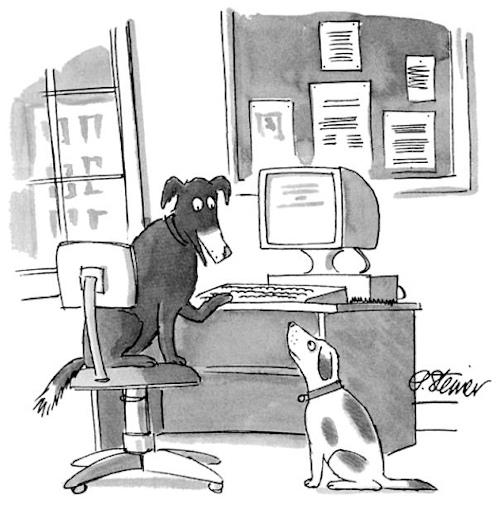

Han pasado 23 años desde que Peter Steiner publicó la infame caricatura "En Internet, nadie sabe que eres un perro" en The New Yorker, ilustrando y, en cierta medida, anticipándose a los retos de la identidad online de forma elocuente y sencilla.

Hoy en día, muchas organizaciones aún luchan por resolver el enigma de si quienes acceden a la información en línea son proverbiales "perro en internet", eso es si "Son quienes dicen ser y no fingen ser otra persona".

Las consecuencias de esto que se ha convertido en una guerra real son significativas: año tras año, la identidad sigue siendo el vector de ataque más explotado en el ciberespacio.

El mayor problema? Simple: el la contraseña, continuamente violado y que, a pesar de todo, sigue siendo utilizado por todos en todo el mundo, ya sea que hablemos de empresas o individuos y todo sazonado con la obstinación crónica o la inconsciencia de ninguna otra protección que podría ser el uso de múltiples soluciones de factores de autenticación. Este último fenómeno es extraordinario, por desgracia, en las empresas.

El mundo de los hackers sigue técnicas y dinámicas similares a las de la industria, donde la oferta y la demanda determinan el precio de un producto. Es posible comprar el código de un explotar aún no se conoce, la lista de nombre de usuario e la contraseña robado de cualquier lugar, números de tarjeta de crédito individuales garantizados, aún válidos por al menos unos días, etc. En resumen, ¡un mercado fantástico donde, simplemente ocultando la identidad de uno, uno puede hacer una ganga!

De todo esto se derivan fenómenos como el "Relleno de credenciales" que se basa en dos de los nodos más débiles de toda una cadena de seguridad: las personas y sus la contraseña.

El concepto de "no usar la misma contraseña en varios sitios" es muy conocido. Lo escuchamos repetido a menudo y ahora, incluso más, incluso cuando nos registramos en un nuevo sitio. Pero, ¿cuántas personas realmente usan esta previsión?

Obviamente no estamos hablando de los expertos, que usan un gerente de la contraseña o mecanismos similares. Debemos pensar en el público en general que no ha evolucionado tanto desde el punto de vista de TI. En este contexto, es muy probable que se use lo mismo la contraseña en más de dos sitios.

Al explotar esta vulnerabilidad intrínseca, un atacante se especializa en encontrar combinaciones de nombre de usuario e la contraseña válida. El primer paso es comprar Red oscura un archivo de nombre de usuario e contraseñas robadas. Con esta base de datos en tus manos, comienzas a probar todas las combinaciones en diferentes sitios en busca de personas que han usado la misma repetidamente Inicie sesión, a menudo una dirección de correo electrónico, y lo mismo la contraseña. El resultado final es un destilado de nombre de usuario e la contraseña válido en redes sociales, servicios de correo electrónico, comercio electrónico cuyo valor es muy alto, así como el hecho de que muy a menudo, las credenciales utilizadas son las corporativas. Aquí entonces está el uso del mismo la contraseña en múltiples sitios expone información personal mucho más allá del sitio de "lavandería".

El desafío con el la contraseña, combinado con otros métodos de autenticación inadecuados, se amplificó con la llegada de cloud. El motivo? Simple: el surgimiento de la cloud combinado con la explosión de dispositivos móviles que hacen un uso intensivo de ellos, significa que, cada vez más, se accede a los datos fuera de lo que se consideraba la red de una organización para la cual, desafortunadamente, todavía se usan cheques. Seguridad tradicional.

Y aquí volvemos al punto de partida, es decir "En la nube, la primera pregunta que debe responder un sistema es" ¿eres quien dices que eres? " Nunca lo olvidemos: “la autenticación es la" clave "para acceder a la puerta de cualquier recurso en la nube y, como me gusta decir, la autenticación es el corazón de cualquier infraestructura y representa las joyas de la familia para defender a toda costa y por cualquier medio

Frente a un fenómeno en constante crecimiento, la identificación biométrica es considerada por muchos como el sistema más inmediato para tener una gestión de acceso que es, al mismo tiempo, razonablemente segura y lo suficientemente simple para aquellos que deben identificarse.

Lanzamiento de Apple de la tocar ID en el ahora distante 2013, que ofrece a los usuarios la posibilidad de desbloquear sus teléfonos con sus huellas digitales o un PIN, de hecho, ha definido el reconocimiento de huellas digitales como un nuevo factor de autenticación, distribuido comercialmente a través de teléfonos inteligentes .

Lanzamiento de Apple de la tocar ID en el ahora distante 2013, que ofrece a los usuarios la posibilidad de desbloquear sus teléfonos con sus huellas digitales o un PIN, de hecho, ha definido el reconocimiento de huellas digitales como un nuevo factor de autenticación, distribuido comercialmente a través de teléfonos inteligentes .

Hoy en día, los sensores de huellas digitales son una oferta en teléfonos inteligentes y computadoras portátiles y el reconocimiento facial también está ganando terreno. Además de la cara y los dedos, hoy en día, el iris, la voz y los latidos del corazón son otros tres métodos biométricos que están surgiendo en el mercado. Mientras tanto, Apple se ha unido a los principales fabricantes, incluidos Microsoft, Lenovo, Samsung, LG y Fujitsu, en la incorporación de sensores biométricos en los dispositivos.

Desde el punto de vista de la autenticación, las implicaciones del fenómeno de "consumo" de la biometría son significativas: en lugar de requerir que un usuario inserte un la contraseña o inserte un ficha, la biometría permite que un dispositivo simplemente "reconozca" a un usuario. Si está configurado correctamente, este sistema puede conducir a experiencias de autenticación sin la contraseña que son mucho más fáciles de usar que otras tecnologías.

En la nube, donde los usuarios esperan acceso inmediato y bajo demanda a aplicaciones y datos, la biometría ofrece la posibilidad de simplificar la autenticación, al tiempo que mejora la política de privacidad y seguridad. No es casualidad que la biometría esté ayudando a la industria a superar los límites de usabilidad que han obstaculizado la adopción de la autenticación de primera generación, favoreciendo una mayor adopción de herramientas de autenticación seguras en todo el mercado.

Sin embargo, no todas las biometrías son iguales y algunas tecnologías y configuraciones pueden crear riesgos significativos para la seguridad política de privacidad así como desafíos regulatorios y de cumplimiento. Estos riesgos deben abordarse para distribuir los factores biométricos de manera responsable y segura.

El núcleo del problema es el hecho de que las tecnologías biométricas varían de acuerdo con dos principios fundamentales:

⦁ La fiabilidad de los dispositivos independientemente de los diferentes métodos de autenticación, es decir, cara, huellas dactilares, iris, etc. El mercado es muy diverso en este contexto y existen soluciones que son altamente confiables y otras que son mucho menos. Siempre deben tenerse en cuenta dos factores:

- Tasa de aceptación falsa (FAR) que indica con qué frecuencia el sistema biométrico acepta la biometría de la persona equivocada;

- Tasa de rechazo falso (FRR) que indica con qué frecuencia el sistema biométrico rechaza la biometría de la persona correcta.

⦁ Las diferentes formas en que se diseñan y distribuyen los sistemas biométricos pueden tener un impacto significativo en el hecho de que pueden mejorar la seguridad y política de privacidad o no

Una diferencia importante entre los modos de autenticación basados en biometría y otras soluciones de autenticación es que este último, como la contraseña e ficha, puede ser modificado o revocado. Esto significa que si son robados o comprometidos, siempre hay una manera simple de lanzar una nueva solución y resolver el problema.

La biometría, por otro lado, es permanente y, por lo tanto, la divulgación no intencional de datos biométricos puede tener consecuencias más difíciles de corregir que un simple la contraseña violados. Por esta razón, cualquier implementación de la biometría debe realizarse con extremo cuidado para mitigar la posibilidad de que la huella digital o la cara de alguien, por ejemplo, puedan verse comprometidas.

Para mitigar los riesgos de TI, cumplir con los requisitos reglamentarios y garantizar el acceso a los recursos de una manera simple y más segura, se requiere cada vez más autenticación para proteger la identidad de los usuarios contra amenazas e, indirectamente, proteger su privacidad .

El uso de la biometría como mecanismo de autenticación, si se implementa correctamente y cumple con los estándares, puede permitir a las compañías proteger su identidad con un nivel más alto que el que se usa actualmente con el uso de contraseñas.

Todavía hay varias preguntas y muchas dudas sobre el uso de la biometría como metodología de autenticación:

⦁ ¿Dónde se almacenan los datos biométricos?

⦁ ¿Dónde se hace la comparación biométrica?

⦁ ¿Es la biometría el único factor requerido para autenticar?

⦁ ¿Cómo se protege la información biométrica?

Dejamos las respuestas sin respuesta por el momento, con la promesa de investigarlas pronto.

Foto: web / Fuerza Aérea de EE. UU. / Guardia Nacional Aérea de EE. UU.