El siguiente artículo es solo para fines informativos, ilustrativos y de estudio. Las "pruebas" realizadas en el artículo no son pruebas reales en las infraestructuras o redes de otros, sino simples investigaciones y análisis de datos públicos, encontrados a través de terceras plataformas.

Cada prueba real DEBE realizarse después del CONSENTIMIENTO ESCRITO del propietario de la red o infraestructura que se analiza.

Cualquier prueba realizada sin consentimiento explícito por escrito es ILEGAL.

El Jet F-35 Lightning II es un caza de quinta generación, desarrollado por el estadounidense Lockheed Martin, nacido como un avión furtivo de múltiples roles, para la supremacía aérea.

Se han diseñado tres modelos diferentes:

- el modelo F-35A CTOL - Despegue y aterrizaje convencionales, o un modelo con despegue y aterrizaje convencionales

- el modelo F-35B STOVL - Despegue corto y aterrizaje vertical, un modelo de despegue corto y aterrizaje vertical

- el modelo F-35C CATOBAR - Despegue asistido por catapulta, pero un modelo con despegue asistido por catapulta y apagado asistido por cable.

Este modelo en particular, dado el sistema de despegue y aterrizaje, está diseñado para portaaviones.

Este modelo en particular, dado el sistema de despegue y aterrizaje, está diseñado para portaaviones.

Dado que el avión debe poder operar en cualquier situación y tiene diferentes sistemas de despegue y aterrizaje según el modelo, todo se transforma, desde el punto de vista tecnológico, en un sistema muy complejo, que consta de múltiples subsistemas con componentes. hardware y software interconectados.

El avión está diseñado para lograr la supremacía aérea gracias a su armamento y al intercambio de información, para este propósito se ha creado una red real, con dos sistemas de apoyo para pilotos y operadores a los que el caza está constantemente conectado gracias a dos sistemas de software diseñados para este fin, el sistema ALIS y el sistema JRE.

El sistema ALIS (Autonomic Logistics Information System) respalda las operaciones de mantenimiento de la aeronave, lo que permite a los operadores reemplazar un componente o simplemente controlar el estado de la aeronave de manera centralizada, lo que aumenta la disponibilidad de la aeronave.

Además, a través de ALIS es posible crear y mantener una planificación de operaciones de manera compartida.

Además, a través de ALIS es posible crear y mantener una planificación de operaciones de manera compartida.

Un análisis en profundidad de este sistema está disponible, directamente en el sitio web de la empresa de caza (liga).

El sistema JRE (Joint Reprogramming Enterprise) es una base de datos compartida, que permite el intercambio de información entre aliados de una operación.

Como ejemplo, si un F-35 detecta un radar enemigo, esta información se compartirá y todos los aliados sabrán la existencia de ese radar, lo que facilitará la implementación de una posible estrategia o simplemente evitará que todas las fuerzas aliadas deberían encuentre la información a su vez.

Este tipo de intercambio de información es un factor clave en el éxito de una misión, pero dado que el sistema de la aeronave está conectado a una red para intercambiarlos, esto puede ocultar importantes problemas de seguridad de TI que pueden comprometer el resultado. para lo cual se creó este luchador.

Para poder comprender los riesgos derivados de estos sistemas, analizamos tanto los sistemas a bordo del caza como la red a la que se conecta, a través de un análisis de datos públicos disponible en plataformas de terceros y disponible en línea.

El F-35 tiene un sistema de procesamiento complejo, y cada sistema de procesamiento tiene su propio sistema operativo.

Un sistema operativo (SO - Sistema operativo) es un software que administra los componentes de hardware y software de una computadora.

El sistema operativo equipado por el F-35 es del tipo "en tiempo real", que es un tipo particular de sistema operativo que debe responder a las elaboraciones en un tiempo fijo predeterminado, precisamente en Tiempo real.

El sistema operativo equipado por el F-35 es del tipo "en tiempo real", que es un tipo particular de sistema operativo que debe responder a las elaboraciones en un tiempo fijo predeterminado, precisamente en Tiempo real.

El sistema operativo en cuestión es el INTEGRITY RTOS (una abreviatura de "Sistema operativo en tiempo real"), desarrollado por Green Hills.

Actualmente, este sistema operativo está presente, así como en el F-35, también en el bombardero sigiloso B-2, en el luchador F-16, en el luchador F-22 Raptor y en la aeronave civil Airbus A380.

Al tener que administrar sistemas de importancia crítica, el sistema operativo está protegido por uno arenero, o un área protegida aislada de los componentes restantes de hardware y software.

Para poder explicar mejor el concepto de sistema operativo en uno arenero, puede imaginar una habitación (sistema), con una caja fuerte en el centro (sandbox), protegida con una combinación fuerte (contraseña) y quizás con una alarma (Firewall).

Dentro de la caja fuerte (y por lo tanto dentro de la caja de arena) está el "corazón" del sistema, que tiene el mayor valor y lleva a cabo las operaciones más críticas.

Proteja el sistema operativo encerrándolo en uno arenero por lo tanto, permite elevar el nivel de seguridad general de todo el sistema.

Cuento arenero está compuesto por varios componentes, como Interpeak IPShell, Interpeak IPWEBS e Interpeak IPCOMShell.

El primer riesgo grave está relacionado con algunas vulnerabilidades capaces de eludir arenero, para comunicarse directamente con el sistema operativo y poder ejecutar comandos:

https://github.com/bl4ckic3/GHS-Bugs

Las vulnerabilidades se han reconocido y marcado con CVE (vulnerabilidades y exposiciones comunes), o más bien los códigos únicos de reconocimiento de vulnerabilidades:

CVE-2019-7711 - https://nvd.nist.gov/vuln/detail/CVE-2019-7711

CVE-2019-7712 - https://nvd.nist.gov/vuln/detail/CVE-2019-7712

CVE-2019-7713 - https://nvd.nist.gov/vuln/detail/CVE-2019-7713

CVE-2019-7714 - https://nvd.nist.gov/vuln/detail/CVE-2019-7714

CVE-2019-7715 - https://nvd.nist.gov/vuln/detail/CVE-2019-7715

Las vulnerabilidades encontradas están relacionadas con la versión de Integrity RTOS 5.0.4

El segundo riesgo deriva de la naturaleza interconectada de los subsistemas de la aeronave, esto porque si un atacante podría penetrar en un sistema auxiliar, por ejemplo el GPS, también podría obtener acceso al sistema central, comprometiendo a toda la aeronave.

Esta posibilidad, si se combina con las vulnerabilidades descritas anteriormente, podría constituir una seria amenaza para la seguridad de los pilotos y las misiones que llevan a cabo.

Como se dijo anteriormente, la verdadera naturaleza del caza F-35 no es la de ser un avión "autónomo", sino que la verdadera evolución es el apoyo y la red de intercambio de datos con otros aviones.

Esta gran fortaleza puede convertirse fácilmente en una vulnerabilidad, ya que al estar conectado a una red externa, esto es potencialmente atacable.

Esta gran fortaleza puede convertirse fácilmente en una vulnerabilidad, ya que al estar conectado a una red externa, esto es potencialmente atacable.

La red de apoyo a la caza está compuesta por varios "centros" nacionales, o nodos de conexión, que sin embargo se refieren a dos nodos centrales, administrados por Lockheed Martin en Fort Worth, Texas, y Orlando, Florida.

En estos dos nodos se transmite toda la información presente en los nodos periféricos.

Algunos expertos han planteado muchas dudas y controversias sobre la cantidad de información transmitida a Lockheed Martin y afirman que son más de lo necesario.

Este tipo de red puede presentar un riesgo grave, ya que a pesar del hecho de que estos centros de datos (es decir, una serie de servidores que procesan la información recibida de nodos externos) tienen medidas de seguridad extremadamente altas, Si se hicieran compromisos, toda la red de luchadores conectados se vería comprometida, causando en el peor de los casos la incapacidad de combate de toda la flota F-35.

Esta hipótesis, por increíble que sea, no debe considerarse remota, ya que puede haber operadores dentro del centro de datos que puedan realizar las operaciones más dispares por error (o, en el peor de los casos, intencionalmente perjudiciales) explotando su posición.

Este tipo de amenaza se llama "amenaza interna" (o "amenaza interna").

Esta posibilidad de una amenaza interna, en consecuencia, lleva a los expertos a preguntarse si Lockheed Martin maneja los datos y toda la red relacionada con las misiones de la manera más adecuada.

En este sentido, podemos tratar de encontrar indicadores de deterioro o "pistas" que puedan conducir a un posible compromiso en la red Lockheed Martin.

Obviamente este análisis debe considerarse solo un ejemplo, y los datos obtenidos podrían ser falsos positivos, ya que podrían haber sido generados por honeypot (sistemas operativos especialmente instalados para desviar a un oponente de sistemas reales) o de otros sistemas de alarma que ya han neutralizado una posible amenaza.

Además, el análisis se lleva a cabo utilizando exclusivamente datos de fuentes públicas, y no directamente en la red en cuestión, lo que aumenta la posibilidad de un falso positivo.

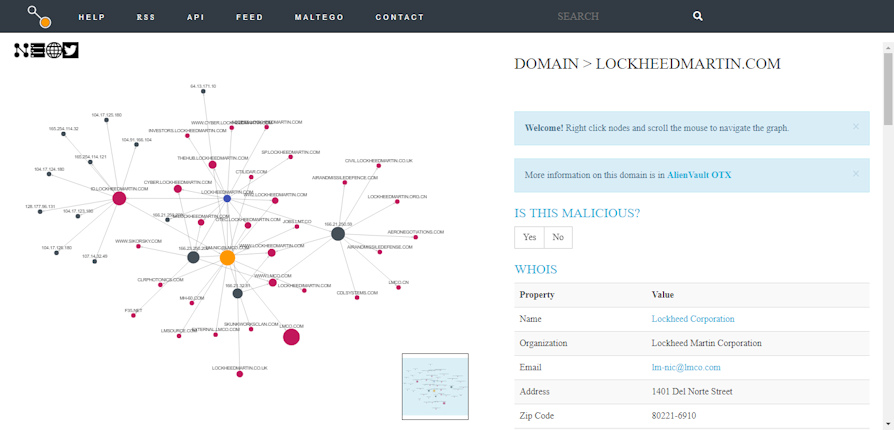

La plataforma en la que realizaremos el análisis es ThreatCrowd, una plataforma gratuita, que se basa en los datos de otras plataformas como VirusTotal, y dibuja un gráfico que representa las conexiones realizadas en una red.

Los resultados devueltos por la plataforma pueden ser de cuatro tipos:

- IP - Direcciones IP conectadas al dominio bajo análisis, no necesariamente malicioso

- Correo electrónico - Servidor o direcciones de correo electrónico conectadas al dominio

- Subdominios - Subdominios directamente conectados al dominio bajo análisis

- Hash: cadenas alfanuméricas que representan archivos detectados por las diversas plataformas conectadas a ThreatCrowd, no necesariamente maliciosas.

Aquí está la plataforma ThreatCrowd:

fuente: https://www.threatcrowd.org/

En el cuadro de búsqueda, ingresamos el dominio "lockheedmartin.com".

fuente: https://www.threatcrowd.org/

La plataforma devuelve un gráfico de las conexiones que tienen lugar en la red interna y en los distintos subdominios:

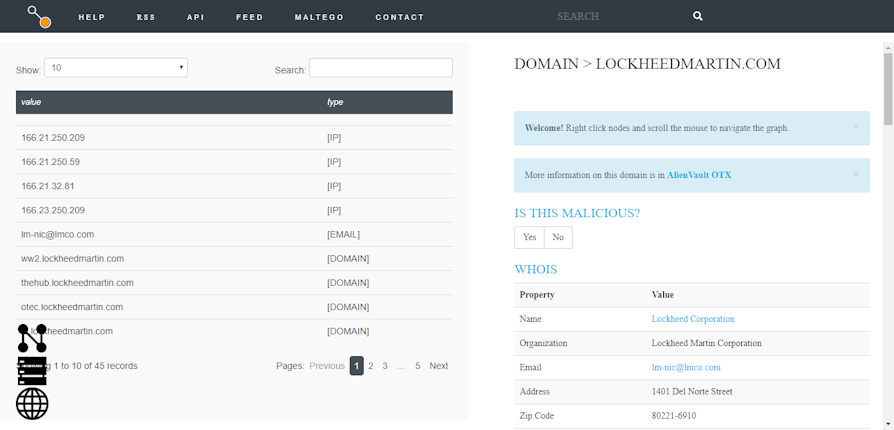

Al hacer clic en el botón apropiado en la esquina superior izquierda, podemos analizar el resultado en forma de tabla:

fuente: https://www.threatcrowd.org/

Analizando el resultado, podemos ver que no hay hashes, sino solo subdominios, direcciones IP y un correo electrónico.

La presencia de hash en la plataforma es una indicación de que, con el tiempo, las diversas plataformas desde las cuales ThreatCrowd recupera datos han señalado la presencia de archivos maliciosos, en este caso los hash pueden interpretarse como "firmas" de virus.

Aunque esto no indica un compromiso directo, ya que estas alertas también pueden ser generadas por sistemas anti-intrusión instalados para proteger el Dominio, esta indicación es ciertamente un indicador importante, ya que puede resaltar un posible incidente de seguridad pasado.

Por lo tanto, no parece haber ningún indicador seguro de compromiso, al menos en la superficie.

Para profundizar un poco, necesitamos analizar individualmente los resultados devueltos por ThreatCrowd.

El primer resultado útil para el análisis es la dirección de correo electrónico. lm-nic@lmco.com de los cuales la plataforma devuelve cinco hashes útiles:

e21b3469b4fc1efddf76d8c89f1ebb2a

709622547c3e4b44144047282940995b

11769c481554f793ec20fe2b0189a751

4ca7d150cc798011d5cb7d4c5be89f41

9844a1b8a10ed4568240ae7a528bef5d

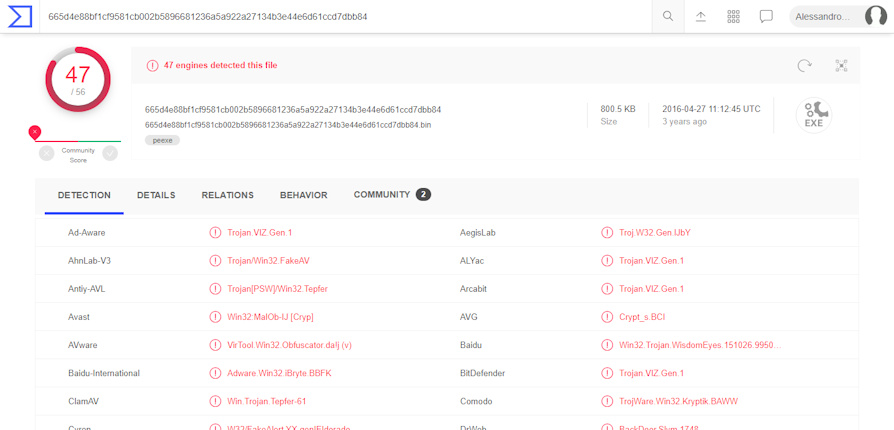

Para verificar que estos hashes se refieren a archivos maliciosos, insertamos estos valores en VirusTotal para examinar los resultados.

VirusTotal es una plataforma particular en la que el usuario puede cargar cualquier tipo de archivo, para que sean analizados automáticamente por numerosos motores antivirus.

Los resultados de los análisis de virus se comparten en la plataforma, que comprueba las conexiones realizadas por estos archivos en uno arenero, para hacer el análisis más completo.

Dado que la plataforma puede analizar archivos y sitios web, parece ser una herramienta valiosa en la búsqueda de indicadores de compromiso en redes externas, sin realizar análisis invasivos.

Este es el resultado de VirusTotal del primer hash:

fuente: https://www.virustotal.com

Como puede ver, este archivo resulta ser malicioso, pero para verificar si puede ser un indicador real de compromiso, tenemos que analizar si para el correo electrónico detectado hay informes recientes de una supuesta infección.

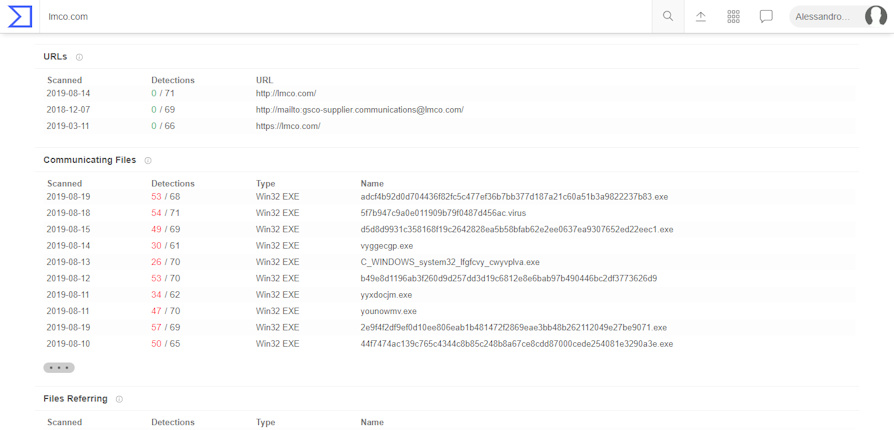

No podemos buscar directamente la dirección de correo electrónico, pero podemos buscar en VirusTotal el dominio "lmco.com".

fuente: https://www.virustotal.com

Como puede ver, la plataforma detecta que hay más de 10 archivos sospechosos que se comunican con el dominio que se analiza.

Para ver archivos sospechosos, haga clic en "Relaciones"

fuente: https://www.virustotal.com

Como podemos ver, hay muchos archivos maliciosos que se comunican con el dominio "lmco.com", conectado al dominio "lockheedmartin.com", cuya fecha (19 / 08 / 2019) está muy cerca de la fecha de redacción del artículo ( 20 / 08 / 2019).

Esto puede representar un ataque continuo, pero dado que esto también puede derivarse de honeypot, Sistemas de prevención de intrusiones (es decir, sistemas creados para detener las amenazas antes de que lleguen a los servidores involucrados), antivirus u otros sistemas de análisis, una vez más, no estamos seguros de que realmente haya un ataque (pero aún puede considerarse un indicador de compromiso) .

Se puede ver otro indicador analizando el dominio "lockheedmartin.com"

fuente: https://www.virustotal.com

En este caso, hay dos archivos detectados que se comunican con el dominio, con fechas muy cercanas al análisis.

También hay algunos archivos en los que está presente el dominio analizado (sección "Referencia de archivos")

VirusTotal, de hecho, no solo analiza las conexiones establecidas por archivos maliciosos, sino que analiza el contenido de los archivos (cuerpo) y lo analiza en busca de dominios, direcciones IP y cadenas de texto que pueden ser útiles para futuros análisis.

Para obtener una visión más amplia de los sistemas que se analizan, intentemos encontrar en Shodan (un motor de búsqueda creado para buscar dispositivos conectados a la red) la cadena "lockheed martin":

fuente: https://www.shodan.io/

Como se muestra en la captura de pantalla, podemos ver que hay servidores, de acceso público, que tienen habilitado el RDP (Remote Desktop Protocol - Remote Desktop Protocol).

Obviamente, esto no puede considerarse un indicador de compromiso, pero ciertamente representa un riesgo, debido a las numerosas vulnerabilidades que afectan a este protocolo.

Con esto queremos enfatizar, una vez más, que esto no significa que los servidores detectados sean vulnerables, sino que en el análisis se debe tener en cuenta como un posible riesgo.

Este tipo de análisis es útil porque, dado que no se conoce la red interna, considerando el peor de los casos, se podría conectar un sistema interno a los centros de intercambio central con los que se comunican los sistemas ALIS y JRE.

Aunque el análisis es externo y se han tenido en cuenta todas las limitaciones del caso, antes de la publicación de este artículo, la empresa ya ha sido contactada para estos indicadores, ya que gestiona un sistema crítico.

Limitándonos al análisis de riesgo cibernético F-35, recuerdo que la aeronave puede equipar bombas B-61 o cabezas nucleares de hidrógeno (los sistemas Lockheed Martin y F-35, por lo tanto, se consideran sistemas críticos) .

Limitándonos al análisis de riesgo cibernético F-35, recuerdo que la aeronave puede equipar bombas B-61 o cabezas nucleares de hidrógeno (los sistemas Lockheed Martin y F-35, por lo tanto, se consideran sistemas críticos) .

Obviamente, el F-35 no se ve afectado solo por problemas cibernéticos, en junio 2019 solo el 8,7% de la flota de prueba alcanzó la capacidad de combate total, en comparación con el valor presupuestado del 80%.

El programa en sí es muy costoso, se estima que solo Italia ha gastado 4 mil millones hasta la fecha para financiar el proyecto, y actualmente en Italia hay una línea de producción completa, administrada por Leonardo, en Cameri (v.articolo)

El mayor riesgo, desde este punto de vista, es puramente industrial y está representado por la posibilidad de que la planta Cameri pueda estar sin aviones para ser construidos por el 2023.

Para Italia, este podría ser un tema que se abordará rápidamente, ya que este riesgo puede convertirse fácilmente en una gran oportunidad para el país.

Además de los riesgos cibernéticos analizados aquí y las ineficiencias reportadas por las pruebas, se debe agregar que los nuevos combatientes de sexta generación están siendo probados y planificados, pero, dado que el desarrollo de estos combatientes está en una etapa temprana, no representa Un riesgo directo para el F-35.

Para saber más:

https://it.wikipedia.org/wiki/Lockheed_Martin_F-35_Lightning_II

https://www.lockheedmartin.com/en-us/products/autonomic-logistics-information-system-alis.html

https://www.theregister.co.uk/2019/03/28/f35_software_fail/

https://www.documentcloud.org/documents/5000528-GAO-Cybersecurity-Report-2018.html

https://www.documentcloud.org/documents/5736009-FY2018-DOT-E-F35-Report.html#document/p8/a483617

https://www.theregister.co.uk/2018/01/30/f35_dote_report_software_snafus/

https://www.ghs.com/products/safety_critical/integrity-do-178b.html

https://www.pogo.org/investigation/2019/03/f-35-far-from-ready-to-face-current-or-future-threats/

https://www.dote.osd.mil/pub/reports/FY2018/pdf/dod/2018f35jsf.pdf

https://www.airforce-technology.com/features/future-fighter-aircraft-sixth-generation/

https://www.defenseindustrydaily.com/you-can-track-your-f-35s-at-alis-maintenance-hub-04368/

Foto: Fuerza Aérea de EE. UU. / Marina de EE. UU. / Lockheed Martin