20/10/21 | cibernético

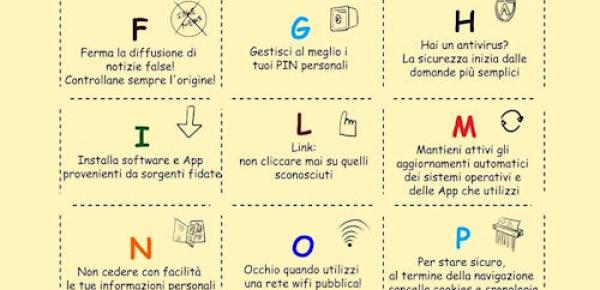

Octubre, mes de la seguridad cibernética

Online Defense y SICYNT unidos en el mes de Cyber Security lo invitan a compartir el ABC de la seguridad en la información digital. Imprime una copia para la clase de ...

424

Leer

18/10/21 | cibernético

El impacto de la inteligencia artificial en el análisis de inteligencia

Volvamos a la discusión, solo mencionada en un artículo anterior, relacionada con el papel de la Inteligencia Artificial en el campo del análisis de la inteligencia. La pregunta que ...

588

Leer

14/10/21 | cibernético

La evolución de los sistemas operativos

La computadora tal como la conocemos, que es un dispositivo pequeño y relativamente económico, capaz de realizar numerosas funciones de cálculo en muy poco tiempo, es ...

2469

Leer

13/10/21 | cibernético

Vulnerabilidad de día cero: las nuevas y poderosas armas cibernéticas

Todo el mundo sabe que los virus informáticos son ahora una amenaza constante y persistente para las empresas. Ataques como el de Egregor Team contra la cadena ...

1284

Leer

11/10/21 | cibernético

Supremacía cuántica: la carrera italiana

En los últimos años, el término Computación Cuántica se usa cada vez más también fuera de los laboratorios de investigación, involucrando a figuras cada vez más especializadas en la carrera por ...

1355

Leer

06/10/21 | cibernético

Deep Instinct: de la detección a la prevención

Se ha establecido que los antivirus no siempre pueden protegernos. En un estudio de 2012, el periodista de seguridad Brian Krebs encontró la efectividad de ...

516

Leer

04/10/21 | cibernético

Conciencia situacional, Inteligencia Artificial, ciberseguridad y sistemas adaptativos

En el mundo moderno, es cada vez más importante tomar decisiones conscientes con relativa rapidez. Este es el caso de los decisores políticos ante una crisis nacional o de ...

893

Leer

27/09/21 | cibernético

Sistemas adaptativos y conciencia situacional

El mundo está cambiando a una velocidad increíble ... en todos los sectores. ¿Qué dirías si de la noche a la mañana ya no tuvieras que perder el tiempo entendiendo los cambios realizados por ...

885

Leer

22/09/21 | cibernético

Cisco Networking Academy, ¡un recurso!

A menudo sucede que para encontrar un curso interesante y bien hecho hay que pagar un brazo y una pierna, quizás teniendo que ...

690

Leer

20/09/21 | cibernético

Símbolos de derecho de guerra y protección humanitaria en el ciberespacio

Crecemos en escuelas militares con el principio, moral, más que jurídico, de no atacar nunca a nadie, en el campo de ...

884

Leer

08/09/21 | cibernético

Seguridad cibernética: diferencias entre firewall y firewall de aplicaciones web

Desenredar entre los productos de seguridad informática, compararlos y luego elegirlos no es nada fácil, ni siquiera ...

1623

Leer

06/09/21 | cibernético

Caos en el cosmos (DB)

Hace unos días, mientras destellos de frescura se colaban en la ola de calor de Augusto, apareció nuevamente en las redes sociales ...

541

Leer

02/09/21 | cibernético

El nuevo SOC Exprivia: entre tecnología y territorio

En este período hablar de ciberseguridad es cada vez más común, aunque no siempre se habla con conocimiento de ...

607

Leer

30/08/21 | cibernético

Internet de las cosas: Internet de las cosas

El término Internet de las cosas o IoT, a menudo mal traducido con Internet de las cosas cuando sería más apropiado ...

476

Leer

25/08/21 | cibernético

Y entonces vayamos a la nube, ¡pero con cuidado!

Para citar un famoso dicho estadounidense, ¡la nube es el mejor invento del pan de molde hasta el día de hoy! Es uno de ...

899

Leer

21/08/21 | cibernético

Hacia un software de "origen controlado y garantizado". ¿Serán suficientes para hacernos más seguros?

El presidente Biden ordena el etiquetado de seguridad del software y la divulgación de la lista al consumidor ...

660

Leer

17/08/21 | cibernético

OWASP ZAP - Proxy de ataque Zed

Lo que estoy a punto de describirles es un evento que solía ocurrir hace años pero ahora, afortunadamente, se ha vuelto bastante ...

1330

Leer

16/08/21 | cibernético

Seguridad de DNS y TI

Las tecnologías inteligentes resuelven problemas, las tecnologías efectivas los previenen. ¿Qué son los DNS? Siglas DNS ...

860

Leer

11/08/21 | cibernético

PEBKAC: el problema del nivel 8

PEBKAC. Nunca escuché esta palabra, de origen nerd pero que representa una de las plagas más grandes y difíciles ...

2391

Leer

09/08/21 | cibernético

Windows 11, un sistema operativo aún más seguro

Queremos que la gente pase de necesitar Windows a elegir Windows y a amar Windows. [Satya Nadella] Microsoft tenía ...

1860

Leer