El lema de cualquier agencia de inteligencia se puede encontrar en el famoso texto de Sun Tzu, Sūnzí Bīngfá, "Conoce a tu enemigo ... el resultado de cien batallas nunca estará en duda". De hecho, el principal objetivo de cualquier servicio secreto siempre ha sido la recopilación y el procesamiento de información estratégica para obtener una ventaja sobre el adversario.

La recopilación de estos datos, a lo largo de los siglos, ha podido evolucionar con las mutaciones del entorno. El mundo que nos rodea ha desarrollado nuevas tecnologías que se han vuelto cada vez más actuales y de uso diario para las actividades de inteligencia. Hoy, 007 del tercer milenio, podríamos definirlo como un agente digital, cuya actividad está orientada al análisis de datos digitalizados. Las guerras, en este nuevo milenio, son guerras de información, se libran en redes informáticas, en la web "superficial" o en la web profunda, los datos se recopilan en archivos cifrados, pero a veces, sin saberlo, todos pueden acceder a ellos excepto el uso de precauciones especiales.

Hoy en día, el agente digital utiliza la Inteligencia Humana, o denunciantes, utiliza Sigint - Inteligencia de la señal: intercepta comunicaciones, analiza y procesa Imint (imágenes satelitales u otros portadores), analiza y estudia trazas químicas, de radio y espectrográficas, o Por último, pero no menos importante, analiza el Osint (Open Source Intelligence), que es la información de libre acceso.

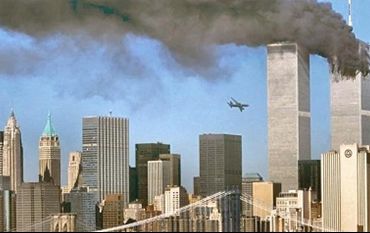

El verdadero punto de inflexión de las agencias de inteligencia en la era moderna y contemporánea está representado por el 11 de septiembre 2001: el segundo gran fracaso de los servicios secretos más grandes, los estadounidenses, después del ataque a Pearl Harbor. A un precio difícil, fue necesario comprender cómo las amenazas globales representadas por los nuevos terrorismos asignaron un notable quid pluris al valor de los datos: si antes el punto cardinal de la actividad de inteligencia estaba representado mediante la adquisición de información, hoy se proyecta más al poder para procesar, procesar y extraer significados particulares de esta información que está disponible gratuitamente. Por esta razón, los datos según los cuales alrededor del 80% de la información útil para una investigación provienen de fuentes abiertas se ejecutan en el soporte. Por lo tanto, esta facilidad de acceso a los datos ha cambiado profundamente la forma en que opera la actividad de inteligencia: Osint, que en el pasado representaba un apoyo a la forma en que funcionan los Servicios, ahora se convierte en el proceso de información central.

El verdadero punto de inflexión de las agencias de inteligencia en la era moderna y contemporánea está representado por el 11 de septiembre 2001: el segundo gran fracaso de los servicios secretos más grandes, los estadounidenses, después del ataque a Pearl Harbor. A un precio difícil, fue necesario comprender cómo las amenazas globales representadas por los nuevos terrorismos asignaron un notable quid pluris al valor de los datos: si antes el punto cardinal de la actividad de inteligencia estaba representado mediante la adquisición de información, hoy se proyecta más al poder para procesar, procesar y extraer significados particulares de esta información que está disponible gratuitamente. Por esta razón, los datos según los cuales alrededor del 80% de la información útil para una investigación provienen de fuentes abiertas se ejecutan en el soporte. Por lo tanto, esta facilidad de acceso a los datos ha cambiado profundamente la forma en que opera la actividad de inteligencia: Osint, que en el pasado representaba un apoyo a la forma en que funcionan los Servicios, ahora se convierte en el proceso de información central.

Osint no se centra únicamente en la información gratuita y de libre acceso, sino que también puede abordar la información contenida en la base de datos estructural (por ejemplo, el registro de tierras para estudios de propiedad). Por otro lado, Cyberwarfare y Sigint son preparatorias para una actividad de investigación de información profunda. Esta última actividad está dirigida a datos de particular importancia mediante el uso del software de intrusión, Trojan Horses, insertado como archivos adjuntos en mensajes de correo electrónico, el uso de programas para interceptar la navegación en Internet mediante el craqueo de contraseñas de red Wi-Fi o el compromiso de enrutadores y servidores, el uso de hardware capaz de interceptar el tráfico de la red para que sea visible para los mismos operadores de la misma red. De otra manera, se lleva a cabo con ataques definidos como "arrastreros" con sistemas para interceptar el tráfico telefónico y satelital, como Echelon, o sistemas para interceptar el tráfico de Internet a través de programas instalados en proveedores de servicios de Internet como Carnivore o Prism. Carnivor es un programa utilizado en redes de EE. UU. Con capacidad para copiar y almacenar datos interceptados en el disco duro, mientras que Prism es un programa de la Agencia de Seguridad Nacional que analiza las comunicaciones en vivo y gran parte del tráfico de Internet del mundo y la información almacenada como correo electrónico, chat , videos, fotos, transferencias de archivos, etc. Con todo esto, debemos recordar cómo Prism hace uso de la colaboración de algunos de los principales proveedores de servicios. Esto nos hace comprender cómo el espionaje digital prevé la cohesión de las empresas privadas de software y el potencial para controlar la Red.

Para entender bien la importancia de la información para la actividad de inteligencia, es necesario dar un paso atrás y examinar el significado etimológico de la palabra inteligencia en sí. Podemos derivarlo del latín intus legere, es decir, leer adentro, evocando así la búsqueda de algo que no está afuera, no es evidente, pero debe buscarse con un método que pueda encontrar significados ocultos. Por lo tanto, la actividad de contratación de información es la clave real para una operación correcta y positiva del Servicio Secreto: como dijo el gran erudito en la toma de decisiones Daniel Kahneman, Premio Nobel de Economía en 2002, "tendemos a sobreestimar lo que entendemos de Mundo y subestimar el papel del azar en los eventos »1. En este sentido, la actividad de los involucrados en el análisis es crucial, eso es lo que podríamos llamar un reductor humano de la complejidad informativa, lo que indica al recolector de información, es decir quién está a cargo de la actividad de espionaje, qué datos merecen. Un análisis centrado en y que puede pasarse por alto.

Para entender bien la importancia de la información para la actividad de inteligencia, es necesario dar un paso atrás y examinar el significado etimológico de la palabra inteligencia en sí. Podemos derivarlo del latín intus legere, es decir, leer adentro, evocando así la búsqueda de algo que no está afuera, no es evidente, pero debe buscarse con un método que pueda encontrar significados ocultos. Por lo tanto, la actividad de contratación de información es la clave real para una operación correcta y positiva del Servicio Secreto: como dijo el gran erudito en la toma de decisiones Daniel Kahneman, Premio Nobel de Economía en 2002, "tendemos a sobreestimar lo que entendemos de Mundo y subestimar el papel del azar en los eventos »1. En este sentido, la actividad de los involucrados en el análisis es crucial, eso es lo que podríamos llamar un reductor humano de la complejidad informativa, lo que indica al recolector de información, es decir quién está a cargo de la actividad de espionaje, qué datos merecen. Un análisis centrado en y que puede pasarse por alto.

Hoy en día, esta actividad ha sido mal orientada sobre la base de la idea de que cuantos más datos se adquieren, mejor: los agentes de inteligencia almacenan datos en bruto sin saber realmente qué hacer con ellos; La Agencia Central de Inteligencia, la Agencia de Seguridad Nacional y otras agencias de espionaje recopilan datos en masa sobre cualquiera de nosotros. Tenga en cuenta que solo la NSA toma el equivalente de 580 millones de gabinetes por día. Una verdadera bulimia de TI que lleva a ser invadida por datos que con demasiada frecuencia no pueden conectarse y apreciarla como información estratégica para la seguridad.

El secreto de toda actividad de inteligencia es la inculturación: como solía decir el Coronel británico Thomas Edward Lawrence "si llevas ropa árabe, vestinas en conjunto" 2, para indicar cómo la mejor actividad de inteligencia es solo la que, a partir de los datos recopilados, es capaz de Generar la información real necesaria para la seguridad. Quien no puede ser curioso y hacerse pasar por el enemigo observando al mundo con sus ojos nunca será un buen 007.

El secreto de toda actividad de inteligencia es la inculturación: como solía decir el Coronel británico Thomas Edward Lawrence "si llevas ropa árabe, vestinas en conjunto" 2, para indicar cómo la mejor actividad de inteligencia es solo la que, a partir de los datos recopilados, es capaz de Generar la información real necesaria para la seguridad. Quien no puede ser curioso y hacerse pasar por el enemigo observando al mundo con sus ojos nunca será un buen 007.

Hoy hemos perdido la centralidad de búsqueda de información para el agente secreto, esto a menudo proviene de los Estados "amigos", pero no siempre estos son nuestros aliados, a menudo sigue siendo un espeso manto de incertidumbre como lo demuestra la campaña de espionaje llevado a cabo entre los países de la misma alianza, OTAN o UE. Los fracasos de la CIA en la predicción de la situación actual en el Oriente Medio son del todo bien en esto: en que confiar en cuando Mubarak iba a tener que decir acerca de la fragilidad de su propio gobierno parece absurdo, cualquiera puede entender cómo esto es utópico, y esta dedicación ha hecho de manera que la agencia estadounidense no sólo no ha sido capaz de encontrar información genuina pero, mucho más grave, no es capaz de obtener los datos que serían, tal vez, es posible predecir los disturbios.

De todo esto podemos deducir fácilmente cómo, si cada conflicto siempre tiene como disparador un valioso activo por el cual luchar, hoy este bien está representado por datos. Son una materia prima muy peculiar: están en todas partes, tanto en las naciones ricas como en las pobres, producidas por cada tecnología moderna y en cualquier tipo de interacción, no están agotadas y son perfectamente reproducibles y reutilizables. Son tanto una materia prima como un producto final, cuanto más se cruzan, más valor adquieren. Para utilizar los datos, como lo es para el petróleo, es necesario contar con pozos, tuberías y barcos para transportarlos, centros para almacenarlos y trabajarlos, una red de distribución para mayoristas y usuarios finales de ese valioso conocimiento que, utilizado. En términos tácticos o estratégicos, genera potencia 3.

En este sentido, los documentos de Snowden4 han informado cómo la Agencia de Seguridad Nacional, también gracias a las infraestructuras creadas por el grupo Five Eyes5 y la colaboración directa o forzada de otras agencias o compañías privadas, recopila metadatos de llamadas telefónicas en las redes fijas y móviles de La mayoría de los países del mundo. Metadatos significa cualquier información que describa la llamada, como el número al que se llama o el número al que llama, el lugar, la hora o cualquier otra cosa similar.

En este sentido, los documentos de Snowden4 han informado cómo la Agencia de Seguridad Nacional, también gracias a las infraestructuras creadas por el grupo Five Eyes5 y la colaboración directa o forzada de otras agencias o compañías privadas, recopila metadatos de llamadas telefónicas en las redes fijas y móviles de La mayoría de los países del mundo. Metadatos significa cualquier información que describa la llamada, como el número al que se llama o el número al que llama, el lugar, la hora o cualquier otra cosa similar.

El análisis de estos metadatos, especialmente los de las redes móviles, permite un tipo de seguimiento de usuarios que a menudo es más eficiente que el que puede lograr una persona física. De hecho, estos datos nos proporcionan información sobre el lugar donde se encuentra el sujeto, especificando las posiciones de inicio y final de una ruta determinada, definiendo a los interlocutores y mucho más. Los metadatos de un solo usuario se vuelven mucho más interesantes cuando se cruzan con los de otros temas. Los elementos así trabajados permiten que la inteligencia pase de un simple análisis objetivo del sujeto y sus relaciones a un pronóstico de sus comportamientos. No hace falta decir que cuanta más información haya, mejor se definirá la imagen final. Toda esta información se recopila indiscriminadamente en toda la población, solo piense que el programa ShellTrumpet, en el 2012, procesó dos mil millones de eventos de llamadas al día. La NSA, las otras agencias de servicios de Gchq, no analizan solo los registros telefónicos, sino el mismo contenido de las conversaciones. Basándose en las infraestructuras utilizadas, estas llamadas telefónicas se analizan en tiempo real gracias al uso de palabras clave y luego se almacenan para un análisis más detallado. De los casos Sowden y WikiLeaks surgieron como el único programa Somalget, activado en el 2009, previó la grabación y el almacenamiento durante treinta días del número total de llamadas en la red móvil realizadas en Afganistán y las Bahamas.

Como ya se mencionó, el desarrollo tecnológico apoya firmemente este mecanismo: las nuevas capacidades tecnológicas adquiridas por los estadounidenses con la terminación de la megaciudad de Bluffdale en el desierto de Utah ponen a disposición de la infraestructura de inteligencia estadounidense al menos siete veces más grande que la del Pentágono. equipado con computadoras cuánticas de alta capacidad.

Sin embargo, el tráfico telefónico no es el único que se supervisa: el tráfico IP también está fuertemente protegido por los servicios secretos. De los documentos del programa Rampart-A se desprende que 33 States, incluidos Italia y otros miembros de 16 de la Unión Europea, le conceden a la Agencia de Seguridad Nacional acceso directo a las infraestructuras de comunicación de fibra óptica presentes en su territorio 6.

La facilidad de encontrar información es, por lo tanto, indiscutible: alcanzar los datos confidenciales de cada uno de nosotros se hace absolutamente simple por la tecnología. Considere, por ejemplo, obtener huellas dactilares y fotografías de un político, citas y documentos confidenciales, así como información sobre su vida; la manera más fácil, económica y eficiente es acceder a su teléfono inteligente, tableta o computadora.

Para operar un control estricto de la comunicación internacional, es suficiente acceder a los cables de fibra óptica de los principales operadores internacionales. También en Italia se han instalado nuevas sondas en Palermo, en el centro gestionado por Telecom Italia Sparke, encargado por una importante empresa estadounidense, útil para espiar todo el tráfico de voz y datos que pasa por la red troncal internacional Sea-Me-We 47.

Incluso el tráfico de datos en Internet es muy sencillo de interceptar: el sistema de direccionamiento de comunicaciones está construido de tal manera que pasa la mayoría de los paquetes de tráfico en los EE. UU., Incluso si enviamos un correo electrónico desde Turín en milan El programa de intercepción global XKeyscore funciona como una gran aspiradora. Como ya se ha dicho, la gran mayoría de la información más útil para la actividad de inteligencia se almacena en sitios de fácil acceso: piense en Google, Facebook, Amazon o Twitter, que tienen datos particularmente interesantes desde el gran parte de su negocio se basa en perfiles de los propios usuarios. Por lo tanto, estos tienen una gran cantidad de información ya procesada y lista para su uso. En este sentido, la campaña emprendida por el gobierno de los EE. UU. Durante un tiempo contra la adopción de servicios y productos ofrecidos por los gigantes chinos de las telecomunicaciones, Huawei y Zte, parte de una política claramente antinorteamericana, no debe sorprenderse.

Incluso el tráfico de datos en Internet es muy sencillo de interceptar: el sistema de direccionamiento de comunicaciones está construido de tal manera que pasa la mayoría de los paquetes de tráfico en los EE. UU., Incluso si enviamos un correo electrónico desde Turín en milan El programa de intercepción global XKeyscore funciona como una gran aspiradora. Como ya se ha dicho, la gran mayoría de la información más útil para la actividad de inteligencia se almacena en sitios de fácil acceso: piense en Google, Facebook, Amazon o Twitter, que tienen datos particularmente interesantes desde el gran parte de su negocio se basa en perfiles de los propios usuarios. Por lo tanto, estos tienen una gran cantidad de información ya procesada y lista para su uso. En este sentido, la campaña emprendida por el gobierno de los EE. UU. Durante un tiempo contra la adopción de servicios y productos ofrecidos por los gigantes chinos de las telecomunicaciones, Huawei y Zte, parte de una política claramente antinorteamericana, no debe sorprenderse.

Si la facilidad de acceso a la información vital es particularmente alta para el usuario promedio, para los agentes de inteligencia es absolutamente ridícula: un dato que demuestra todo esto lo proporcionamos a nosotros, para Italia, el Copasir que, en uno La comunicación al Procurador General de la Corte de Apelaciones del Tribunal de Roma comunicó cómo durante el 2013 recibió y autorizó los servicios de interceptación preventiva de 128, una cifra absolutamente no creíble y eso nos hace pensar en cómo la inteligencia es capaz de encontrar información. También eludiendo los instrumentos ordinarios de la ley.

Otro ejemplo relevante de cómo los datos computarizados son un activo para los servicios de inteligencia modernos está representado por las agencias británicas, especialmente uno de los tres XXUMX, el Gchq, el Servicio de Metadatos. Los documentos difundidos con NSAgate muestran cómo esta entidad ha creado infraestructuras de TI capaces de preservar todo tipo de datos digitales: se supone que incluso los datos de los usuarios que juegan en línea con Angry Birds9 se adquieren. Lo cierto es que la gran mayoría de los usuarios de la web no participan en actividades terroristas, de espionaje o militares, a pesar de todo el material que comparten, se conserva, al menos temporalmente, porque es capaz de esconderse. piezas de un rompecabezas espía. Por lo tanto, los operadores del GCHQ deben comprender un mar de energía de gasto de datos para un trabajo que a menudo resulta inútil. Un ejemplo lo proporciona el sistema configurado por esta agencia de inteligencia para el G10 de Londres de 20. Se creó un Internet Café falso para controlar los correos electrónicos intercambiados entre funcionarios y líderes extranjeros a fin de conocer las posiciones que los distintos gobiernos tomarían en la parte superior. Esta misión, alentada por el entonces primer ministro Gordon Brown y sus colegas, fue completamente superflua, ya que cualquier periodista o analista político podría haber respondido estas preguntas.

Con este ejemplo adicional podemos mostrar cómo la actividad de inteligencia no solo debe basarse en los datos encontrados en la web: seguramente representan una gran riqueza y la posibilidad de encontrar enlaces a planes de seguridad, pero los diseños terroristas no son procesos lineales. , no son seguidos por los caminos en etapas hasta la finalización del ataque, y a menudo el cambio de la idea sobre los objetivos o las armas que se utilizarán, así como la divergencia de las diferentes células del mismo grupo sobre la estrategia a seguir, hacen que el aún más situación impredecible. Esta indeterminación también se encuentra en los líderes políticos, que cambian de opinión e improvisan, piensan en Hitler, que creía que podía anexar a Austria a su Reich sin tener que usar el ejército, pero que pronto tuvo que cambiar de opinión cuando anunció plebiscito sobre la anexión a Alemania. Para predecir los movimientos de otros, en otras palabras, para operar la actividad de inteligencia correcta, no es suficiente leer un dossier, pero es necesario correlacionarlo con la información rastreada en un análisis preciso y un trabajo operativo en el campo "viejo estilo".

El punto para mejorar el rendimiento de la inteligencia, por lo tanto, no es aumentar la capacidad para recopilar información, pero lo que importa es lo que sucede una vez que se ha adquirido la información. En otras palabras, lo que importa es el análisis de datos. La negligencia de este elemento puede implicar altos costos para la seguridad: un ejemplo es lo que sucedió en Bali en 2002, donde los ataques del grupo Gamā'a al-Islāmiyya podrían haberse evitado. El propio ministro de Defensa australiano, Dennis Richardson, admitió que: "el fracaso consistió en no entender que después de 1996 Gamā'a al-Islāmiyya se había convertido en un grupo terrorista. Hasta el 2001 esta evolución se nos había escapado por completo »11.

Si es verdad que la historia debe enseñarnos algo, en este contexto es necesario seguir el ejemplo del estratega militar alemán Carl von Clausewitz, quien, en el famoso tratado Della Guerra, escribió: "Gran parte de la información que recibimos en la guerra es contradictoria, algo claramente errónea, Lo más dudoso. Lo que se le puede pedir a un oficial, en estas circunstancias, es una cierta selectividad, que se deriva únicamente del conocimiento de los hombres y del contexto, y de una buena capacidad de juicio ".

Si es verdad que la historia debe enseñarnos algo, en este contexto es necesario seguir el ejemplo del estratega militar alemán Carl von Clausewitz, quien, en el famoso tratado Della Guerra, escribió: "Gran parte de la información que recibimos en la guerra es contradictoria, algo claramente errónea, Lo más dudoso. Lo que se le puede pedir a un oficial, en estas circunstancias, es una cierta selectividad, que se deriva únicamente del conocimiento de los hombres y del contexto, y de una buena capacidad de juicio ".

Los recientes eventos franceses están perfectamente ubicados en este plan analizado: se recopila una enorme información, las inteligencias tienen propiedades de numerosos datos que, de hecho, no son capaces de analizar y, por lo tanto, de evitar riesgos para la seguridad social. El miércoles de enero, 7, en 11.30, un comando de dos personas pertenecientes al área terrorista extremista islámica irrumpe en la oficina editorial del semanario satírico Charlie Hebdo realizando una masacre: doce muertos y once heridos, cuatro de ellos graves 12. Una vez que los posibles autores han sido identificados por la unidad de policía judicial DRPJ en París y analizan sus antecedentes históricos, queda claro que los dos sujetos, Said Kouachi y Chérif Kouachi, no eran nuevos para las fuerzas públicas. En particular, se encontraban en dos bases de datos de agencias de seguridad de EE. UU., Una de ellas, la altamente confidencial Tide, y la otra, la lista de exclusión aérea del Centro de Detección de Terroristas, la TSDB. Incluso uno de los dos era conocido por la policía italiana, como se desprende de la información proporcionada a la Cámara de Diputados por el ministro del Interior, Angelino Alfano. De hecho, se sabe que Chérif Kouachi fue encarcelado en Francia durante 18 meses, desde enero 2005 hasta octubre 2006, por intentar viajar a Irak para unirse a una célula terrorista islámica considerada parte de la llamada cadena de suministro iraquí del distrito 19. París. La misma ministra de justicia francesa, Christiane Taubira, dijo a la estación de televisión CNN que la misma persona también había participado en Jihad en Yemen, una región donde, en el 2011, el otro terrorista, Said Kouachi, iba semanalmente a entrenar con Los militantes de al-Quaeda de Aqap. El 2008 es condenado por Chérif a tres años de prisión por una asociación terrorista. Temas muy conocidos.

Un fallo, por lo tanto, de los servicios de inteligencia franceses y de los países que quieren combatir el terrorismo islámico, un nuevo 11 de septiembre en toda la línea que seguramente se habría evitado con un análisis profundo de los datos disponibles, especialmente teniendo en cuenta cómo funciona la misma publicación periódica. El francés había estado bajo estricta vigilancia precisamente para salvaguardarlo de una posible venganza fundamentalista-terrorista detrás de publicaciones de viñetas que tenían como tema a Muhammad o al Islam en general, una voluntad que surgió de un peligro concreto reconstruido por el bombardeo de 2011 en el que Bomba justo dentro de las oficinas de Charlie Hebdo. El ataque consumido hace unos días no es comparable a los ataques terroristas contemporáneos como el de 15 December 2014 en Sydney, en el que tres personas fueron asesinadas después de una actividad de rehenes en el Lindt Chocolate Café; o de Ottawa, del 22 de octubre 2014, o de Nueva York, del día siguiente. En todos estos casos, los ataques fueron aleatorios, no dirigidos y premeditados, como se ve en el caso del periódico francés. Un tipo, por lo tanto, de un comando punitivo organizado frente a un acusado que enfrenta al Profeta Muhammad, como lo demuestra el grito, escuchado en las grabaciones de audio y video, Allah akbar, una acción que probablemente se puede evitar con una planificación de inteligencia adecuada y precisa basada en Al análisis de la abundante información disponible. También de este caso reciente, notamos que la cantidad masiva y copiosa de información que la inteligencia recopila tanto como un análisis en profundidad de esta masa no es tan importante, actuando como agentes informados que también se inspiran en cualquier declaración que los presuntos terroristas puedan hacer: Como suele suceder, en las redes sociales, por lo tanto, actúa como un agente secreto.

Nicolò Giordana

(foto: marco de apertura de la película "Skyfall")

1D. Kahneman, Pensando, rápido y lento, Farrar, Nueva York, 2011, p. 14.

2T.E. Lawrence, Veintisiete artículos, 4, prensa pretoriana, 2011.

3 F. Vitali, El oro negro de los datos, en la revista italiana de Geopolítica Limes, julio 2014, p. 30.

4 Edward Snowden, jefe de NSAgate, ex agente de la Agencia de Seguridad Nacional, autor de la difusión de los métodos utilizados por la Agencia de los Estados Unidos.

5 Group nació del acuerdo Reino Unido-EE. UU. De 1946 entre las agencias de inteligencia electrónica de los Estados Unidos, Australia, Canadá, Reino Unido y Nueva Zelanda. Esta alianza proporcionaría una comprensión del no espionaje entre sí, pero, en realidad, hay cláusulas que admiten excepciones; el borrador de una directiva del director de la NSA con fecha de 2005 proporciona un ejemplo y se revela con la NSAgate del cual surgió en ciertas circunstancias. era aconsejable y permisible espiar a los amigos incluso cuando era lo mejor para los Estados Unidos.

6R. Gallagher, cómo socio secreto amplía la red de vigilancia de la NSA, en The Intercept, 18.6.2014.

7 Ver Exclusivo. Nuevas sondas sicilianas "spiano" Europa y MO, en SiciliaInformazioni, 7.11.2013.

8 Vitali, cit., P. 35.

9 El primero es MI5, a cargo de los servicios internos, luego MI6, para los servicios externos, y Gchq.

10 T. Van Dongen, si James Bond no tiene dudas, Londres está en peligro, en Limes Italian Geopolitical Magazine, July 2014, pág. 98.

11 Van Dongen, cit., P. 101.

12 Ver la conferencia de prensa del fiscal de París François Molins en la Policía explica la dinámica del ataque de París, en www.internazionale.it