Un sistema de producción automatizado gestionado en Industria 4.0 necesariamente tiene disponible una red de gestión de procesos y datos internos / externos (receta de producción, ciclo de gestión de almacén, pruebas automatizadas, etc.).

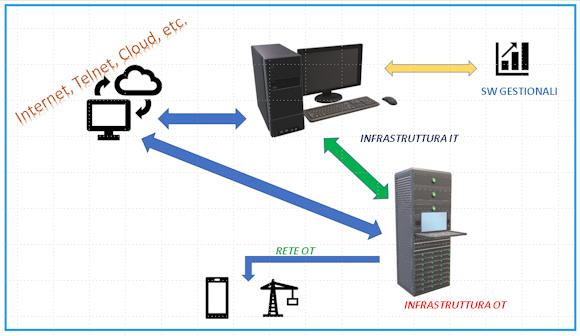

En la imagen de apertura es posible comprender la complejidad de un sistema OT completo desarrollado de acuerdo con los estándares modernos.

Esto se aplica al sensor simple que transmite los datos al Sala de control hasta la gestión remota de una isla robótica, desde donde Servidor la receta para las nuevas posiciones de los distintos robots en la isla se envía en base al nuevo componente que se va a construir (piense, por ejemplo, en los robots de pintura en línea en una cadena de producción de componentes de automóviles).

La receta o el valor de los datos constituyen el know-how de la empresa, a menudo son la base misma del éxito del proceso dado. En cuanto a las personas físicas (empleados, empleados, directivos, etc.) la confidencialidad es imprescindible, se debe asumir el mismo compromiso para evitar el robo de datos almacenados en la Nube, archivos locales, memorias distribuidas en los distintos puntos de la red de la empresa. . Lo mismo ocurre con el acceso: no todo el mundo puede acceder a determinados lugares donde se guarda un secreto industrial, y lo mismo se aplica a quienes quieren acceder a él a través de la red.

Del mismo modo, mantener la integridad tanto de los datos como de la estructura que los procesa y transmite también es fundamental: ¿qué pasaría si el sensor saliera de calibración y en lugar de leer el valor correcto, lee un valor diferente? ¿Qué pasa si el robot aplica una receta diferente al componente en producción? En el primer caso, podría hacer que el sistema se detenga si el valor enviado está por encima de un cierto umbral de advertencia o alarma. En el segundo caso podría obligar al robot a realizar una maniobra que dañe la pieza o el propio robot. Como cualquier error humano.

Sin embargo, hay un tercer caso mucho más sutil con respecto a la integridad y es el concepto de "integridad aparente": el sistema bajo ataque está básicamente funcionando pero en el proceso hay un valor que a menudo azar se altera para distorsionar el resultado final del proceso. Por ejemplo, las pruebas al final de la línea de producción, además de sus propios residuos naturales, acusarán de residuos por señales falsas dadas por los sensores y que serán reconocidos como residuos naturales.

En la cadena de control, no hay información relacionada con la intervención del el malware oculto, pero mientras tanto el mismo de vez en cuando hace su contribución al número total de piezas descartadas, agravando el costo de la empresa en un goteo continuo. O viceversa, en el peor de los casos, como el malware resultará de una manera azar "buena" una pieza que en realidad es "desperdicio" y, por lo tanto, este componente se comercializará.

El tercer punto de la tríada se refiere a la Disponibilidad: tanto el sistema como los datos deben estar disponibles, incluso después de un ataque. Como regla de buena práctica, el programa de PLC o el ICS (Sistema de control industrial) ya es redundante, al igual que todas las partes críticas de la red. Pero la práctica básica es la ejecución de plan de apoyo de sistema físico y organizado de forma "artesanal": Poner los datos en un disco duro externo que se conecta solo para este propósito y luego desconectarlo y alternarlo con un segundo disco duro es mucho más eficiente en la fase de recuperación que no es un sistema caro y para el ritmo requerido de recuperación a menudo demasiado engorroso y lento.

Cómo protegerse y con qué estrategias

De lo anterior, el punto de partida es la CIA y este concepto debe quedar claro en el desarrollo de la red OT. Una tríada paralela debe prepararse y actualizarse preliminarmente con mayor compromiso:

- conciencia

- Conoscenza

- Contexto operacional

Los dos primeros componentes se refieren al factor humano: si todos los operadores, en cualquier nivel, los agentes del sistema OT no tienen conciencia y conocimiento de la delicadeza de la ciberseguridad y de los riesgos que pueden convertirse en amenazas o ataques, no hay sistema de protección. Esto realmente puede proteger.

La base es trivial por decir lo menos: cada uno de nosotros se pregunta qué pasaría si la PC que intento encender no arranca. ¿Qué consecuencias inmediatas? ¿Cuál a medio y largo plazo? ¿Qué pasa si la PC de la línea de producción no se inicia? ¿O todo el sistema de producción o control de calidad?

Ser consciente de esto es la primera barrera ante posibles ataques ya que desencadena el mecanismo de autodefensa con la búsqueda de saber cómo protegerse, aplicar para implementar las protecciones y también actualizar sugiriendo o pactando con el gerente de TI, en función de la aplicación. contexto, como son los posibles riesgos reales y quizás cuáles podrían ser las posibles acciones de mitigación.

Si bien se deja la definición de la estructura y la gestión de OT a los técnicos expertos, la política de seguridad corporativa debe ser elaborada por usted mismo. Miembros de la Mesa Directiva que debe involucrar y empoderar.

Después de la parte de "evangelización", las sugerencias provienen espontáneamente de los distintos actores y, por lo tanto, resulta que:

- Los sensores analógicos que simplemente proporcionan los datos en formato analógico (por ejemplo el clásico 4-20 mA) o digital (pero solo en salida) sin posibilidad de ser calibrados de forma remota, son mucho más seguros que los sensores en lógica IoT (Internet of Things);

- Los sensores o sistemas en la lógica de IoT tienen un rendimiento muy alto en comparación con los primeros, pero deben estar protegidos con contraseñas dedicadas y todas las comunicaciones deben estar encriptadas;

- Todas las contraseñas de sensores y sistemas suministrados por defecto por los proveedores deben cambiarse desde el primer uso;

- Cada vez que se accede al sistema o sensor específico para un cambio de proceso, calibración o mantenimiento predictivo o acceso remoto a través de una línea externa, se deben cambiar la configuración de seguridad y la contraseña;

- El proceso mencionado en el punto 4, si es automatizado, debe ser a través de un sistema interno de la empresa;

- Se debe implementar y verificar un procedimiento de respaldo formalizado apropiado, ya sea físico o en la nube o en múltiples entidades.

Por último, pero que en realidad es el eslabón débil de todo lo anterior y por ello lo indicamos como recordatorio final, El factor humano (tanto como posible error como como acción predeterminada) juega un papel fundamental en la seguridad informática y especialmente en el sistema OT ya que se distribuye tanto como Red de TI y físicamente para todas las fases y lugares de producción.

laamenaza de información privilegiada deben ser adecuadamente evaluados y las posibles consecuencias previstas y mitigadas con un enfoque formal y muy flexible basado en situaciones contingentes.

Lea también: "Confidencialidad - Integridad - Disponibilidad en tecnología operativa desde una perspectiva de Industria 4.0: primera parte"

Bibliografía

[1] Ataque del gusano Stuxnet en instalaciones nucleares iraníes (stanford.edu)

[ 2 ] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[ 3 ] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[ 4 ] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] ¿Qué es la Tríada de la CIA? Definido, explicado y explorado (forcepoint.com)