La priorización es el arte de responder a las preguntas "¿por dónde empiezo?" y "con que sigo?"

En este artículo analizamos cómo comparar teoría y práctica para resolver de la forma más eficaz un problema de seguridad que afecta a empresas de todos los tamaños, órdenes y niveles: el remedio de la superficie vulnerable.

Este problema generalmente surge con la evolución de la madurez en la gestión del ciclo de vida de las vulnerabilidades en su panorama de TI. Cuando una empresa decide estructurar un programa para estimar, analizar y comprender su superficie vulnerable, el punto de partida es utilizar sistemas más o menos comerciales para sondear sus sistemas internos y externos, de infraestructura y de aplicación, con el fin de comprender su grado de resiliencia. con respecto a las vulnerabilidades conocidas.

Este proceso suele comenzar con análisis con periodicidad variable, que generan informes sobre las vulnerabilidades identificadas. Lejos de ser un punto de llegada, este comienzo normalmente pone de relieve una gran cantidad de cuestiones, cuyo potencial está completamente más allá de las capacidades de la empresa.

De ahí la necesidad de gestionar el ciclo de vida de esta superficie vulnerable, examinando varios elementos para comprender cómo utilizar mejor las capacidades de mitigación minimizando el riesgo residual.

Hasta el uso de contextos ampliados, como información de compromiso o, más en general, inteligencia de amenazas cibernéticas. Aquí se define la evolución desde Evaluación de vulnerabilidad, Gestión de vulnerabilidad y finalmente a Gestión de amenazas y vulnerabilidades.

Entonces, veamos en teoría algunos métodos para determinar la prioridad de acción correcta.

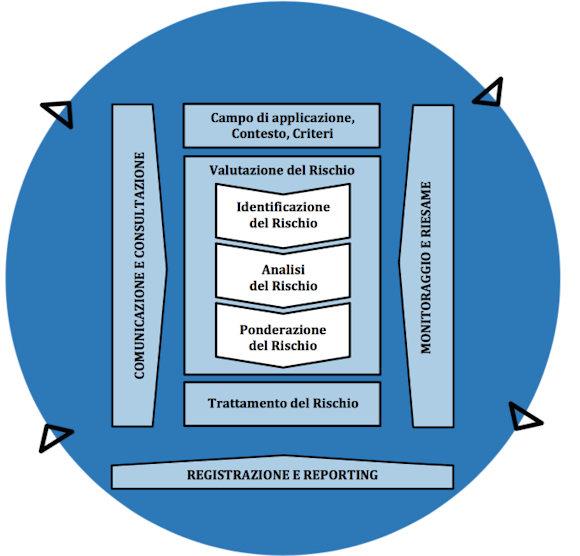

Antes de ahondar en la teoría, conviene hacer una premisa: calcular la prioridad es parte de un plan más amplio que es el de la evaluación de riesgos. Al respecto, consulte la norma ISO 31010: 2019 [1] y los documentos NIST SP-800-37 [2] y SP-800-30 [3], en particular los elementos que componen la evaluación: identificación, análisis y ponderación del riesgo como se muestra a continuación.

Un punto clave para tener un plan de remediación efectivo es priorizar adecuadamente. A continuación, presentamos el enfoque de análisis de riesgos y el método utilizado. NIST divide el enfoque en: orientado a amenazas, orientado al impacto y orientado a la vulnerabilidad.

En aras de la brevedad, se toma como modelo de riesgo el modelo orientado a amenazas, en el que priorizar el riesgo significa evaluar las amenazas y, después de calcular una matriz de riesgo, obtener un valor numérico: cuanto mayor es el valor, mayor es el riesgo.

En cuanto a los métodos de evaluación de riesgos, se dividen principalmente en métodos cualitativos, cuantitativos y semicuantitativos.

La literatura nos enseña que en el método cualitativo para priorizar el riesgo necesito calcular un puntaje para cada amenaza, el llamado Puntuación de riesgo, dado por Probabilidad x Impacto según la fórmula R = P x I.

La oportunidad indica la posibilidad de que ocurra un evento inesperado capaz de causar daños, en este caso la amenaza; L 'impacto indica el daño potencialmente causado por la amenaza.

Usando una matriz de riesgo de 5x5, a cada amenaza se le asigna una probabilidad y un impacto, con diferentes niveles cualitativos como se muestra en la siguiente figura.

La ventaja de este enfoque es la clasificación de los riesgos, centrándose en los de mayor prioridad.

Por otro lado, el análisis cualitativo es subjetivo y se basa en la percepción que tienen los stakeholders hacia las amenazas analizadas, combinado con sus experiencias y habilidades.

El método cuantitativo tiene un enfoque más estructurado.

Al poder contar con tiempo y recursos para dedicar, tenemos la posibilidad de tener datos estadísticos - ej. cuántas veces ha ocurrido un evento en un año, además de un análisis de impacto preciso, p. ej. si el servicio "X" está inactivo, te hace perder 1000 euros / hora.

Por lo tanto, es posible "traducir" el riesgo en números significativos para respaldar decisiones estratégicas.

El método cuantitativo utiliza los parámetros EF (factor de exposición), SLE (expectativa de pérdida única), ARO (tasa anualizada de ocurrencia) y ALE (expectativa de pérdida anualizada).

La pérdida esperada para el activo individual es igual a:

SLE = valor del activo x EF

SLE mide cuánto afecta una amenaza a un activo determinado, como un servidor, un marco o incluso un servicio que consta de software y hardware.

ARO, por otro lado, mide la frecuencia de esta amenaza durante un período de un año. La expectativa de pérdida económica para un activo dado durante el año viene dada por:

ALE = LES x ARO

Tomando un ejemplo numérico, supongamos que una empresa tiene un servicio de comercio electrónico que factura 1 millón de euros al año; Por tanto, se tiene en cuenta el servicio de venta, formado por el conjunto de hardware, software y personas que trabajan.

Supongamos que un ataque DDoS, que bloquea las ventas y la actividad de las personas operativas, tiene un factor de exposición del 5%.

Finalmente, suponga que este tipo de ataque ha sido puntuado 6 veces en los últimos 3 años, es decir, tiene un ARO = 6/3 => ARO = 2.

LES = 1.000.000 € x 0.05 = 50.000 €

ALE = 50.000 € x 2 = 100.000 €

Siguiendo el modelo de riesgo descrito, la empresa pierde una media de 100.000 € al año.

Para simplificar el ejemplo, un plan de remediación podría ser instalar un Firewall de próxima generación con IDS / IPS para bloquear estos ataques DDoS por un costo de 50.000 € + 5.000 € / año de mantenimiento.

A través del método semicuantitativo, las evaluaciones se realizan según métodos cualitativos con el fin de priorizar inmediatamente el riesgo y activar un plan de acción, para luego reelaborar los datos y transformar los términos cualitativos en números para brindar una estimación económica más precisa.

Tras esta primera parte teórica, analizando la práctica en la gestión de una superficie vulnerable en entornos informáticos complejos vemos que el nivel de dificultad aumenta: para priorizar las acciones correctoras es necesario actuar combinando algunos de los métodos ilustrados, con el fin de lograr una percepción más descriptiva que analítica del riesgo y la amenaza, mapeada en su propia superficie digital.

Como se ve, el riesgo es complejo de calcular, especialmente el riesgo cibernético.

Muy diferente de otros tipos de riesgo (financiero, empresarial), es multifacético y se basa en ciertas evidencias y percepciones de inteligencia. Es importante no confiar solo en una representación numérica de la gravedad, la criticidad, a favor de una percepción descriptiva del riesgo.

Básicamente tengo que poder describir lo que me preocupa, contar con un sistema que convierta estas percepciones mías en factores de priorización.

Ejemplos de descripción:

- Perímetro, es decir, la capacidad de hacer coincidir el sistema en el que se descubre la vulnerabilidad con el perímetro al que pertenece, para aumentar (o disminuir) la criticidad objetiva del recurso.

- Edad de las vulnerabilidades, considerando tanto cuándo aparecieron en público como cuándo fueron detectadas en su entorno digital.

- Impacto empresarial: por ejemplo, considere todas las vulnerabilidades que, si se ponen en peligro, pueden facilitar un ataque DDoS, una infección que se propaga a través de gusanos o incluso un brote de ransomware.

- Probabilidad de que la amenaza se convierta en un ataque: por ejemplo, si una vulnerabilidad ya está armada con un exploit, tal vez ya sea parte del Exploit Kit fácil de encontrar (incluso de alquiler) para un atacante motivado; de hecho, la probabilidad de que sea aprovechada para un ataque es ciertamente más alta que para una vulnerabilidad desconocida o para la que aún no se ha desarrollado la técnica de compromiso.

- Propia superficie de ataque. Sun Tzu solía decir "conócete a ti mismo y conoce a tu enemigo y sobrevivirás a cien batallas". Conocer su panorama digital ayuda a priorizar el remedio en función del contexto de red en el que debe operar.

- Por ejemplo, enfocarse en remediar vulnerabilidades que están presentes solo en kernels o servicios en ejecución. O principalmente en sistemas expuestos a Internet.

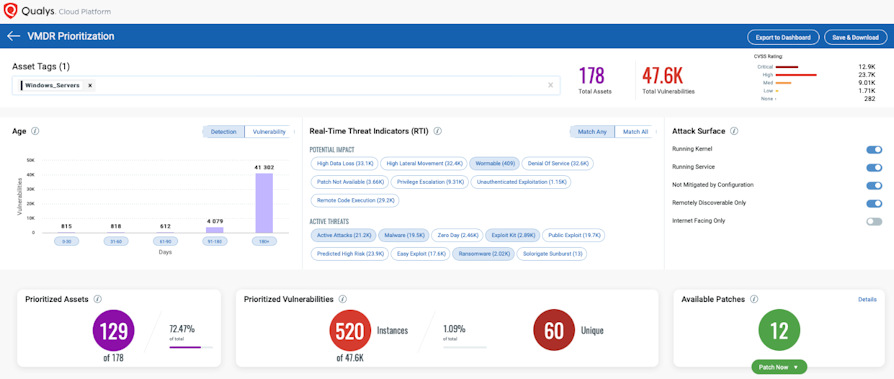

A continuación, se muestra un ejemplo de cómo una plataforma tecnológica respalda esta descripción perceptiva del riesgo, basado en la solución de Qualys:

Una vez descrita la percepción de la amenaza, es importante tener un contexto adicional, en cuanto a los parches, tanto los disponibles como los ya instalados en los sistemas, para realizar un chequeo de obsolescencia de estos últimos.

También es importante analizar las vulnerabilidades derivadas de configuraciones incorrectas, especialmente en entornos tipo nube donde la responsabilidad es compartida: si instalo un almacenamiento en AWS o Azure y me olvido de restringir la lista de IP que pueden acceder a él, me arriesgo a fuga de datos muy grave; si olvido habilitar la autenticación multifactor en una instancia, las consecuencias podrían ser aún peores.

A menudo, la actividad correctiva (parcheo, modificación de configuración, implementación de controles compensatorios) la realizan equipos de la empresa que no son los mismos que los responsables de la detección y clasificación de vulnerabilidades ... por lo que se necesita un pegamento interdepartamental que facilite la integración y automatización de evitar conflictos e ineficiencias operativas. Esto puede resultar en la explotación de interfaces de programación de aplicaciones (API) que se pueden activar para transformar la información de cada plataforma / aplicación individual en flujos de información cifrados y seguros, que se convierten en factores habilitadores para los flujos operativos interdepartamentales.

El último tema es el seguimiento del status quo, también llamado observabilidad.

Esto se traduce en el estudio de formas de agregación de datos brutos en información más fácil de entender; puede tener lugar con una representación dinámica, como cuadros de mando, o estática, como informes PDF u otros formatos, que ayudan a realizar un seguimiento del progreso, las anomalías detectadas y las ineficiencias en el proceso a lo largo del tiempo.

Por ejemplo, vulnerabilidades agregadas encontradas en los últimos 30 días, de 30 a 60, de 60 a 90.

Luego, para cada categoría, mapee la existencia de un parche para remediar, destacando la disponibilidad de exploits para esas vulnerabilidades.

Finalmente, dinamizar esta información, constantemente actualizada para brindar a cada interesado una imagen del status quo y la eficiencia del proceso de remediación.

Remediar una superficie vulnerable, incluso una muy grande y articulada, ciertamente no es fácil; sin embargo, la organización de un ciclo de vida monitoreado y priorizado de manera holística y efectiva permite confinar el riesgo residual a un nivel aceptable, evitando una transformación peligrosa en una superficie de ataque.

referencias:

[ 1 ] https://www.iso.org/standard/72140.html - IEC 31010: 2019 Gestión de riesgos - Técnicas de evaluación de riesgos

[ 2 ] https://csrc.nist.gov/publications/detail/sp/800-37/rev-2/final - Marco de gestión de riesgos para sistemas y organizaciones de información: un enfoque del ciclo de vida del sistema para la seguridad y la privacidad

[ 3 ] https://csrc.nist.gov/publications/detail/sp/800-30/rev-1/final - Guía para realizar evaluaciones de riesgos