El impacto tecnológico en la vida social y económica no es el tema de las elecciones, pero es inevitable, para bien o para mal, limitarse a someterse a este proceso radical e inevitable de transformación de la sociedad que corresponde a la incapacidad de comprender plenamente sus aspectos ventajosos. son muchos En este sentido, la elección entre ser o no consumidores de tecnología no es gratuita u opcional. Quienes no invierten en desarrollo tecnológico eligen un camino no solo de declive económico, sino también social y cultural.

El hombre y su seguridad deben ser la primera preocupación de cualquier aventura tecnológica.

La geopolítica de ayer se ocupó de la geografía como un elemento fundamental para establecer las posibilidades reales de movimiento de los ejércitos y para las líneas de suministro necesarias, para la posibilidad de establecer el tráfico comercial por mar y por tierra, que puede defenderse de una manera simple y económica. En la era digital, la geopolítica se ocupa de las redes de telecomunicaciones, cables submarinos, centros y puntos de aterrizaje a través de los cuales pasa el tráfico de Internet, la posible manipulación de los votantes mediante el uso de datos sociales y grandes, ataques cibernética a la infraestructura crítica que puede poner de rodillas a un país entero.

Estos son escenarios que pueden cambiar el centro de gravedad de las esferas de influencia y, como es normal, también una gran cantidad de negocios. La comprensión de todo esto no puede dejar de pasar por la necesidad de que todo lo que es cibernético debe tratarse como un problema de gestión de riesgos y no como un problema de la función de TI únicamente, como, desafortunadamente, sucede con demasiada frecuencia.

Sin embargo, antes de llegar a esto, me gustaría aclarar el concepto de ciberseguridad de una vez por todas y, en este sentido, usemos la definición que nos da el NIST:

"Prevención de daños, protección y restauración de computadoras, sistemas de comunicaciones electrónicas, servicios de comunicaciones electrónicas, comunicaciones electrónicas y comunicaciones electrónicas, incluida la información contenida en ellas, para garantizar su disponibilidad, integridad, autenticación, confidencialidad y no repudio".

A partir de esta definición e incluyendo el área en la que nos movemos, en la última década, se ha hablado mucho, y a menudo de manera inapropiada, de la ciberseguridad y el paradigma para el cual la ciberseguridad constituye El último gran desafío global que involucra a individuos, empresas, estados y organizaciones internacionales. Afirmar esto en el momento de covid-19 te hace sonreír, pero eso es todo. Sin embargo, llamarlo un desafío presupondría un plan articulado de contramedidas que, de implementarse, podrán superar el problema llevando a la víctima hacia la meta final, sin ninguna preocupación.

La seguridad cibernética no es un desafío ni es el desafío del siglo XXI. La seguridad cibernética constituye un viaje, un camino, probablemente, muy articulado que prevé diferentes intersecciones y, definitivamente, ningún objetivo, más bien, quizás, de las etapas "positivas" que, si se completan, no restablecerán completamente el camino.

Esta imagen, aunque ligada a la estrategia de seguridad que ofrece Microsoft y que no es el deseo del escritor de publicitar, da una buena idea del viaje que se debe emprender.

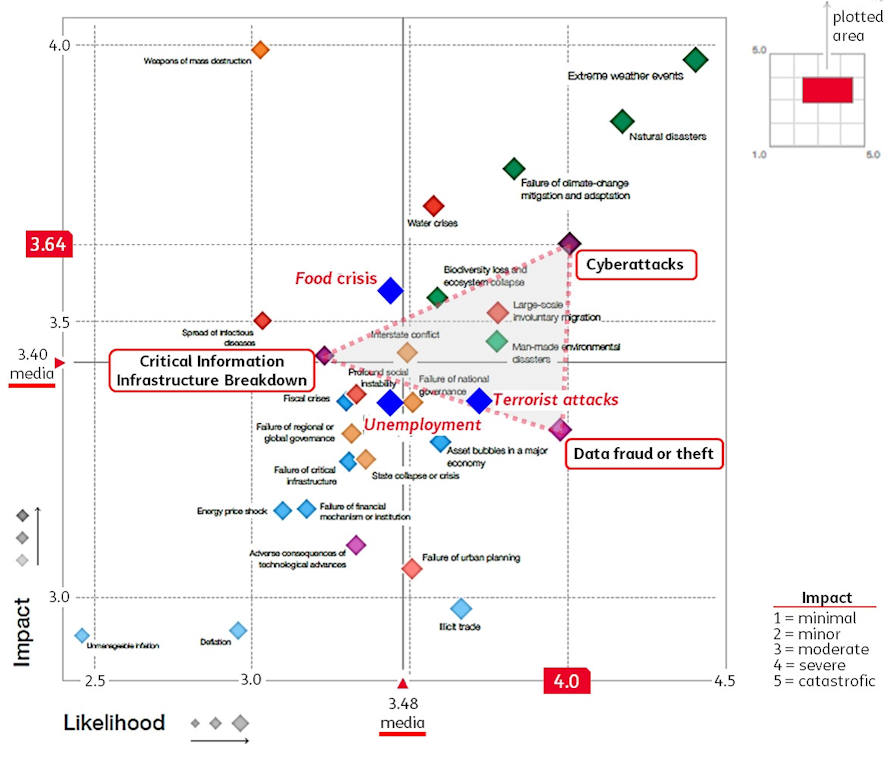

Si la ciberseguridad no es el desafío del siglo XXI, entonces, ¿qué es? Podemos decir que lo que para la sociedad 4.0 constituye una amenaza concreta y problemática son los ciberataques, identificados en los diez riesgos más probables y de mayor impacto por el informe de Riesgos Globales realizado nuevamente este año por el Foro Económico Mundiali.

El riesgo cibernético es la amenaza real que los individuos, las empresas, los estados y las organizaciones internacionales deben enfrentar en la nueva era dominada por la industria 4.0.

La necesidad de crear nuevos modelos de negocio para aumentar la productividad de las industrias ha llevado a una tendencia general hacia la automatización, la informática, la virtualización, la nube y hacia todas las funcionalidades presentes en el mundo móvil. La combinación de estas características define la industria 4.0 con la cual los diversos componentes sociales están llamados a relacionarse y sobre la cual opera el riesgo de ataques cibernéticos.

En este escenario, piense en asociar la ciberseguridad con el mundo deTecnologías informáticas te hace sonreír mientras que, por el contrario, saber que el área en la que opera es mucho más amplia, ayuda a comprender los riesgos y, con suerte, a prevenirlos.

Probablemente muchos recordarán la noticia de la anexión por parte de Rusia de la región ucraniana de Crimea, que ocurrió en febrero y marzo de 2014. Esa noticia conmocionó a todo el mundo y representó una sorpresa también para muchos analistas y expertos que monitorearon y aún están observando el Actividad rusa. Algunos de esos expertos, sin embargo, entendieron de antemano cuál era la estrategia.

En particular, Volker Kozokii, teniente coronel y experto en seguridad informática de las fuerzas armadas alemanas, fue uno de esos y su papel, incluso hoy, es realizar un seguimiento de las amenazas relacionadas con la seguridad digital al tratar de desarrollar las contramedidas correctas. Esto siempre le ha permitido a Kozok tener una vista privilegiada del escenario actual que podríamos definir como guerra híbrida, extremadamente complejo, pero que merece una gran atención.

Muchas veces hemos escuchado esta oración: "Los conflictos militares de hoy raramente tienen lugar solo en el campo de batalla con armas convencionales". Muy por el contrario. Cuando hablamos de conflictos, estos siempre deben incluir ataques cibernéticos contra infraestructuras críticas, así como las diversas formas de la llamada "información armada"iii”, Destinado a sembrar confusión e inseguridad en la población.

En el caso de la invasión de Ucrania por parte de Rusia, lo que Kozok y sus colegas notaron en enero de 2014 fue una especie de apertura clandestina desde Rusia. Observaron que Rusia estaba instalando lo que parecía ser un cable submarino a través del estrecho de Kerch, un estrecho entre el Mar Negro y el Mar de Azov. Al monitorear el progreso de la colocación de ese cable de 46 kilómetros de largo, se hizo evidente que el punto de llegada de ese cable sería la península de Crimea.

La existencia del cable sugirió que Rusia estaba haciendo un movimiento para conectar la infraestructura crítica de Ucrania con la suya. En particular, parecía que el cable ruso traería comunicaciones de Internet de alta velocidad que podrían pasar por alto a los proveedores de servicios ucranianos.

Los miembros del equipo de Kozok lograron reforzar esta deducción a través del uso sofisticado de los sistemas de información geográfica.iv (GIS). Pudieron examinar la construcción de cables a través de la localización mostrando cables submarinos en todo el mundo y conectando nodos a Internet. De todo esto, el equipo pudo deducir que Rusia tenía como objetivo controlar las comunicaciones en línea. En los anales de la guerra, esto representó un momento decisivo.

"Fue la primera vez que un país organizó un ataque militar mientras planificaba, de una manera extremadamente inteligente e inteligente, el establecimiento de redes de comunicación a través de un cable marino", explicó Kozok durante una entrevista. "Alguien tenía que conducir hasta Crimea como si fuera un simple turista, antes de la invasión, e identifique con precisión el punto de entrada del cable. Tenían que llevar a cabo esos planes sin tener todavía el control del país.

Rusia continuó empleando técnicas de guerra híbrida en Ucrania. Los hackers rusos lanzaron un ataque cibernético contra la red eléctrica ucraniana en 2015, cortando la electricidad a 250.000 personas. Casi exactamente un año después, los piratas informáticos causaron otro apagón.

Ahora está ampliamente claro que los ataques cibernéticos representan un peligro y van más allá del objetivo de "computadora". La ciberseguridad se refiere a infraestructuras críticas, incluidas las empresas de servicios públicos, que forman la base de las comunidades.

La capacidad del mundo para promover la acción colectiva frente a una serie creciente de desafíos serios ha alcanzado niveles significativos de crisis con el empeoramiento de las relaciones internacionales. Mientras tanto, una desaceleración en las perspectivas económicas, también causada por tensiones geopolíticas, parece destinada a reducir aún más el potencial de cooperación internacional.

Las complejas transformaciones sociales, tecnológicas y laborales están teniendo un profundo impacto y entre las amenazas globales señaladas en la decimoquinta edición del Global Risks Report, promovido por el Foro Económico Mundial, destaca el ciberriesgo.

El mundo enfrenta un número cada vez mayor de desafíos complejos e interconectados, desde la desaceleración del crecimiento global, pasando por la persistente desigualdad económica hasta el cambio climático, las tensiones geopolíticas y el ritmo acelerado de la cuarta revolución industrial.

Los principales exponentes de Marsh & McLennan, socios estratégicos desde hace mucho tiempo, reiteraron que la falta de financiación persistente de la infraestructura crítica en todo el mundo está obstaculizando el progreso, dejando a las empresas y comunidades más expuestas a ataques cibernéticos y desastres naturales, sin aprovechar máximas capacidades de defensa.

La tecnología continúa desempeñando un papel profundo en la configuración del panorama de riesgo global para individuos, gobiernos y empresas.

Las nuevas "inestabilidades" son causadas por la profundización de la integración de las tecnologías digitales en todos los aspectos de la vida.

Un ejemplo es la revelación que hizo el gobierno estadounidense sobre un ataque de piratas informáticos en julio de 2018 mediante el cual los atacantes lograron obtener acceso a las salas de control de algunas empresas de servicios públicos. La vulnerabilidad potencial de las infraestructuras tecnológicas críticas se ha convertido cada vez más en un problema de seguridad nacional, tanto es así que la segunda interconexión de riesgos citada con mayor frecuencia en el informe 2020 es la asociación de ataques cibernéticos con el posible sabotaje de infraestructuras críticas de TI.

Es por eso que nunca ha habido una necesidad más urgente de un enfoque colaborativo y de múltiples partes interesadas para los problemas globales de las "sociedades interconectadas y globalizadas".

El grupo de riesgo cibernético crea una especie de triángulo ubicado en el cuadrante superior derecho del mapa (en la parte inferior del artículo).

Y aquí entra en juego el concepto de riesgo informático, muy bien explicado en el artículo "Macro Dinámica del Riesgo Cibernético"v. El riesgo de TI se define como el producto escalar entre la gravedad, entendida como impacto, de las consecuencias que determinaría un evento cibernético y la probabilidad de que ocurra un evento tan peligroso, que es la amenaza, y por lo tanto: R = I x P

Por lo tanto, los riesgos se evalúan determinando el alcance de los daños potenciales en el sistema que la amenaza podría causar en el caso de que ocurra, considerando la probabilidad de que la amenaza siempre cause el mayor daño posible a su ocurrencia. Las consecuencias del mismo en el sistema también dependen en gran medida del valor de los activos en cuestión y el examen de las consecuencias para cada tipo de amenaza representa otro aspecto del análisis de riesgos. El nivel de riesgo cibernético siempre debe considerarse como una relación entre el riesgo en sí y la mejora del activo de TI asociado.

Al igual que con muchas enfermedades, el riesgo cibernético se amplifica, de hecho, se "alimenta" de otros factores digitales que están estrechamente relacionados entre sí.

De 2017 a 2020, la población mundial pasará de 7,7 a 7,8 mil millones de personas creciendo en 100 millones de unidades (+ 1%), mientras que la "población" de dispositivos IOT conectados a la red pasará de 8,4 mil millones a 20,4 mil millones con un aumento de 12 mil millones de objetos (+ 242%) que, creo, deja en claro la medida de la enorme velocidad a la que viaja el mundo digital. La velocidad extrema es, por lo tanto, la característica principal que caracteriza los ecosistemas digitales y que afecta significativamente el riesgo cibernético. Todo se consume a toda prisa y, en consecuencia, el ciclo de vida de las tecnologías se reduce drásticamente.

Después de 2008, fuimos testigos del rápido crecimiento en la cantidad de dispositivos conectados constantemente, una economía que depende cada vez más de los algoritmos de Inteligencia Artificial, el crecimiento del poder de las redes sociales y el riesgo de noticias falsas, el crecimiento en la explotación de contenido personal. debido al movimiento cada vez más avanzado de la compensación entre privacidad y servicio.

Y en este contexto, sin duda, existen al menos dos factores, entre otros, que juegan un papel fundamental en el riesgo cibernético:

- El factor humano

- Complejidad, obsolescencia y parches

El factor humano es sin duda uno de los principales riesgos y también es una paradoja. Por un lado, la revolución digital ha fortalecido de muchas maneras nuestras habilidades: a través de las redes sociales nos ha ofrecido la oportunidad de tener muchas relaciones al mismo tiempo, para tener siempre nuestra opinión sobre temas que solo dos décadas atrás habrían permanecido más relegados al círculo de amigos más cercanos

Por otro lado, por otro lado, nos ha dado aspectos negativos como la polarización de opiniones, enemigos, trolls, noticias falsas, en resumen, un excelente contexto para "destruir" el consenso pero no poder "construirlo" en absoluto. En este mundo que viaja a la velocidad de la luz, estos súper individuos cuyas habilidades son mejoradas por Internet y las redes sociales, sorprendentemente, se encuentran extremadamente vulnerables a la ingeniería social, el phishing, el pretexto, etc. que se confirman como los canales más utilizados cuando se activan incluso ataques complejos. De todos los casos que han ocurrido, creo que el que más ha tenido un gran eco es el escándalo de Cambridge Analytica.vi.

Los vínculos entre política, tecnología, impacto social y manipulación de datos están representados en lo que ha sido la historia que mejor muestra cómo el riesgo tecnológico es enorme si no se guía con buenos propósitos. Con respecto al escándalo, me gusta informar del libro de quejas "La dictadura de los datosvii", Las palabras de Brittany Kaiserviii, el topo que ayudó a dar a conocer al mundo cómo se utilizan los datos de los usuarios en las redes sociales para manipular y amenazar la democracia:

- Y así, me encontré parte de la operación principal llevada a cabo por Cambridge Analytica, que consistió en recopilar la mayor cantidad de datos posible sobre ciudadanos estadounidenses y explotarlos para influir en las intenciones de voto de los estadounidenses. Podría haberme dado cuenta de cómo las políticas de privacidad inadecuadas de Facebook y la falta total de control del gobierno federal sobre los datos personales lo hicieron posible. Pero, sobre todo, entendí que Cambridge había usado sus recursos para lograr que Donald Trump fuera elegido ".

- Saben lo que compras. Saben quiénes son tus amigos. Saben cómo manipularte. Setenta me gusta era suficiente para saber de esa persona más de lo que sabían sus amigos; ciento cincuenta me gusta más de lo que sabían sus padres; trescientos me gusta más que su socio. Más de trescientas personas pudieron conocer a un individuo mejor que ellos mismos ".

En cuanto al segundo factor, la actualización constante de las capas del software del sistema en el que las aplicaciones basan su funcionamiento, es una condición fundamental para reducir las vulnerabilidades y, en consecuencia, la superficie expuesta a un atacante potencial. La actualización de una versión del software del sistema se llama parchear. Muy a menudo, tanto por la obsolescencia del hardware que no admite las nuevas versiones del software del sistema como por la obsolescencia de las aplicaciones que necesitan intervenciones, a menudo "importantes" para poder trabajar con las nuevas versiones, la actividad No se pueden realizar parches. Por lo tanto, se generan una serie de restricciones que debilitan considerablemente el sistema en su conjunto. Si entonces, como sucede a menudo, la obsolescencia está relacionada con una alta complejidad del escenario de infraestructura, entonces la solución del problema se vuelve enormemente más compleja si no es estructuralmente posible a menos que se utilicen soluciones en la nube que, al menos, ayuden a mitigar el problema .

En resumen, el contexto es complejo y en muchas áreas nos encontramos indefensos. Debemos prepararnos para el hecho de que una parte significativa del riesgo cibernético no puede mitigarse, sino que debe gestionarse con otras estrategias. Si la opción de mitigación se ha vuelto más difícil de implementar, el concepto de tolerancia al riesgo también debe redefinirse. Es posible que nos veamos obligados a coexistir con un alto nivel de riesgo, incluso si nuestra tolerancia al riesgo es relativamente baja y, por lo tanto, por obligación y no por elección comercial. Los consejos de administración de las empresas deben ser conscientes de esta situación para tomar las decisiones más apropiadas en relación con los segmentos de negocio prioritarios. Sabemos que el hecho de estar sometido a un ciberataque no es una cuestión de "si" sino solo de "cuándo". También sabemos que la "seguridad total" no es una categoría alcanzable y que nuestros oponentes son desconocidos y disfrutan de muchas ventajas estratégicas. Por nosotros mismos solo podemos movernos ciegamente con pocas posibilidades de éxito. Sin embargo, juntos podemos recuperar muchas desventajas y sacar lo mejor de nuestros oponentes.

Por lo tanto, lo que se necesita es una hoja de ruta global sólida que sea parte de un "llamado a la acción" global dirigido a instituciones, empresas e industrias especializadas para que se comprometan a aceptar el desafío de las amenazas cibernéticas y, posiblemente, a superarlo. Ciertamente no es un simple desafío ganar, sino inspirarme en las palabras del presidente JFKix, "Una comunidad acepta los desafíos que enfrenta precisamente porque no son simples, porque nos dan la oportunidad de capitalizar lo mejor de nuestras habilidades y nuestro compromiso".

i http://www3.weforum.org/docs/WEF_Global_Risk_Report_2020.pdf

ii https://www.esri.com/about/newsroom/blog/german-cybersecurity-experts-us...

iii https://www.sciencedirect.com/science/article/pii/S0167404819301579

iv https://www.esri.com/en-us/what-is-gis/overview

v https://www.ictsecuritymagazine.com/articoli/macro-dinamiche-del-rischio...

vi https://it.wikipedia.org/wiki/Cambridge_Analytica

vii https://www.amazon.it/dittatura-dei-dati-Brittany-Kaiser/dp/8869056988

viii https://en.wikipedia.org/wiki/Brittany_Kaiser

ix https://it.wikipedia.org/wiki/John_Fitzgerald_Kennedy

De archivo: Web