El pasado mes de marzo 29 La República publicó un artículo cuyo incipit fue este: “La actual crisis sanitaria y social, provocada por el COVID-19, ha provocado un aumento exponencial del número de personas que trabajan desde casa, que adoptan el trabajo inteligente para salvaguardar la salud pública. Al mismo tiempo, aumentan los riesgos de ciberseguridad. Esto se debe principalmente a dos factores. Por un lado, la redistribución de estaciones de trabajo fuera de la oficina y el aumento del uso de plataformas de colaboración virtual amplían enormemente la base de posibles ataques. Esto podría amenazar la infraestructura digital en la que confiamos hoy más que nunca para la continuidad del negocio. Si no se aborda de manera proactiva, incluso podría amenazar la infraestructura crítica y la entrega de servicios críticos. Por otro lado, la crisis de COVID-19 ofrece a los ciberdelincuentes nuevas oportunidades para ataques dirigidos, ya sean correos electrónicos de phishing u otras estafas. Estas tácticas apuntan a aprovechar la situación más vulnerable en la que se encuentran las personas, ya que obviamente están preocupadas por su propia salud y seguridad ".

Personalmente, estoy de acuerdo a la mitad con lo que el conocido periódico dice que los ataques que presenciamos afectan, para la gran mayoría, a las infraestructuras privadas que, por desgracia, sufren las debilidades que siempre han sufrido y que, en un período como esto, en el que están sometidos a un estrés continuo, muestra toda su debilidad.

En este sentido, de hecho, me gustaría hablaros de la seguridad de las plataformas de virtualización de escritorios que es una de las más utilizadas y que, si no se configuran correctamente, suponen un enorme riesgo para todos aquellos a los que no les gustan o no quieren utilizarlos. cloud con el debido respeto a la cartera de inversiones en hardware y software, literalmente descartados.

Guía de seguridad para la adopción de escritorio remoto

El rápido aumento de la trabajo inteligente Durante los últimos dos o tres meses, muchas empresas se apresuraron a comprender cómo las infraestructuras y tecnologías podrían hacer frente al aumento de las conexiones remotas. Muchas empresas se han visto obligadas a mejorar sus capacidades para permitir el acceso remoto a los sistemas y aplicaciones empresariales, muy a menudo, confiando en el acceso remoto mediante el uso del protocolo de escritorio remoto, que permite a los empleados iniciar sesión directamente. a estaciones de trabajo y sistemas.

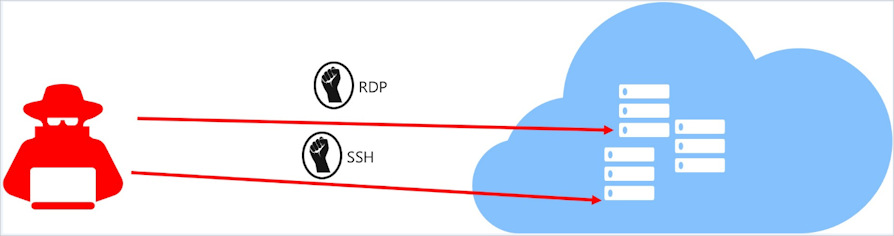

Recientemente, John Matherly, fundador de Shodan, el primer motor de búsqueda del mundo para dispositivos conectados a Internet, realizó algunos análisis sobre puertos accesibles a través de Internet de los que surgieron algunas innovaciones importantes. En particular, ha habido un aumento en el número de sistemas accesibles a través del puerto tradicional relacionado con el uso del protocolo. Protocolo de escritorio remoto (RDP) y a través de un conocido puerto "alternativo" utilizado para RDP. Podríamos decir que la investigación de John tuvo el efecto de destacar un uso masivo del protocolo RDP y su exposición a Internet.

Si bien los servicios de Escritorio remoto pueden ser una forma rápida de permitir el acceso a los sistemas, se deben tener en cuenta una serie de posibles problemas de seguridad antes de utilizar Escritorio remoto para convertirse en la mejor estrategia de acceso remoto. Esto se debe a que, como se informó en un artículo mío anterior (Parinacota eCyber Resilience), los atacantes intentan explotar el protocolo y el servicio relacionado, para comprometer las redes, infraestructuras, sistemas y datos corporativos.

Por lo tanto, es necesario hacer algunas consideraciones de seguridad para el uso del escritorio remoto y centrar la atención en una serie de elementos que necesariamente deben ser parte de la estrategia para mitigar los riesgos relacionados con el uso de RDP y que podamos resumir en:

- Accesibilidad directa de sistemas en Internet público.

- Gestión de vulnerabilidades y parches de sistemas expuestos.

- Movimiento lateral interno después del deterioro inicial.

- Autenticación multifactor (MFA).

- Seguridad de sesión.

- Control remoto de acceso y registro.

Con respecto a estas consideraciones, analicé el uso de los Servicios de escritorio remoto de Microsoft (RDS) como puerta de enlace para otorgar acceso a los sistemas. La puerta de enlace utiliza Secure Sockets Layer (SSL) para cifrar las comunicaciones y evitar que el sistema que aloja los servicios de protocolo de escritorio remoto quede expuesto directamente a Internet.

Para identificar si una empresa utiliza estos servicios, es necesario realizar una verificación de políticas en el firewall y escanear las direcciones expuestas en Internet y los servicios utilizados, para identificar cualquier sistema expuesto. Las reglas de firewall se pueden etiquetar como "Escritorio remoto" o "Servicios de terminal". El puerto predeterminado para Servicios de escritorio remoto es TCP 3389, el utilizado por el protocolo RDP, aunque, a veces, es posible usar un puerto alternativo como TCP 3388 en caso de que se haya cambiado la configuración predeterminada.

El Servicio de escritorio remoto se puede usar para la virtualización basada en sesión, para la Infraestructura de escritorio virtual (VDI) o para una combinación de estos dos servicios. El Servicio de escritorio remoto de Microsoft (RDS) se puede usar para proteger implementaciones locales, implementaciones en la nube y servicios remotos de varios socios de Microsoft, como Citrix, por ejemplo. El uso de RDS para conectarse a sistemas locales mejora la seguridad al reducir la exposición de los sistemas directamente a Internet.

El Servicio de escritorio remoto se puede usar para la virtualización basada en sesión, para la Infraestructura de escritorio virtual (VDI) o para una combinación de estos dos servicios. El Servicio de escritorio remoto de Microsoft (RDS) se puede usar para proteger implementaciones locales, implementaciones en la nube y servicios remotos de varios socios de Microsoft, como Citrix, por ejemplo. El uso de RDS para conectarse a sistemas locales mejora la seguridad al reducir la exposición de los sistemas directamente a Internet.

La infraestructura podría ser local, en la nube o híbrida, según las necesidades, la disponibilidad de ancho de banda de la red y el rendimiento.

La experiencia que surge del uso de Virtual Desktop se puede mejorar aprovechando el servicio Windows Virtual Desktop, disponible en Microsoft Azure. La definición de un entorno en la nube simplifica la administración y ofrece la capacidad de escalar los servicios de virtualización para aplicaciones y escritorios virtuales. El uso de Windows Virtual Desktop, sin problemas de rendimiento debido a las conexiones de red locales que deben abordarse con el aumento en la disponibilidad de ancho de banda de la red, aprovecha las características de seguridad y cumplimiento inherentes a la plataforma Azure.

Acceso de administrador remoto seguro

Los servicios de escritorio remoto son utilizados no solo por los empleados para el acceso remoto, sino también por muchos desarrolladores y administradores de sistemas para administrar los propios sistemas y las aplicaciones locales y en la nube. Permitir el acceso administrativo a los servidores y sistemas en la nube directamente a través de RDP plantea un riesgo porque las cuentas utilizadas para estos fines suelen tener mayores privilegios de acceso a los sistemas e infraestructuras físicas y lógicas, incluido el acceso del administrador del sistema..

En este sentido, el uso de la nube de Microsoft Azure ayuda a los administradores del sistema a acceder de forma segura mediante Grupos de Seguridad de Red y Políticas de Azure, permitiendo la administración remota segura de los servicios gracias a las características de acceso JIT (Just-In-Time). ).

El acceso JIT mejora la seguridad a través de las siguientes medidas:

- Flujo de trabajo de aprobación

- Eliminación automática de acceso

- Restricción de la dirección IP permitida para la conexión

Evaluación de riesgos

Las consideraciones para seleccionar e implementar una solución de acceso remoto siempre deben tener en cuenta el factor de seguridad y el apetito de riesgo de la organización. El uso de servicios de escritorio remoto ofrece una gran flexibilidad que permite a los trabajadores remotos tener una experiencia similar a la de trabajar en la oficina, ofreciendo cierta separación de las amenazas en los puntos finales (por ejemplo, dispositivos de usuario, administrados y no administrados por 'organización). Al mismo tiempo, estas ventajas deben compararse con las posibles amenazas a la infraestructura corporativa (red, sistemas y, por lo tanto, datos). Independientemente de la implementación del acceso remoto utilizado por la organización, es esencial implementar las mejores prácticas para proteger las identidades y minimizar la superficie de ataque para garantizar que no se introduzcan nuevos riesgos.

Imágenes: Guardia Nacional Aérea de EE. UU. / Microsoft