(A veces vuelven ...) Hace unos meses nos detuvimos a analizar los riesgos cibernéticos relacionados con el F-35, esto incluía un análisis de la red (obviamente de lo que es públicamente visible) del fabricante, la empresa Lockheed Martin (ver artículo).

El artículo de hoy cobra vida a partir de una necesidad que debe ser primordial para cualquiera que quiera enfrentar los desafíos diarios relacionados con la seguridad de la información o los cambios en el "campo de batalla" y las amenazas involucradas.

Para comprender mejor el "cambio" del escenario, es una buena idea para quienes defienden periódicamente analizar sus activos, ya que el atacante siempre trata de descubrir nuevas debilidades en la estructura.

Dejar demasiado tiempo significa aumentar significativamente el riesgo.

En este artículo veremos precisamente este cambio y podremos analizar de cerca cómo la situación es radicalmente diferente para el mismo dominio.

Como siempre, el primer paso a realizar es la llamada "recopilación de información", es decir la recopilación de información que necesitamos para realizar el análisis real.

En este caso, verificamos si existen indicadores válidos de compromiso para el dominio "lockheedmartin.com".

Para simplificar nuestro trabajo, podemos usar la API VirusTotal (interfaz de programación de aplicaciones, una serie de funciones que se pueden recuperar para realizar una serie de operaciones incluso con diferentes lenguajes de programación y programas de terceros), para verificar si un archivo determinado (o dominio, en nuestro caso ...) debe profundizarse.

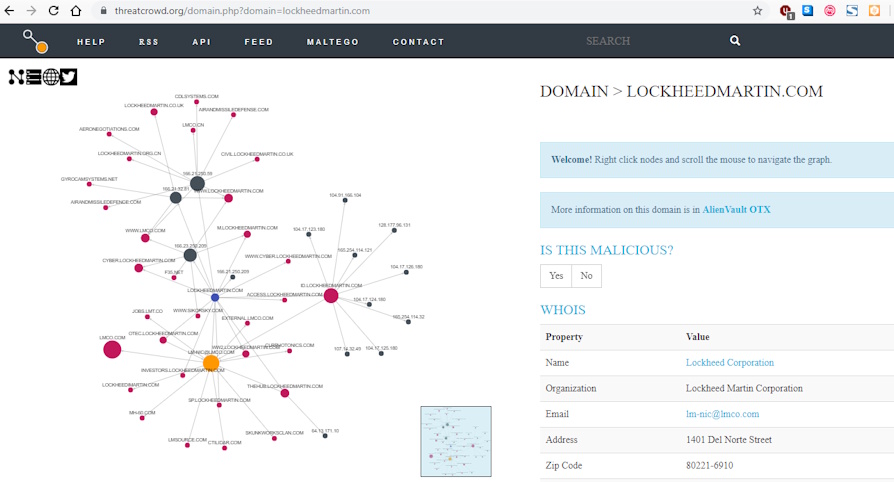

Como se puede ver, no hay archivos que puedan considerarse sospechosos, por lo que podemos realizar una nueva búsqueda a través de la plataforma "ThreatCrowd" para buscar otros elementos que puedan estar relacionados con el dominio y sus subdominios:

Fuente: ThreatCrowd

Fuente: ThreatCrowd

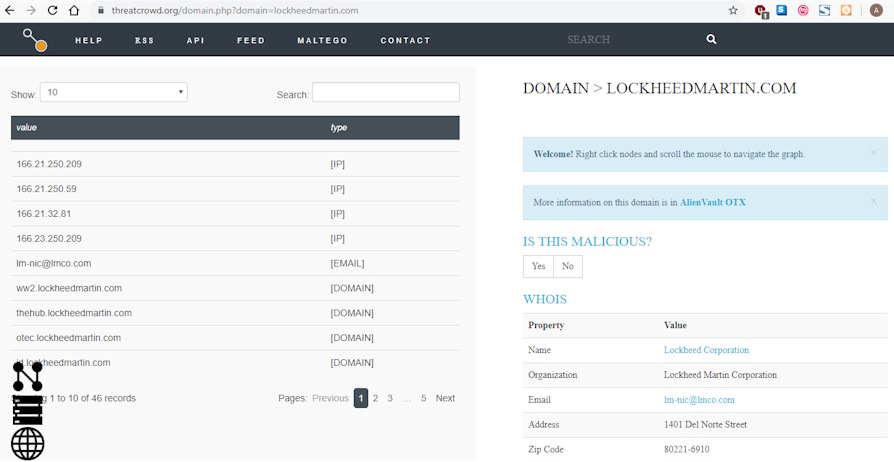

Luego podemos ver los datos de la plataforma en formato tabular: Fuente: ThreatCrowd

Fuente: ThreatCrowd

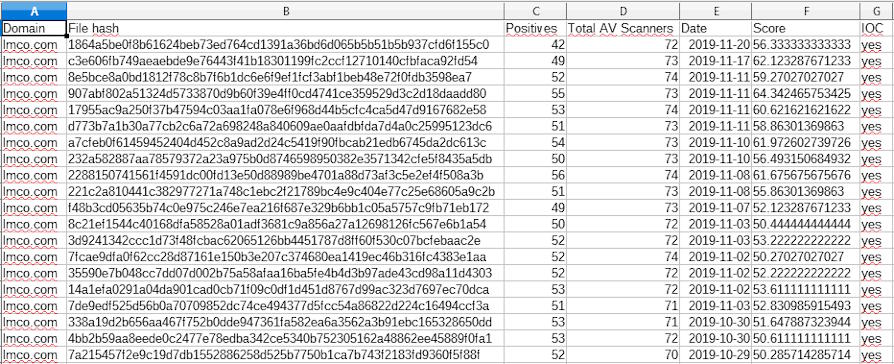

Entre la información proporcionada, la plataforma devuelve el correo electrónico "lm-nic@lmco.com". En este punto podemos volver a analizar el dominio “lmco.com” y por tanto observar la diferencia con el análisis anterior. En esta ocasión ejecutaremos esta búsqueda con la API VirusTotal para que nos sea más fácil:

Podemos observar de inmediato que la situación ha cambiado desde el análisis anterior, es decir, el mismo hash del análisis anterior no está presente.

En un análisis real, debemos analizar todos los hashes encontrados, para tener una buena visión general.

En este caso tomaremos como referencia dos hashes en particular, el primero:

1864a5be0f8b61624beb73ed764cd1391a36bd6d065b5b51b5b937cfd6f155c0

y el segundo hash:

907abf802a51324d5733870d9b60f39e4ff0cd4741ce359529d3c2d18daadd80

Para estudiar la naturaleza del primer hash, siempre podemos confiar en la plataforma "VirusTotal" que, gracias al análisis del comportamiento del malware, nos puede proporcionar una excelente visión de los dominios, las direcciones IP contactadas y los diversos cambios en el registro del sistema y el sistema de archivos que Pueden ayudarnos a comprender si un sistema está comprometido o no.

Puede observar el comportamiento del primer malware simplemente haciendo clic en este liga.

Como se puede ver, tenemos análisis de comportamiento.

Al hacer clic en el botón "Informe completo" en la parte superior derecha, puede ver el informe de sandbox.

El sandbox le permite ejecutar malware en un espacio aislado y seguro, y analizar sus acciones para tomar las acciones necesarias, como bloquear IP o dominios maliciosos.

NOTA:

Realizar este tipo de operación es potencialmente dañino, ya que literalmente ejecuta un malware en su propia máquina.

¡Realice este tipo de análisis SÓLO Y SÓLO SI ESTÁ PERFECTAMENTE CONSCIENTE DE LOS RIESGOS Y PERFECTAMENTE PUEDE REALIZARLO CON TOTAL SEGURIDAD!

Fuente: DrWeb vxCube

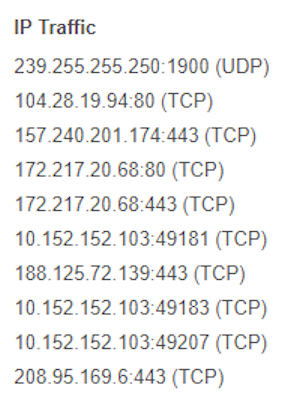

Analizando en cambio el segundo malware, es posible notar algo diferente:

Enlace al análisis de comportamiento

Del análisis del comportamiento se puede observar que el malware, además de intentar contactar con el Dominio de la Provincia de Milán, tiene un comportamiento singular, comprensible a partir del análisis de las IPs contactadas.

La siguiente es la lista parcial de IP contactadas:

Fuente: VirusTotal

Puede notar que las direcciones IP contactadas por el malware siguen un "patrón" particular.

El patrón interesante es el "10.152.152.x"

Este patrón coincide con la red de una solución de anonimización generalizada, a saber, Whonix.

Whonix es una máquina virtual, cuya puerta de enlace redirige de forma automática y "transparente" (es decir, no hay necesidad de interacción o conocimiento de la operación por parte del usuario) de toda la conexión en la red Tor (la solución de anonimización más común en la web).

Como se informó en la página oficial del proyecto (disponible en liga) para poder redirigir todo el tráfico de un cliente a Tor, a través de Whonix Gateway es suficiente establecer los siguientes parámetros:

## incrementa el último octeto de la dirección IP en estaciones de trabajo adicionales

Dirección IP 10.152.152.50

Máscara de red de subred 255.255.192.0

Puerta de enlace predeterminada 10.152.152.10

Servidor DNS preferido 10.152.152.10

Curiosamente, el malware intenta ponerse en contacto con este tipo de red.

A partir de esto, podemos decir que es una coincidencia fortuita o nos enfrentamos a un posible caso de fuga de datos.

Obviamente, tanto el National CERT como el US-CERT fueron notificados de inmediato.

Recuerdo que todo el análisis se basa en datos de acceso público que cualquier persona puede consultar.

Como se hizo en el artículo anterior, debemos advertirle que, dado que no tiene una vista de la red interna, la situación podría ser el resultado de Antivirus, IPS, Honeypot, Sandbox u otros sistemas defensivos.

Como se muestra, la situación entre dos análisis puede cambiar radicalmente, por lo que recomiendo un análisis regular de su red y sistemas.

El consejo es siempre el mismo: No debemos ver la seguridad como un "producto", sino como un proceso.

El estudio y el análisis relativo de los activos nos ayudan a mantener bajo control las amenazas, que pueden cambiar con el tiempo y evolucionar con nuestras defensas.

Es esencial realizar un seguimiento de los cambios y la evolución de las amenazas para no quedar atrapado sin preparación.

Imágenes: Lockheed Martin / web