En el imaginario colectivo, los volcanes suelen estar vinculados a la imagen del poder y la destrucción. En la mitología romana, por ejemplo, Volcanes es la divinidad que simboliza la fuerza imparable de la naturaleza y, en Ostia por ejemplo, el sacerdote de Vulcano jugó un papel fundamental en la vida de la ciudad.

Incluso hoy el Volcán fascina pero, al mismo tiempo, inspira miedo. En ocasiones puede convertirse en el símbolo de una nación, como en el caso del monte Fuji, un icono inconfundible de Japón. Otras veces, sin embargo, pasa a formar parte de novelas o películas como ocurre en el Libro de los volcanes de Islandia.1 o en la película Secret Dreams de Walter Mitty2 donde la erupción de la montaña, con un nombre impronunciable, Eyjafjallajökull es de central importancia.

Tal vez se pregunte qué tienen que ver los volcanes con la seguridad cibernética. ¿Cómo es que esta introducción? Si quieres averiguarlo, aventúrate a leer este artículo.

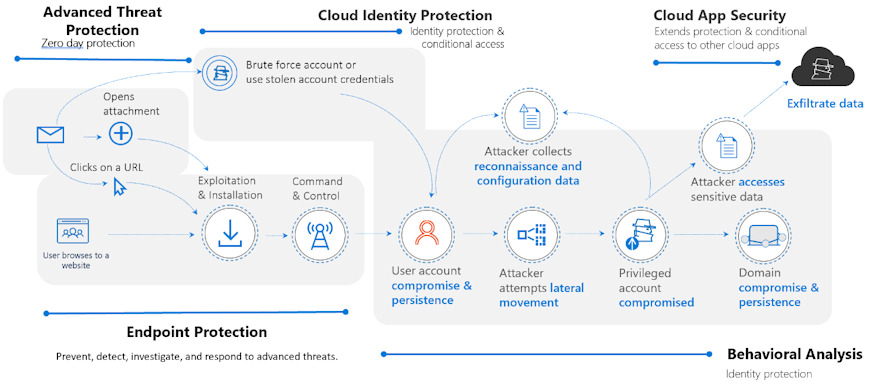

Los llamados ataques de ransomware operados por humanos3”Representan una amenaza creciente y significativa para las empresas y representan una de las tendencias más impactantes en los ataques cibernéticos en la actualidad. En estos ataques dirigidos, que son diferentes del ransomware que se propaga automáticamente como WannaCry4 o NotPetya5, los oponentes emplean métodos de robo de credenciales y movimiento lateral como criterios de ataque.

Se sabe que estos ataques explotan los puntos débiles en la configuración de la red, así como cualquier vulnerabilidad de los servicios o sistemas operativos para distribuir las cargas útiles.6 ransomware malicioso Y aunque el ransomware es una acción visible, hay otros elementos como cargas maliciosas, robo de credenciales y acceso no autorizado que operan en silencio y roban datos de las redes, en ese momento, comprometidos.

Se sabe que estos ataques explotan los puntos débiles en la configuración de la red, así como cualquier vulnerabilidad de los servicios o sistemas operativos para distribuir las cargas útiles.6 ransomware malicioso Y aunque el ransomware es una acción visible, hay otros elementos como cargas maliciosas, robo de credenciales y acceso no autorizado que operan en silencio y roban datos de las redes, en ese momento, comprometidos.

En cuanto a los volcanes, las noticias están muy orientadas a contar los efectos que causa una erupción y, por el contrario, dicen muy poco sobre lo que se hace para prevenirlos, por lo que la información sobre los ataques de ransomware, con demasiada frecuencia, se centra en los tiempos de inactividad. que provocan, en los pagos de los reembolsos y en los detalles relacionados con las cargas maliciosas, sin tener en cuenta, sin embargo, la permanencia de este tipo de campaña ni, por el contrario, el conocimiento, la sensibilidad y la capacidad para evitarlos.

Trabajar en contacto con el equipo de inteligencia de amenazas de Microsoft7, según nuestras investigaciones, estas campañas han demostrado que pueden operar incluso en presencia de restricciones y protecciones de red. Los compromisos, de hecho, tienen lugar a partir del robo de identidad de credenciales relacionadas con usuarios con privilegios mínimos y luego van a capturar las credenciales, en cambio, de usuarios con privilegios más altos gracias al uso de técnicas de descarga de las credenciales con las que tiene acceso a la infraestructura de red para permanecer allí el mayor tiempo posible.

Los ataques de ransomware operados por humanos a menudo comienzan con malware como troyanos bancarios o vectores de ataque poco sofisticados que generalmente activan alarmas que, desafortunadamente, tienden a tratarse como irrelevantes y, por lo tanto, no se estudian y corrigen cuidadosamente. que se asocian, en una etapa posterior, con cargas útiles maliciosas que también bloquean los sistemas antivirus y ransomware como Revil8, Samas9, Bitpaymer10 y Ryuk11.

Combatir y prevenir ataques de esta naturaleza requiere un cambio de mentalidad que se centre en la protección completa de la cadena de ataque, que es necesaria para frenar y detener a los atacantes antes de que puedan tener éxito.

Y aquí, finalmente, llegamos a los volcanes. Un actor que ha surgido abrumadoramente como responsable de estas campañas de ataque es un grupo activo y altamente adaptable que a menudo usa el ransomware Wadhrama.12. Al igual que Microsoft, nos referimos a los grupos de acuerdo con una convención de nomenclatura específica y, en este caso, la utilizada se refiere a los nombres de los volcanes. Por lo tanto, específicamente, al grupo en cuestión se le dio el nombre de PARINACOTA.

PARINACOTA es un grupo particularmente activo, como se mencionó, que opera con una frecuencia de tres o cuatro ataques semanales a diferentes organizaciones. Durante los 18 meses que se monitoreó, se observaron tácticas cambiantes de compromiso con una variedad de propósitos, incluida la minería de criptomonedas, el envío de correos electrónicos no deseados o proxies para otros ataques. Los objetivos y el uso de las cargas útiles han ido cambiando con el tiempo, influenciados por el tipo de infraestructura a comprometer aunque, en los últimos meses, se han centrado en distribuir el ransomware Wadhrama.

El grupo usa cada vez más un método llamado "aplastar y agarrar". A través de este método, el grupo intenta infiltrarse en una máquina y luego proceder con un movimiento lateral para tomar posesión de la mayor cantidad de máquinas cuyos discos están encriptados, y pedir el rescate; todo en menos de una hora.

Los ataques de PARINACOTA, en general, son del tipo de fuerza bruta13 e intente explotar los caminos que eventualmente se abren en los servidores que usan el servicio de Protocolo de escritorio remoto (RDP) expuesto en Internet, siempre, como se mencionó, con el objetivo de moverse lateralmente dentro de una red o realizar más actividades fuera de la red en sí gracias al protocolo en cuestión si no se cubren adecuadamente con parches.

Los ataques de PARINACOTA, en general, son del tipo de fuerza bruta13 e intente explotar los caminos que eventualmente se abren en los servidores que usan el servicio de Protocolo de escritorio remoto (RDP) expuesto en Internet, siempre, como se mencionó, con el objetivo de moverse lateralmente dentro de una red o realizar más actividades fuera de la red en sí gracias al protocolo en cuestión si no se cubren adecuadamente con parches.

Los ataques, en la mayoría de los casos, tienen como objetivo comprometer las cuentas relacionadas con los administradores locales de servidores o clientes. Sin embargo, en otros casos, los ataques están dirigidos a cuentas de Active Directory (AD) que usan contraseñas simples, que nunca caducan, como las cuentas de servicio, o que ya no se usan pero aún están activas.

En detalle, para encontrar los objetivos, el grupo analiza Internet buscando máquinas que escuchen en el puerto RDP 3389, gracias a herramientas como Msscan.exe14 capaz de encontrar máquinas vulnerables en Internet en menos de seis minutos.

Una vez que se encuentra un objetivo vulnerable, el grupo procede con un ataque de fuerza bruta utilizando herramientas como NLbrute.exe15 o ForcerX16, comenzando con nombres de usuario comunes como "admin", "administrador", "invitado" o "prueba". Después de obtener acceso a una red con éxito, el equipo analiza la máquina comprometida para verificar su conexión a Internet y su capacidad de procesamiento. Luego, verifica si la máquina cumple con ciertos requisitos antes de usarla para realizar ataques RDP posteriores contra otros objetivos. Esta táctica, que no se ha observado en grupos similares, les da acceso a infraestructura adicional que es menos probable que los bloquee para que puedan tener un buen juego de dejar sus herramientas funcionando en máquinas comprometidas durante meses al establecer canales de comando y control.17 (C2C) con el que verificar la infraestructura.

Después de deshabilitar las soluciones de seguridad, el equipo descarga un archivo zip que contiene docenas de conocidas herramientas de ataque y archivos por lotes para el robo, la persistencia y el reconocimiento de credenciales. Con estas herramientas y archivos por lotes, el equipo borra los registros de eventos utilizando wevutil.exe y realiza un reconocimiento exhaustivo de las máquinas y la red en busca de nuevas formas de moverse hacia los lados utilizando herramientas de escaneo de red comunes. Cuando es necesario, el grupo eleva los privilegios de administrador local al SISTEMA utilizando funciones de accesibilidad junto con un archivo por lotes o archivos cargados de exploits nombrados de acuerdo con la especificación Common Vulnerabilities and Exposure18 (CVE) encontrado.

El grupo vuelca las credenciales del proceso LSASS, utilizando herramientas como Mimikatz19 y ProcDump20, para obtener acceso a contraseñas de administrador local o cuentas de servicio que tienen privilegios elevados y que se pueden utilizar para iniciar tareas de forma interactiva y programada. PARINACOTA luego usa la misma sesión de escritorio remoto para filtrar las credenciales adquiridas. El grupo también intenta obtener credenciales para sitios bancarios o financieros específicos, utilizando findtr.exe21 para verificar las cookies asociadas con estos sitios.

A la luz de todo esto, la conciencia no puede dejar de crecer, así como es mejor mantenerse alejado de las laderas de un volcán y evitar construir casas que puedan destruirse fácilmente, de la misma manera, en un mundo conectado, en un escenario de información Tecnología y operación Tecnología, profundamente cambiada, el nuevo modelo de seguridad debe basarse en la metáfora del sistema inmune esta vez, también teniendo en cuenta la experiencia que hemos estado experimentando en los últimos meses debido a Covid-19, en lugar de la del trinchera, a partir de la suposición "asume ya compromiso".

Por lo tanto, estamos hablando de desarrollar todas aquellas iniciativas de gobernanza, análisis y gestión de riesgos, intercambio de inteligencia y gestión de incidentes que puedan contribuir a aumentar significativamente la resiliencia cibernética de las organizaciones, es decir, su capacidad para funcionar incluso si están continuamente bajo ataque, estando, a menudo, ya comprometido mucho antes de que surjan síntomas evidentes de un ataque en curso, de la misma manera que lo hace el sistema inmunológico, que no persiste en querer mantener las amenazas fuera del cuerpo, sino en tener que sobrevivir en un entorno complejo y extremadamente dinámico, los identifica en tiempo real, los clasifica y los mantiene a raya gracias a la monitorización continua, dedicando valiosos recursos solo a patógenos verdaderamente peligrosos, e ignorando todo lo que no sea relevante.

¿Cómo hacer un modelo así?

En primer lugar, al dejar de "mirar el ombligo" y tener, en cambio, una vista de 360 ° que no se ahoga en sus registros contaminados por el ruido de fondo de sus redes y sistemas, pero que analiza el comportamiento del usuario dentro y fuera de su red mediante la implementación de inteligencia de amenazas y procesos de monitoreo en profundidad.

En segundo lugar, establecer un proceso continuo de Gestión de Riesgos Cibernéticos, que evalúe todas las variables en juego las 24 horas del día, incluidas aquellas fuera del perímetro, como Social, Shadow IT, IoT, y dé indicaciones a la dirección para definir estrategias defensivas que pueden cambiar rápidamente frente a amenazas en constante cambio. Esto es completamente diferente a continuar sin inmutarse para realizar actividades que ahora están desactualizadas, como una Auditoría anual, que nos permitiría asignar los recursos de manera eficiente.

Finalmente, asignar los recursos necesarios a estas actividades de seguridad porque en ningún campo hoy la relación entre el gasto en seguridad y el valor del activo a proteger es tan baja como en las Tecnologías de la Información (TIC).

La ciberresiliencia debe convertirse no solo en uno de los pilares de la actividad de una organización, sino en ese elemento que habilita a todos los demás y los hace posibles, considerando por un lado la creciente omnipresencia de las TIC en la sociedad actual y, por otro, el correspondiente amenaza de crecimiento. Como nos enseñan los últimos informes noticiosos, estos recursos deben ser encontrados y utilizados lo antes posible, y el cambio de modelo de negocio, de la fortaleza al sistema inmune, debe llevarse a cabo con urgencia o, inevitablemente, los atacantes tendrán la ventaja, causando que la comunidad Daños cada vez más caros.

1 https://iperborea.com/titolo/513/

2 https://it.wikipedia.org/wiki/I_sogni_segreti_di_Walter_Mitty

3 https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransom...

4 https://www.certnazionale.it/news/2017/05/15/come-funziona-il-ransomware...

5 https://www.certnazionale.it/tag/petya/

6 https://www.cybersecurityintelligence.com/payload-security-2648.html

7https://www.microsoft.com/en-us/itshowcase/microsoft-uses-threat-intelli...

8 https://www.secureworks.com/research/revil-sodinokibi-ransomware

9 https://www.securityweek.com/samas-ransomware-uses-active-directory-infe...

10https://www.coveware.com/bitpaymer-ransomware-payment

11https://www.certnazionale.it/news/2018/08/23/il-nuovo-ransomware-ryuk-di...

12https://www.zdnet.com/article/ransomware-these-sophisticated-attacks-are...

13https://www.certnazionale.it/glossario/brute-force-attack-attacco-a-forz...

14https://docs.microsoft.com/it-it/windows/security/threat-protection/inte...

15https://www.hybrid-analysis.com/sample/ffa28db79daca3b93a283ce2a6ff24791...

16https://www.mcafee.com/blogs/other-blogs/mcafee-labs/rdp-security-explai...

17https://www.paloaltonetworks.com/cyberpedia/command-and-control-explained

18https://en.wikipedia.org/wiki/Common_Vulnerabilities_and_Exposures

19https://www.ilsoftware.it/articoli.asp?tag=Mimikatz-il-programma-per-rec...

20https://docs.microsoft.com/en-us/sysinternals/downloads/procdump

21https://en.wikipedia.org/wiki/Findstr