Habrás recibido al menos una vez correos electrónicos en los que alguna figura, un funcionario de un banco no especificado en un país aleatorio, te pidió unos pocos miles de dólares para desbloquear una práctica por la cual habrías encontrado millonarios de un momento a momento

Estos tipos de correos electrónicos suelen marcarse como correo no deseado (spam) y son un ejemplo de cómo los atacantes intentan explotar la mayor vulnerabilidad de un sistema informático, es decir, el ser humano.

Este tipo de ataque se llama "suplantación de identidad", O el intento de explotar la credibilidad de un nombre o logotipo para inducir a la víctima a proporcionar información personal o credencial, que el atacante recopila y explota o revende.

Il suplantación de identidad no es una técnica de TI patentada, piense, por ejemplo, en estafas contra los ancianos, donde el atacante finge ser un empleado de la compañía que brinda un servicio para poder ingresar a la casa, o que se le proporcione a través del engaño código secreto que se muestra en la factura.

En el campo de TI, el suplantación de identidad se usa ampliamente no solo para robar credenciales bancarias o sociales, sino también para propagarse el malware (este tipo de técnica se llama "correo no deseado").

Por lo general, también debido a las emociones humanas normales, tendemos a no dar peso a suplantación de identidad, o tendemos a pensar que "soy tan inmune a él ... puedo reconocerlo".

Bueno, el consejo es siempre sospechar, y nunca tomar estos intentos de ataque a la ligera, ya que algunos pueden ser muy elaborados.

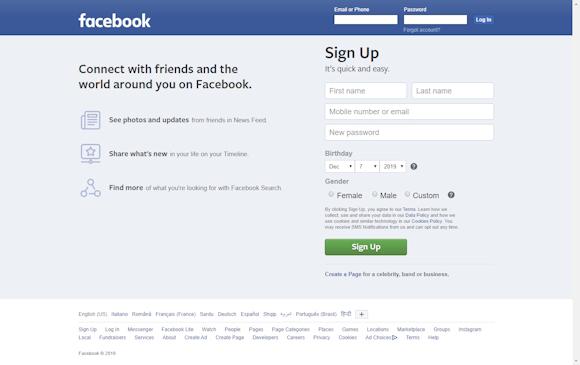

Tomemos, por ejemplo, esta página (imagen de apertura - enlace: https://loremitalia.altervista.org/testp/):

Esta es una copia "perfecta de píxeles" de la página de inicio de Facebook, creada específicamente para mí para este artículo.

Si en este momento lancé una campaña de suplantación de identidad dirigido a usuarios estadounidenses de los famosos Social Network¿Cuántas víctimas puedo hacer?

También quería publicar una demostración (incluso si es solo una fachada, obviamente no inserté ninguna función de captura de datos) para demostrar también la simplicidad de tal ataque.

Para producir un ataque similar fue suficiente:

- Recupere los "activos" del sitio (aproximadamente 30 segundos).

- Modifique el código HTML al mínimo para que sea compatible, visible y "navegable" fuera de los servidores de la Plataforma (aproximadamente 60 segundos).

- Subelo a un hosting (unos 15 segundos)

- Cambie el htaccess (veremos de qué se trata, unos 20 segundos después).

Para quienes llevan a cabo este tipo de ataques "para empresas", la inserción de una función de copia de seguridad de datos lleva un máximo de 10 minutos.

En la práctica, yendo con calma y cuidando el "contenido", un "phisher" experto puede construir una campaña exitosa en un cuarto de hora.

Con una técnica similar, también se pueden crear campañas para aplicaciones web creadas con marco moderno como Angular, Reaccionar o Vista.

la.htaccessTambién hace exactamente eso.

I marco Los mencionados anteriormente fueron creados para facilitar a los desarrolladores la creación de aplicaciones que funcionen inmediatamente como aplicaciones multiplataforma, en diferentes dispositivos, y que inmediatamente soportaran un diseño "responsive", es decir, se adaptaran inmediatamente a pantallas de varios formatos y tamaños.

Dada su estructura, las aplicaciones se ejecutan directamente en el navegador, evitando así el trabajo oneroso de los servidores.

El componente que permite que la aplicación funcione se llama "trabajador de servicio.

La estructura de las aplicaciones creadas con dioses. marco Puede ser muy complejo y estructurado en varias subcarpetas.

Obviamente, la phisher no siempre puede reproducir perfectamente al trabajador del servicio (casi nunca para decir la verdad), por lo que trabaja para descargar los "activos" del sitio.

Los "activos" son archivos CSS y Javascript (CSS es un lenguaje que describe cómo se deben mostrar los gráficos de un sitio; se puede comparar con un "motor gráfico" para páginas web, mientras que Javascript permite que los diversos componentes funcionen, para ejemplo i ventanas emergentes que aparecen en los sitios para hacernos aceptar i galletas).

El conjunto de HTML, CSS y Javascript permite que el sitio funcione exactamente como debería, así que una vez que el phisher tiene estos componentes, la estructura de la aplicación y la página de inicio para mostrar, no tiene que hacer nada más que cargar esta "estructura simulada" dentro de un hosting y cambiar el.htaccess.

El archivo ".htaccess"(el punto en frente no es un error), es un archivo de configuración que dice anuncio APACHE (a servidor web) cómo debería funcionar una carpeta o una aplicación PHP completa.

PHP es un lenguaje de programación para la web que le permite crear aplicaciones que, a diferencia de marco arriba, es "del lado del servidor", es decir, todas las operaciones son realizadas por el servidor y no de cada navegador.

APACHE admite aplicaciones PHP, y a través del archivo ".htaccess" phisher le dice a APACHE dónde obtener la página de inicio.

De esta manera, por compleja que sea la estructura de la aplicación, el phisher puede respetarlo, pudiendo "reproducir" cualquier página que quiera (evitando cualquier error gráfico).

Tal ataque es muy difícil de evitar si no eres particularmente cuidadoso, pero si estás frente a tu computadora, aún puede verificar la dirección del navegador.

Para esta demostración, por ejemplo, puedes leerlo https://loremitalia.altervista.org/testp/ que por supuesto no es la dirección de Facebook.

Pero, ¿podemos realmente sentirnos seguros simplemente revisando el enlace?

En general, el consejo es prestar siempre atención a qué datos está ingresando y dónde, pero no siempre es tan simple.

Es posible notar un robo de datos, ya que en la mayoría de los casos una vez que se han ingresado las credenciales, el usuario es redirigido a una página de error, esto se debe a que el resto de la estructura del sitio web y la información a la que el usuario debe acceder no se conocen (todavía) por lo que no se pueden reproducir.

En caso de que no se dé cuenta de que ha caído en la trampa, las consecuencias pueden ser graves.: generalmente el objetivo es el robo de datos personales o industriales, el robo de datos bancarios o (a través de correo no deseado), infecte el dispositivo del Usuario para que, sin saberlo, se convierta en un "cómplice" del criminal (una red de este tipo, formada por una PC "zombie" controlada por el atacante de forma remota, se llama "botnet").

Debido a la gravedad de estas consecuencias, siempre es aconsejable observar atentamente el enlace de la página donde está navegando, el remitente de los correos electrónicos que recibe y los enlaces informados.

Muchas veces, para averiguar si es una estafa, simplemente haga clic con el botón derecho del mouse, haga clic en "copiar dirección" y péguelo en el bloc de notas. Notarás de inmediato si es un enlace original o una estafa.

Si recibe correos electrónicos repetidos de este tipo, puede enviar un informe, mediante un procedimiento específico, a través del sitio web https://www.commissariatodips.it/

A veces no es suficiente, e innumerables vulnerabilidades de software o aplicaciones maliciosas ayudan a los malos.

Por ejemplo, mientras estamos en la computadora podemos instalar software antivirus, antispam y "reputacional" que nos ayudan a distinguir si estamos navegando en un sitio seguro o no, el asunto cambia para los dispositivos móviles.

Proteger la navegación en teléfonos inteligentes es mucho más difícil, tanto porque no hay suites de protección bien desarrolladas, como porque en el teléfono inteligente estamos vinculados a "aplicaciones", que nos guían hacia el servicio que hemos solicitado.

Las aplicaciones (de cualquier servicio) generalmente se prueban mucho antes de su lanzamiento y generalmente reciben actualizaciones constantes, pero como bien sabemos, "basan" sus fundamentos en el sistema operativo del teléfono inteligente, que representa un ecosistema mucho más grande y más propenso a vulnerabilidades.

Para dar un ejemplo, recientemente se ha revelado una vulnerabilidad que se ha denominado "strandhögg", Que afecta a todas las versiones de Android.

Esta vulnerabilidad particular explota el sistema de multitarea del sistema operativo, es decir, el sistema que permite que múltiples aplicaciones se abran simultáneamente.

La vulnerabilidad, para ser específicos, explota un control de sistema particular Android llamado "taskAffinity", que permite a una aplicación (incluso maliciosa) asumir cualquier "identidad" en el sistema multitarea mencionado anteriormente.

Al explotar esta vulnerabilidad es posible, para una aplicación maliciosa, "tomar el lugar" (técnicamente se lleva a cabo un "secuestro") de la aplicación original.

Esto le permite redirigir al usuario a una pantalla falsa y así poder robar credenciales, pero también superar las autenticaciones de dos factores (por ejemplo, pensamos en aplicaciones bancarias y el SMS de control).

También en este caso, el phisher puede robar nuestros datos y es mucho más complejo para el usuario darse cuenta de lo que está sucediendo.

Sin embargo, también es cierto que la aplicación maliciosa debe instalarse en el teléfono inteligente de la víctima, por lo tanto, es necesario prestar mucha atención a lo que está instalado.

Empresas como Google y Apple, que administran los mercados más grandes actualmente en el mercado, eliminan sistemáticamente múltiples aplicaciones maliciosas, pero el usuario siempre debe tener mucho cuidado de no tener problemas.

Ahora pensemos en lo que puede traer un ataque suplantación de identidadesta vez dirigido a todo un estado.

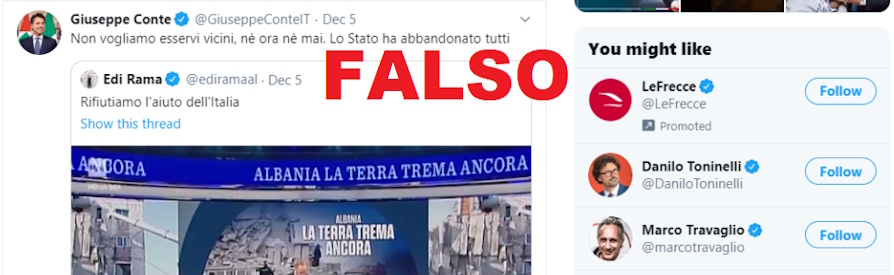

ATENCIÓN: LA CAPTURA DE PANTALLA QUE SIGUE ES FALSA, Y SE CREÓ EL PROPÓSITO COMO UNA DEMOSTRACIÓN.

Como se mencionó anteriormente, esto es falso, y es solo una demostración creada específicamente para el artículo, pero analicémoslo en detalle:

Como puedes imaginar, si esto fuera cierto Tweet, resultaría un escándalo y un posible colapso de las relaciones entre dos países.

Pero sabemos que no es real, es solo una demostración, pero ¿por qué hacerlo?

Los ciberataques nunca son accidentales, y a menudo tienen raíces en las situaciones geopolíticas de los países involucrados.

Un ciberataque de este tipo es barato, no causa víctimas y difícilmente se puede atribuir, por lo que es útil para crear presión hacia una nación, crear una desestabilización controlada y al mismo tiempo mantener abiertos los canales diplomáticos.

Un "falso" como la captura de pantalla anterior, podría ser útil para crear una desestabilización en la opinión pública.

En el momento en que alguien fue a verificar la presencia del Tweet, uno siempre podría pensar que se ha eliminado, manteniendo viva la duda.

Este comportamiento, típico de noticias falsas, es útil para crear una grieta en la opinión pública que, según las preferencias políticas, puede creer o no creer que la publicación es verdadera.

Esta técnica también se puede utilizar para "distraer" a la opinión pública sobre un problema específico.

Para maximizar la efectividad de tal campaña, una técnica relativamente nueva llamada "deepfake.

Il deepfake es una técnica especial que le permite procesar una imagen superponiendo y modificando la imagen original a través de la Inteligencia Artificial, creando así una falsa indistinguible de la imagen original.

Esta técnica es ampliamente utilizada, y el caso de deepfake transmitido por el programa Striscia la Notizia (enlace al video: https://www.youtube.com/watch?v=E0CfdHG1sIs)

Hacer un video deepfake es necesario usar una tarjeta de video NVIDIA que admita la arquitectura CUDA, es decir, que permita el procesamiento de los cálculos en paralelo.

Actualmente, por lo tanto, es suficiente usar una computadora de juego normal y el software que se puede encontrar en la red.

Es normal esperar que, para aquellos que tienen suficientes recursos, sea muy fácil crear estructuras, campañas y páginas / imágenes / videos que estén tan bien hechos como para provocar un ataque a gran escala y altamente efectivo.

Todavía puede protegerse de todo esto, y me gustaría hacer una sugerencia: como has visto, por compleja que sea la operación, aquí el objetivo del ataque no es una máquina sino la persona soltera, que representa la mayor "vulnerabilidad", ya que las propias experiencias y emociones pueden o no influir en un juicio.

Para defenderse es necesario "mantenerse al día", sin prejuicios dictados por un color político o una preferencia personal, analizando las diversas situaciones de acuerdo con el propio sentido común, indagando, para no ser víctima de una estafa o evitar jugar el juego de aquellos que dibujan sacar provecho de una desestabilización.

Para saber más:

https://promon.co/security-news/strandhogg/

https://it.wikipedia.org/wiki/Phishing

https://it.wikipedia.org/wiki/Deepfake

https://it.wikipedia.org/wiki/Rete_neurale_artificiale