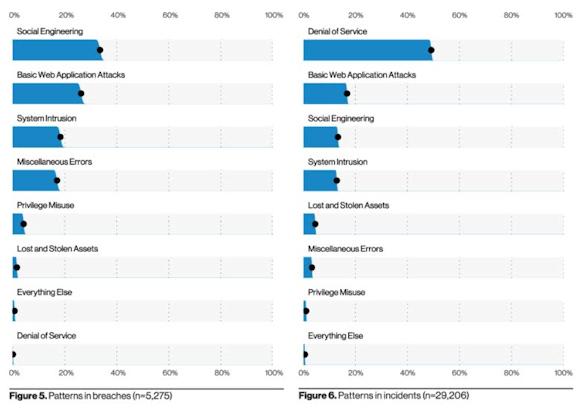

El documento DBIR (Data Breach Investigations Report) de 2021 publicado en mayo por Verizon analiza las investigaciones sobre accidentes y Violacíon de datos informáticos del difícil año que acaba de terminar.

Entre las diversas evidencias identificadas en las causas de accidentes y pérdida de datos, llama la atención tanto por la recurrencia en ambas categorías como por la posición en la clasificación - segundo más importante: ataques a aplicaciones web.

La combinación de la transformación digital de las empresas y la emergencia pandémica han caracterizado cambios importantes, que recientemente han amplificado enormemente el uso de aplicaciones web para gran parte de la productividad personal y profesional.

Por un lado, el tan desaprobado "trabajo desde casa" ha demostrado ser una excelente solución, que ha ayudado a mitigar la devastación que de otro modo habría afectado de manera importante las operaciones de las empresas.

Empresas en las que tanto los gerentes como los empleados han demostrado una creatividad notable a pesar de los problemas operativos y de infraestructura conocidos.

Por otro lado, ha habido un aumento exponencial de la superficie de ataque expuesta y los consiguientes riesgos de compromiso.

El consorcio Open Web Application Security Project (OWASP) mantiene una lista de 10 categorías de vulnerabilidades graves en aplicaciones web, para permitir que los equipos de seguridad intervengan en su control.

El problema sigue siendo la falta de atención a unhigiene digital preventiva y los controles se aplican solo cuando la aplicación se publica en Internet, por lo que tanto los usuarios legítimos como, desafortunadamente, los ciberdelincuentes pueden acceder a ella.

Otra causa de debilidad en las aplicaciones web radica en los intervalos muy amplios, a veces incluso semestrales o más, con los que se realizan verificaciones para detectar la presencia de vulnerabilidades.

Es necesario incrementar el nivel de madurez de empresas y organizaciones hacia este falta higiene digital, con una acción que a menudo se denomina cambio de seguridad a la izquierda.

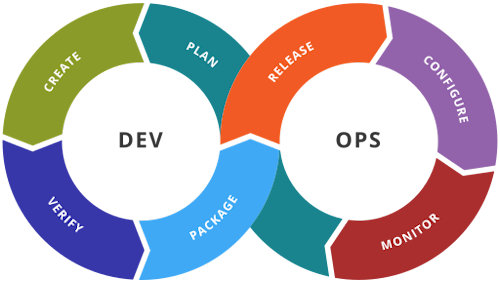

Para comprender mejor la idea, se debe analizar el proceso mediante el cual se desarrollan, verifican y finalmente se publican las aplicaciones web, de acuerdo con los dictados de la metodología ágil que brinda Integración Continua, Entrega / Despliegue Continuo (CI / CD).

A menudo representado como un ciclo que se asemeja a la forma del infinito matemático, el flujo operativo de integración e implementación continuas se resume con frecuencia con el término DevOps, lo que indica la estrecha colaboración entre el equipo de desarrollo (Dev) y el equipo de gestión operativa (Ops).

La pregunta importante en este punto es: ¿dónde insertar los controles de seguridad para evitar que se descubran vulnerabilidades (por lo tanto, vectores de ataque potenciales) cuando la aplicación es visible y accesible para cualquier persona?

Aquí está la idea detrás de "Shift Left Security".

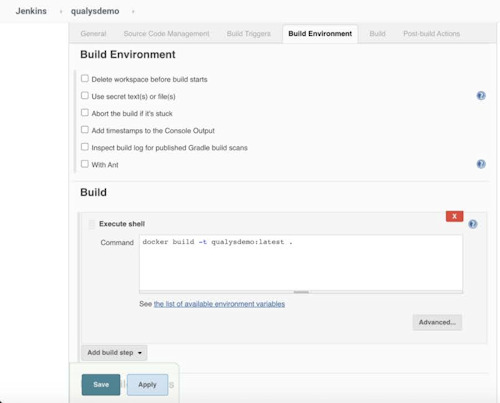

Cuando una organización implementa el paradigma DevOps, el proceso a menudo implica la adopción de plataformas de software que facilitan la transición entre las diversas fases del ciclo.

Ejemplos de estas plataformas son Jenkins, Bamboo, TeamCity, etc.

La lógica utilizada implica gestionar los distintos momentos, como recuperar el código del repositorio centralizado (por ejemplo, GitHub), ejecutar las instrucciones para compilar la aplicación (fase de build), realice acciones antes o después de la build (por ejemplo, transferir el producto semiacabado a otro entorno o ejecutar el compilado).

La lógica utilizada implica gestionar los distintos momentos, como recuperar el código del repositorio centralizado (por ejemplo, GitHub), ejecutar las instrucciones para compilar la aplicación (fase de build), realice acciones antes o después de la build (por ejemplo, transferir el producto semiacabado a otro entorno o ejecutar el compilado).

La mayoría de estas plataformas están estructuradas de forma abierta, soportando complementos de software que permiten ampliar las funciones básicas que brinda la plataforma.

Gracias a estos plug-ins es posible integrar controles de seguridad automáticos, para que intervengan en los pasos entre una fase y la siguiente.

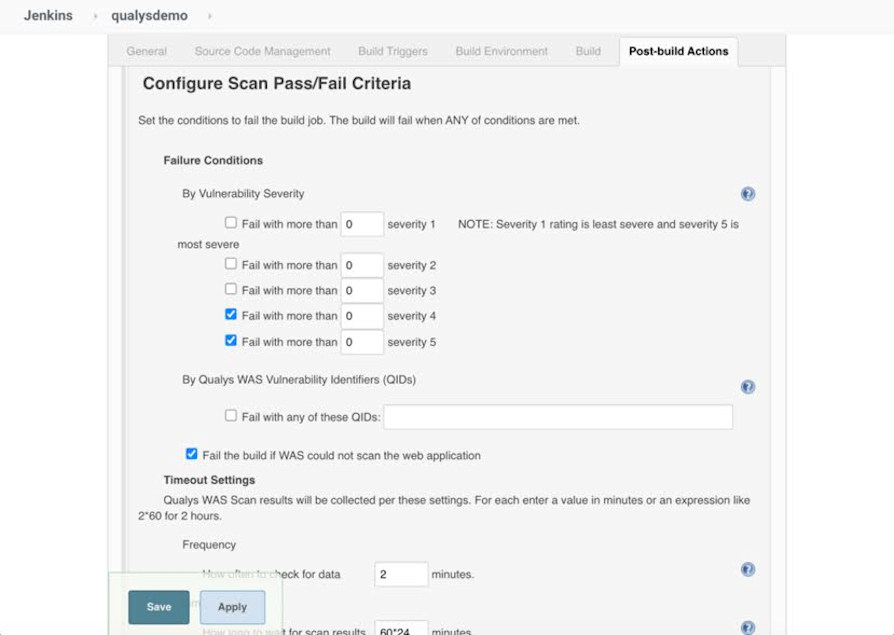

Dependiendo de los complementos utilizados, incluso es posible establecer políticas de seguridad, según las cuales el build puede finalizar correctamente o con error (imagen inferior).

Por ejemplo, defina que en presencia de vulnerabilidades de software más allá de un cierto umbral numérico o criticidad, el progreso a lo largo del industrial Otras opciones de configuración de complementos le permiten exponer errores y problemas de seguridad directamente en la pantalla visible para los desarrolladores, para que sean autónomos en la resolución del problema.

De esta forma los controles de seguridad se mueven cada vez más hacia el origen, garantizando una mejor resiliencia de la aplicación cuando finalmente se impulsa a producción y mitigando el riesgo de ciberataques.

La técnica de "Desplazar a la izquierda" no solo concierne a los canales de producción de aplicaciones web, sino que a menudo se adopta para implementar el mismo nivel de agilidad en áreas como contenedores de aplicaciones, capacitación de recursos en la nube, imágenes de clientes y servidores, infraestructura.

En esencia, es un crecimiento en la madurez del programa de seguridad de una organización que logra combinar eficientemente agilidad, velocidad operativa y efectividad en los controles de seguridad.

Imágenes: Verizon DBIR 2021 / web