Como se ha recordado repetidamente en estas páginas, y reiterado hace unos días por la Autoridad Delegada de Sistema de información para la seguridad de la República, Italia se está quedando atrás de muchos países europeos en la adopción de una estructura nacional para la seguridad de la información..

A pesar de la inmensidad del impacto de un ciberataque causado por la fuerte interconexión de sistemas y aplicaciones que refleja la interacción entre personas, empresas y organizaciones, todos pueden verlo. La impresión es que muchos todavía consideran el ciberataque como un evento cuyos efectos son limitados y las responsabilidades fácilmente atribuibles.. Solo recuérdalo como un ataque ransomware, no excesivamente sofisticado, ha forzado el bloqueo de uno de los oleoductos más importantes de EE.UU. con repercusiones en miles de empresas y millones de personas.

El desconocimiento de las consecuencias de un ciberataque es la causa de la inercia con la que se aborda este asunto. Y es precisamente en esta conciencia que un exponente autorizado nuestro Departamento de Información de Seguridad declaró recientemente, con buena razón, que Necesitamos repensar la forma en que organizamos y administramos la seguridad del dominio cibernético: Es necesario un salto cualitativo que ya no se dirija solo a la seguridad de los sistemas y redes analizados como entidades autónomas, sino que, en combinación con esto, tenga como objetivo garantizar su resistencia en caso de un ataque efectivo. Agregamos que en el contexto italiano es necesario incluso antes fortalecer todos los sistemas y redes para eliminar todas las vulnerabilidades y debilidades para las que existen soluciones y que, si no se eliminan, constituyen la talón de Aquiles lo que puede hacer que incluso las medidas de defensa más sofisticadas sean ineficaces.

Intentemos definir la resiliencia en el dominio cibernético a la luz de los constructos típicos del mundo académico y la evidencia de la gestión de riesgos empresariales.

Los sistemas de información y control industrial, como lo que ha sucedido con los sistemas de defensa y seguridad de las naciones, claramente han experimentado la susceptibilidad a las ciberamenazas avanzadas. De hecho, los numerosos incidentes han demostrado que no es posible estar seguro de que los recursos de TI de las organizaciones, incluso cuando están diseñados y mantenidos de acuerdo con los mejores estándares de seguridad, podrán funcionar bajo el ataque de adversarios sofisticados y bien equipados que emplear combinaciones de capacidades cibernética, militar e inteligencia.

Por tanto, el reto de futuro debe afrontarse partiendo del supuesto de que, al utilizar --o en función de-- los recursos de la red, existe un alto riesgo de que alguien traspase las defensas perimetrales y se establezca de forma más o menos evidente y más o menos duradera ., dentro del perímetro de seguridad como un cáncer que crece dentro de un ser vivo.

Por tanto, el reto de futuro debe afrontarse partiendo del supuesto de que, al utilizar --o en función de-- los recursos de la red, existe un alto riesgo de que alguien traspase las defensas perimetrales y se establezca de forma más o menos evidente y más o menos duradera ., dentro del perímetro de seguridad como un cáncer que crece dentro de un ser vivo.

De ahí se deriva la consideración de que no basta en absoluto limitarse a asegurar los bienes individualmente, que tarde o temprano -es sólo cuestión de tiempo- serán "pinchados"; pero que, en cambio, es necesario ir más allá y crear redes, sistemas de información y servicios de TI resilientes, es decir, capaces de anticiparse, resistir, recuperare e adaptar en condiciones adversas, estrés, ataques y compromisos: un poco como lo hace el cuerpo humano, que presenta sí un sistema inmune capaz de absorber los peligros ambientales y proporcionar mecanismos de defensa para mantenerse saludable, pero que también tiene, si es necesario, sistemas de reparación de automóviles recuperarse de enfermedades y lesiones; y que, además, cuando no logra recuperar el estado de salud anterior a la enfermedad, es capaz de adaptarse a la condición superviniente.

Desde hace algún tiempo, el mundo académico ha propuesto un modelo conceptual que permite el desarrollo de ciber sistemas resilientes sobre el mencionado modelo de "cuerpo humano" y que crea habilidades de resiliencia desde las primeras etapas del desarrollo del ciclo de vida: el llamado resiliencia por diseño.

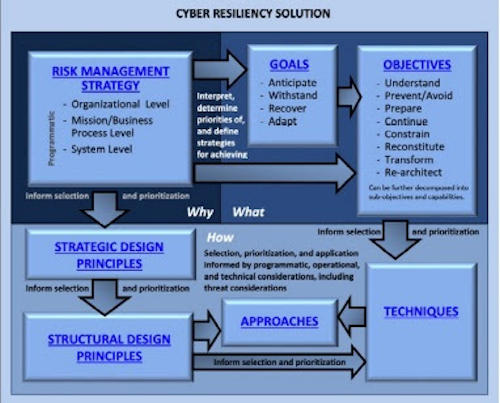

Il Instituto Nacional de Normas y Tecnología, de hecho, definió un marco de la ingeniería informática a partir de la definición de cuatro competencias fundamentales, a saber: Prever, es decir, la capacidad de anticipar problemas; el de Resistir a es decir, resistir el estrés, asegurando las misiones o funciones que se consideren imprescindibles; el de Recuperar, es decir, la restauración de este último, en caso de impacto durante o después del accidente; y finalmente, Adaptar, la capacidad de cambiar la misión o las funciones a medida que cambian los aspectos técnicos u operativos o la amenaza evoluciona.

Para cada una de estas capacidades se propone perseguir una amplia gama de objetivos: Prevenir, es decir, prevención de ataques, para impedir su ejecución; Preparar, es decir, hipotetizar y probar una serie de cursos de acción para enfrentar la adversidad; Continúar, es decir, maximizar la duración y la viabilidad de la misión crítica de un sistema durante el incidente; Constreñir, es decir, limitar el daño; Reconstituir, es decir, restaurar funciones esenciales; Comprender, es decir, entender lo que está sucediendo, tener una representación clara, incidente durante, sobre el estado de los recursos impactados y sobre las dependencias que existen con otros recursos; Transformar, es decir, modificar la misión o función crítica para adaptarla al contexto operativo, técnico o de amenaza modificado; y finalmente Re-arquitecto, es decir, modificar arquitecturas para gestionar la adversidad y afrontar los cambios medioambientales de forma más eficaz.

Pero si las cuatro capacidades y los ocho objetivos propuestos representan el "qué" hacer para obtener sistemas resilientes en la red, el "cómo" viene determinado por la definición de técnicas específicas de ciberresiliencia, a ser implementadas con diferentes enfoques de implementación y de acuerdo con principios de diseño definidos., muchos de los cuales son objeto de investigación y desarrollo en actividades colaborativas entre la academia, las empresas y la administración pública.

Las técnicas son diferentes. Solo se citan algunos como ejemplos, haciendo referencia al análisis en profundidad necesario.

Las técnicas son diferentes. Solo se citan algunos como ejemplos, haciendo referencia al análisis en profundidad necesario.

Va deMonitoreo analítico que asegura el seguimiento y análisis de las propiedades del sistema o el comportamiento del usuario, al Conciencia contextual con lo cual se monitorea la eficiencia de los recursos críticos del sistema de acuerdo a las amenazas en curso y las acciones de respuesta.

En cambio, otras técnicas están destinadas deliberadamente a contrarrestar las acciones del oponente, como Decepción - métodos de engaño con los que se intenta engañar, confundir al oponente, por ejemplo, ocultándole recursos críticos o exponiendo recursos contaminados en secreto - o La imprevisibilidad, con el que se producen cambios en el sistema de forma causal o impredecible.

Otros métodos permiten que los mecanismos de protección operen de manera coordinada y eficiente - Protección coordinada - o facilitan el uso de enfoques de heterogeneidad para minimizar los impactos de diferentes amenazas que explotan vulnerabilidades comunes, como el caso de las técnicas llamadas Diversidad.

Técnicas preventivas como Posicionamiento dinámico permitirle distribuir o reasignar dinámicamente funciones o recursos del sistema para quitarlos de la atención del atacante; o de Integridad comprobada que permiten conocer si se han comprometido elementos críticos del sistema.

Finalmente, otros aseguran la funcionalidad de segmentación o redundancia.

En definitiva, una vez más las soluciones técnicas, enfoques conceptuales y estándares de calidad están presentes y bien supervisados por el mundo académico y regulatorio. También se dará un impulso a su contextualización en los distintos ámbitos locales gracias al establecimiento de la red de Centros europeos de innovación digital que, gracias a la conformación de consorcios regionales entre universidades, centros de investigación, empresas y administración pública, brindará apoyo directo a las pequeñas y medianas empresas, las más expuestas a riesgos y cuya fragilidad puede convertirse en causa de debilidad de todo el país sistema.

Es la capacidad de gobernanza de las organizaciones públicas y privadas para comprender las nuevas amenazas; ser claro sobre los activos de interés y las necesidades de seguridad y resiliencia relacionadas; comprender la creciente complejidad del quinto dominio para gestionar eficazmente la incertidumbre asociada con esta complejidad; integrar los requisitos, funciones y servicios de seguridad en los procesos técnicos y de gestión dentro del ciclo de vida del desarrollo de sistemas; y finalmente priorizar el diseño e implementación de sistemas seguros y resilientes capaces de proteger las actividades de las partes interesadas.

Orazio Danilo Russo y Giorgio Giacinto

Para obtener más información:

https://formiche.net/2021/06/agenzia-cyber-tempo-scaduto-lallarme-di-gabrielli/

https://www.agi.it/economia/news/2021-05-11/colonial-pipeline-ransomware-12504743/

https://ec.europa.eu/commission/presscorner/detail/en/ip_20_2391

https://digital-strategy.ec.europa.eu/en/activities/edihs

https://nsarchive2.gwu.edu/NSAEBB/NSAEBB424/docs/Cyber-081.pdf

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-160v2.pdf

Foto: Ejército de EE. UU. / Fuerza aérea de EE. UU. / Web