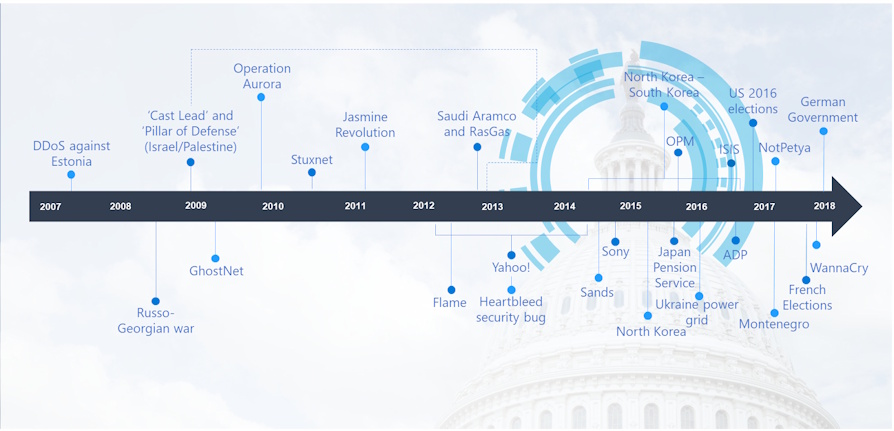

“Hay una guerra silenciosa. Las armas son invisibles, los despliegues son fluidos y difíciles de identificar. Puede parecer una novela de espías y, sin embargo, eventos como el de los ciberataques que tuvieron lugar durante las últimas elecciones estadounidenses son solo algunos de los episodios más llamativos de la guerra cibernética, una realidad a medio camino entre el espionaje y un acto de guerra. China, Corea del Norte, Estados Unidos, Rusia, perros sueltos, mercenarios web. El escenario es vasto e intrincado ". Esta es la descripción del libro "Cyber War, La próxima guerra" de Aldo Giannuli y Alessandro Curioni y representa muy bien el escenario que estamos presenciando desde 2007 hasta hoy.

En este escenario se injerta lo que estamos presenciando en estos días entre Estados Unidos e Irán, eso es lo que podemos definir un nuevo conflicto híbrido que tiene una matriz política clara. Entonces, siguiendo lo escrito hace unos días por Alessandro Rugolo (v.articolo), intentemos investigar, también desde un punto de vista técnico, lo que está sucediendo en estos días.

El gobierno de los Estados Unidos emitió una advertencia de seguridad durante el fin de semana de principios de año, advirtiendo sobre posibles actos de terrorismo y ciberataques que Irán podría llevar a cabo tras el asesinato del general Qassim Suleimani, que tuvo lugar en el aeropuerto de Bagdad por el ejército de los EE. UU. el viernes 3 de enero. El ataque aéreo que resultó en la muerte del general Suleimani se produjo después de violentas protestas y ataques a las embajadas iraníes por parte de simpatizantes de Irán.

Después del asesinato del general Suleimani, el liderazgo iraní y varias organizaciones extremistas afiliadas al gobierno declararon públicamente que tenían la intención de vengarse de los Estados Unidos tanto que el DHS (Departamento de Seguridad Nacional) dijo que "Irán y sus socios, como Hizballah, tienen todas las habilidades para realizar operaciones cibernéticas contra los Estados Unidos ".

Sin lugar a dudas, las Infraestructuras Críticas son un objetivo principal y, de nuevo según el DHS, los posibles escenarios de ataque podrían incluir "exploración y planificación contra infraestructura y ataques cibernéticos contra una serie de objetivos con sede en Estados Unidos".

"Irán tiene un programa informático sólido y puede llevar a cabo ataques cibernéticos contra Estados Unidos", dijo el DHS. "Irán es capaz, como mínimo, de llevar a cabo ataques con efectos disruptivos temporales en infraestructura crítica en los Estados Unidos".

Aunque el secretario de Seguridad Interna de los Estados Unidos, Chad F. Wolf, dijo que "no hay una amenaza específica y creíble para el país", la alarma provocada por el Sistema Nacional de Asesoramiento sobre Terrorismo (NTAS) también advierte que "un ataque en los Estados Unidos puede ocurrir con poca o ninguna advertencia".

Las compañías de seguridad cibernética, como Crowdstrike y FireEye, creen que los futuros ataques cibernéticos probablemente golpeen la infraestructura crítica de los EE. UU. lo habrían hecho en el pasado contra otros objetivos en el Medio Oriente.

Lo que tal vez no sea tan conocido es el hecho de que los grupos de piratería iraníes han atacado repetidamente objetivos estadounidenses durante el año pasado, aunque el espionaje cibernético ha sido las dos razones principales (Bibliotecario silencioso) y por otros motivos financieros a través de grupos cibercriminales (Grupo de ransomware SamSam).

Joe Slowik, un cazador de malware ICS para Dragos, sugiere que Estados Unidos debería adoptar un enfoque proactivo y prevenir algunos ataques cibernéticos.

"Estados Unidos o elementos asociados con Estados Unidos podrían usar este período de incertidumbre iraní para interrumpir o destruir los nodos de comando y control o la infraestructura utilizada para controlar y lanzar ataques cibernéticos de represalia, cancelando esa capacidad antes de que pueda tomar medidas", dijo. dijo Slowik en una publicación sobre blog publicado el pasado sábado.

Aguas abajo de este artículo, no hubo respuestas de grupos de hackers que se refirieran al gobierno iraní, aunque hemos visto algunos ataques cibernéticos de bajo nivel que ocurrieron durante el pasado fin de semana en forma de desfiguración de algunos sitios web.

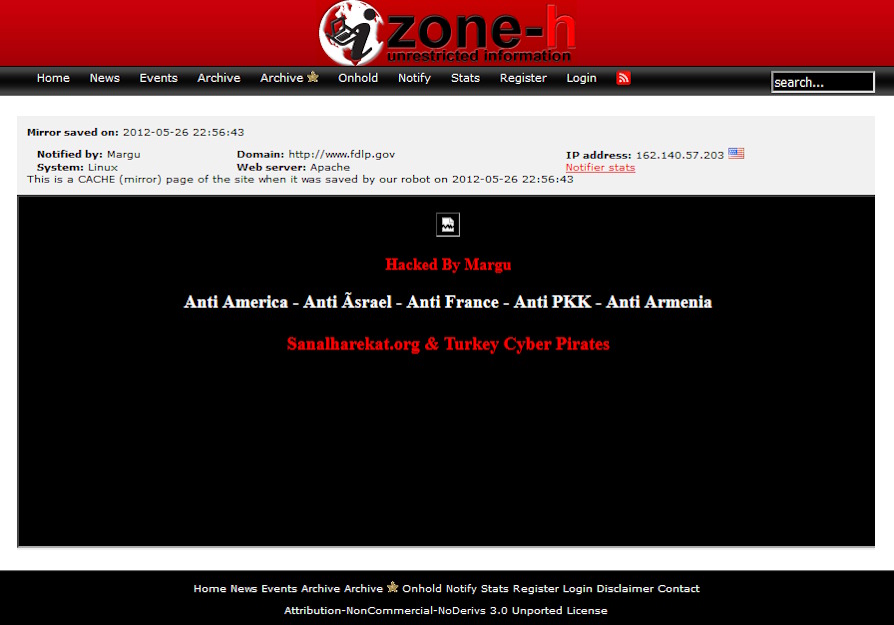

Entre estos, el más significativo es el portal oficial del gobierno, el Programa Federal de Depósitos de la Biblioteca (FDLP). Según un análisis realizado que describimos a continuación, se estaba ejecutando una instalación obsoleta de Joomla en el portal FDLP y, muy probablemente, estaba explotando las vulnerabilidades dictadas por la falta de actualización de Joomla en sí misma de que los piratas informáticos realizaron la destrucción.

En cualquier caso, es justo señalar que estos ataques parecen haber sido llevados a cabo por actores no afiliados al régimen de Teherán pero con una larga historia de acciones de desfiguración no particularmente sofisticadas que se remontan a años anteriores. Los ataques parecen ser oportunistas y no están relacionados con las operaciones planificadas.

Por el momento, la mayoría de las consecuencias relacionadas con el asesinato del general Soleimani parecen estar limitadas al frente político. Para dar un ejemplo, el gobierno iraní anunció el martes 7 de enero que ya no respetaría los límites contenidos en el acuerdo nuclear Irán-EE. UU. 2015, del cual Estados Unidos, sin embargo, ya se había retirado unilateralmente. Además, el parlamento iraquí también votó para expulsar a las tropas estadounidenses del país.

Mientras tanto, el Departamento de Estado de los Estados Unidos ha instado a los ciudadanos estadounidenses a abandonar Irak de inmediato, ya que sus vidas podrían estar en peligro y atrapadas en medio de conspiraciones y secuestros terroristas. Lo que sucedió después, con el lanzamiento de los misiles iraníes, es, quizás, solo el comienzo de algo que a todos nos gustaría terminar de inmediato.

Breve análisis de la desfiguración de FDLP.gov

Sin embargo, estamos interesados en comprender lo que sucedió en términos cibernéticos y cuáles fueron los factores que llevaron a la destrucción de muchos sitios estadounidenses. Al momento de escribir este artículo, ya había 150. Para hacerlo, como se anticipó, centrémonos en el sitio http://fdlp.gov/. Permítanme, por lo tanto, comenzar diciendo que esta desfiguración no es una sorpresa ni, necesariamente, merece mucha atención, pero es un ejercicio del cual puede aprender muchas cosas sobre la cultura de la desfiguración y de la cual puede extraer ideas interesantes para investigaciones futuras

La desfiguración es de extrema simplicidad. Los atacantes subieron dos imágenes y oscurecieron el resto de la página. Agregaron el bit estándar "lol u get Owned" en la parte inferior de la página y, una vez que se modificó la página en el sitio, se dedicaron a lanzar desfiguraciones automáticas hacia otros sitios gracias a las técnicas de inyección SQL.

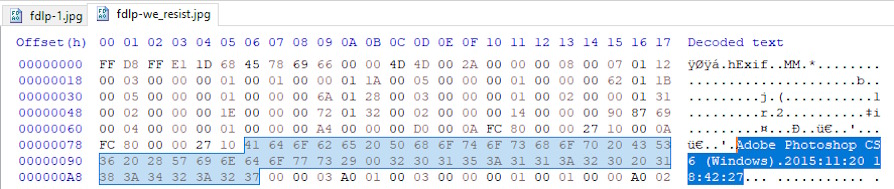

Lo que resultó ser realmente interesante es el hecho de que había datos de tipo EXIF en "we_resist.jpg", lo que indica que se creó en 2015 con Adobe Photoshop CS6. La imagen inmediatamente debajo, la de Donald Trump (1.jpg), sin embargo, no tenía este tipo de datos. Dado que casi todos los principales sitios de alojamiento de imágenes y sitios de redes sociales eliminan estos datos, este hecho en sí mismo. Representa una anomalía interesante.

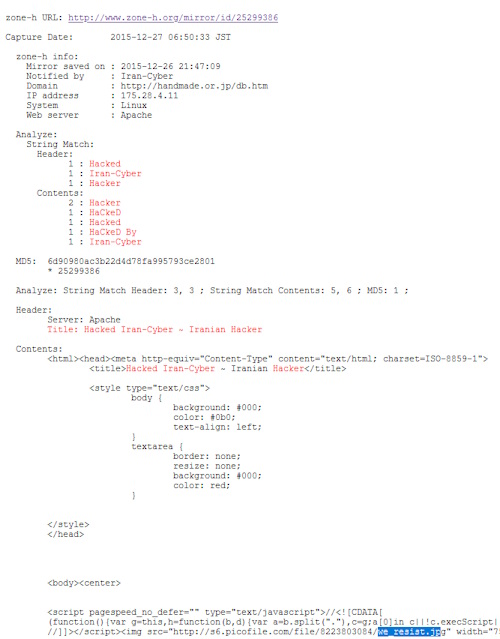

Al investigar un poco en relación con el nombre de la imagen, surgió un sitio "izumino.jp". Este sitio se centra en la colección de metadatos extremadamente relevantes para las actividades de desfiguración y, por lo tanto, nos ha permitido descubrir que el nombre de la imagen estaba presente en el código fuente de una desfiguración previa.

La imagen se subió originalmente a un sitio de alojamiento de imágenes en idioma persa donde todavía está disponible (http://s6.picofile.com/file/8223803084/we_resist.jpg). La imagen se usó por primera vez en 2015 en una violación del sitio supersexshop.com.br y posteriormente en otros sitios. Estas desfiguraciones han sido reportadas en una clasificación de desfiguración conocida como Zona-H por "IRAN-CYBER" que contiene alrededor de 2.447 "notificaciones" de desfiguración que datan de finales de 2015. Vale la pena señalar que nadie ha reclamado la desfiguración de FDLP en la Zona -H.

Desde el año en que se creó en 2008, FDLP.gov siempre ha sido un sitio basado en Joomla. El código se ha modificado a lo largo de los años con un cambio de modelo en 2014 y diferentes complementos que se han implementado a lo largo de los años. Sin embargo, al mirar el último código fuente, antes de la desfiguración, parece que muchos complementos, como MooTools, y dependencias externas, como Bootstrap, no se han actualizado desde 2012.

Ahora que hemos determinado que gran parte del código no se ha actualizado desde 2012, echemos un vistazo a los complementos y varios componentes. Navegando entre las dos páginas destacamos lo siguiente:

media / com_rsform

media / com_hikashop

media / mod_rsseventspro_upcoming

módulos / mod_djmegamenu

plugins / sistema / maximenuckmobile

Lo sorprendente es que una de estas cadenas se realizó sin criterios de seguridad y, por lo tanto, con la capacidad de aceptar y publicar cualquier cambio realizado por cualquier usuario, sin ningún privilegio administrativo.

Si echamos un vistazo al RSForm, lo que es evidente es que estuvo presente desde 2014 en la página fdlp.gov/collection-tools/claims y que la versión actual tenía vulnerabilidades conocidas durante más de un año y medio, según lo informado por ReySkrupellos.

En resumen, para terminar, desafortunadamente, todo el mundo es un país.

Nota:

desfigurar - Término en inglés que, como su sinónimo desfiguración, tiene el significado literal de "cicatrizar, desfigurar", en italiano rara vez se hace desfigurar) en el campo de la seguridad de la información, generalmente tiene el significado de cambiar ilícitamente la página de inicio de un sitio web ( su "cara") o modificar, reemplazarlos, una o más páginas internas. La práctica que, realizada por personas no autorizadas y sin el conocimiento de quienes administran el sitio, es ilegal en todos los países del mundo.

Un sitio que ha sido sujeto a este tipo de desfiguración tiene su página principal reemplazada, a menudo junto con todas las páginas internas, con una pantalla que indica la acción realizada por uno o más crackers. Las razones de este vandalismo pueden ser de varios tipos, desde la demostración de capacidad hasta razones ideológicas. Las técnicas utilizadas para obtener permisos de acceso de escritura al sitio usualmente explotan los errores presentes en el software de administración del sitio o en los sistemas operativos subyacentes; El caso del uso de técnicas de ingeniería social es más raro.

Fuentes:

https://www.zdnet.com/article/dhs-iran-maintains-a-robust-cyber-program-...

https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-t...

https://www.justice.gov/opa/pr/two-iranian-men-indicted-deploying-ransom...

https://pylos.co/2020/01/04/assassination-retaliation-and-implications/

https://medium.com/@ Sshell_ / breve-análisis-de-la-FDLP-gov-desfigure-980caba9c786