20/01/20 | cibernético

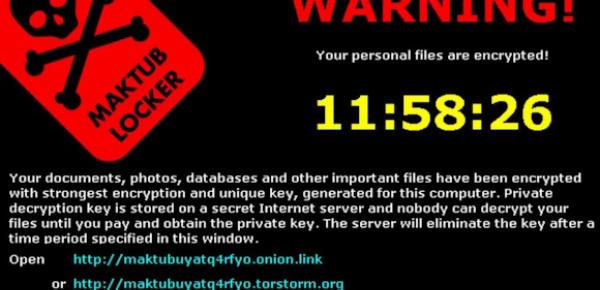

Ransomware: un poco de historia. El lado oscuro de la criptología.

Hace tiempo que escuchamos sobre el ransomware: uno de los ataques más conocidos, tal vez porque consiste en poner las manos directamente en la billetera de quienes son víctimas de él ...

1363

Leer

13/01/20 | cibernético

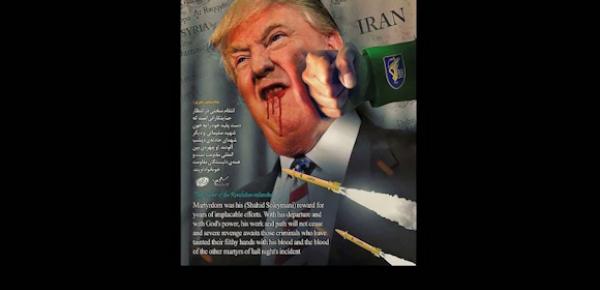

Estados Unidos - Irán, una nueva guerra híbrida con un futuro incierto

“Hay una guerra silenciosa. Las armas son invisibles, los despliegues son fluidos y difíciles de identificar. Puede parecer una novela de espías y, sin embargo, eventos como ...

930

Leer

06/01/20 | cibernético

Estados Unidos vs Irán: ¿conflicto convencional o cibernético?

Lo que está sucediendo en el mundo en estos días puede leerlo en todos los periódicos. Sin pretender, por supuesto, poder leer "la verdad" sobre lo que sucede (pero luego hay un "...

1121

Leer

30/12/19 | cibernético

Calendario de incumplimiento de datos 2019

Fin de año. Momentos de reflexión y también de desapego, aunque breve, de la vida cotidiana. Esquiando en las hermosas montañas de Val Badia, me encuentro recordando las canciones de ...

1415

Leer

23/12/19 | cibernético

Phishing y noticias falsas, desde su correo electrónico a los gobiernos: cuando la vulnerabilidad es entre el teclado y la computadora ...

Habrás recibido al menos una vez correos electrónicos en los que alguna figura, un funcionario de un banco no especificado en un país aleatorio, te pidió unos pocos miles ...

519

Leer

16/12/19 | cibernético

Desafío europeo de ciberseguridad: Italia ocupa el segundo lugar en la clasificación

Entrevista a Emilio Coppa, Giovanni Lagorio y Mario Polino, entrenadores del equipo italiano de ciberdefensores "TEAM ITALY" formado por alumnos del curso de formación ...

730

Leer

09/12/19 | cibernético

APT 32 hackear BMW y Hyundai?

Hace unos días llegó la noticia de que los piratas informáticos habrían atacado a BMW y Hyundai. Los piratas informáticos se habrían infiltrado en la red corporativa de BMW ya este verano ...

787

Leer

02/12/19 | cibernético

Lockheed Martin: algunas actualizaciones sobre análisis de riesgo cibernético

(A veces vuelven ...) Hace unos meses nos detuvimos a analizar los riesgos cibernéticos relacionados con el F-35, esto incluía un análisis de la red (obviamente de lo que es ...

881

Leer

25/11/19 | cibernético

La brigada de "guerreros de la sombra"

Hace unos días la noticia sobre la constitución del 127 ° Batallón Cibernético de la Guardia Nacional del Ejército del Estado ...

2048

Leer

18/11/19 | cibernético

El desarrollo de la capacidad cibernética del Ejército.

El Centro de Estudios del Ejército, Centro de Pensamiento de referencia del componente militar terrestre 1, lanza el primer ...

940

Leer

13/11/19 | cibernético

SEGURIDAD 2019: AI y APT con DEFENSA EN LÍNEA

Hoy en la feria de SEGURIDAD de Milán-Rho, nos vemos en el "Cyber Arena" del Pabellón 5, el área de exposición, ...

106

Leer

06/11/19 | cibernético

Hackeando a los hackers! Cuando caer en el lienzo (ciber) es la araña misma ...

En artículos anteriores, el ciberespacio a menudo se ha representado como el lejano oeste donde se establecen los clásicos ...

642

Leer

29/10/19 | cibernético

29 de octubre de 1969: nace Arpanet, Internet de hoy

En 1958, el presidente de EE. UU., DD Eisenhower, crea la Agencia de Proyectos de Investigación Avanzada, la agencia del

1127

Leer

28/10/19 | cibernético

Italia: nuevas tecnologías, formación y gobernanza de riesgos inexistentes

Hoy la computadora es en muchos casos "invisible" al menos en el sentido de un instrumento necesariamente constituido por un ...

328

Leer

21/10/19 | cibernético

¿Ataque cibernético a Irán? Estados Unidos dice ...

El 16 de octubre, Reuters publica un artículo sensacionalista "Exclusivo: Estados Unidos llevó a cabo un ataque cibernético secreto contra Irán en ...

1421

Leer

14/10/19 | cibernético

Perímetro de seguridad doméstica: las empresas se centran en infraestructura y capacitación

El reciente decreto ley sobre el perímetro de seguridad cibernética es el resultado de nuevas reflexiones sobre la evolución de ...

424

Leer

07/10/19 | cibernético

CÓMO: Cómo construir su propio firewall "casero"

Una forma práctica de guardar y mantener sus datos seguros. En este período cuando las finanzas de las empresas y ...

12373

Leer

02/10/19 | cibernético

Cybertech 2019: muchas palabras y muchas buenas intenciones. Pero la guerra ya lleva años ...

En un período importante para la innovación digital y el crecimiento en Italia y en toda Europa, el Cybertech, según ...

314

Leer

23/09/19 | cibernético

Historias y anécdotas de un pionero de la informática.

No quia difficilia sunt non audemus, sed quia dif aumia difficilia sunt. (No es porque las cosas sean difíciles que ...

1139

Leer

16/09/19 | cibernético

Cortana, ¿qué sucede cuando se le pide a "le" que pruebe una misión hasta el límite?

Cortana, inteligencia artificial de Microsoft con un nombre tomado de un personaje de videojuego de Halo ...

1793

Leer