31/05/21 | cibernético

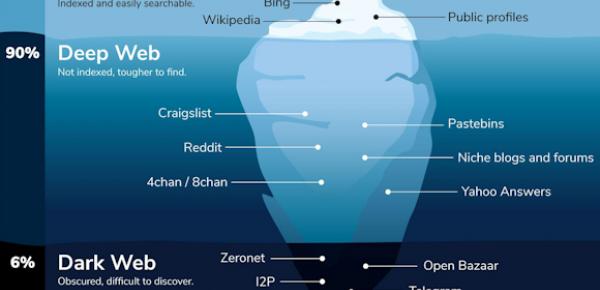

El ataque a la infraestructura TOR: las criptomonedas son el objetivo real

Cuando se trata de anonimato en línea y navegación en la Dark Web, a menudo se hace referencia a Tor. En la imaginación común, Tor es visto como un método de comunicación por Internet para ...

3225

Leer

24/05/21 | cibernético

Conoce las tácticas cibernéticas del oponente

Cualquier actividad de seguridad informática y ciberprotección se basa en la determinación de una frontera a custodiar (el perímetro de seguridad) y en el ...

2368

Leer

17/05/21 | cibernético

Venticento: excelencia Made in Italy en seguridad informática

En otros artículos ya nos hemos ocupado del SOC (Security Operation Center) definiéndolo como una unidad organizativa compleja, generalmente centralizada, que se ocupa de ...

846

Leer

10/05/21 | cibernético

¿Qué tan vulnerable es la infraestructura energética de EE. UU.?

Esto es lo que los estadounidenses están descubriendo en estos días. Claro, no es la primera vez que sucede, pero probablemente sea la primera vez que ocurre un problema de este tamaño. Allí...

1495

Leer

03/05/21 | cibernético

El auge del ciberdelito

Puede sonar como el título de una película, pero no lo es. ¡Es mucho más simplemente una realidad trivial! Todos los días las noticias sobre ataques de hackers, llevados a cabo en ...

453

Leer

26/04/21 | cibernético

l Centro de Co-Innovación CISCO en Milán un año después de su apertura

En enero de 2020, se inauguró el Centro de Co-Innovación de Ciberseguridad de Cisco en Milán, dentro de la estructura del Museo de la Ciencia, el primero de Europa. Un poco más que ...

716

Leer

19/04/21 | cibernético

Locked Shields: el ciber tutorial más grande del mundo. Este año Suecia gana

También este año, entre el 13 y el 16 de abril, se realizó el ciber ejercicio Locked Shields. Como cada año, los preparativos y la realización del ejercicio han visto ...

1736

Leer

12/04/21 | cibernético

La divulgación pública de datos de Facebook y la inquietante sensación de adicción a la violación de datos

La tecnología no es una excepción, ya que cualquier otro ámbito de la sociedad tiene sus argumentos y unas palabras mágicas que están en boca de todos. Seguridad cibernética ...

536

Leer

05/04/21 | cibernético

El proyecto Quantum-Secure Net (parte 3/3): producto europeo de QUANTUM KEY DISTRIBUTION

La siguiente es la tercera y última parte de la serie de artículos sobre criptografía cuántica, que comenzó con los dos ...

521

Leer

29/03/21 | cibernético

¿Qué es la cyber kill chain?

En varios artículos hemos mencionado la llamada "cadena de muerte cibernética", pero en una inspección más cercana nunca realmente ...

7884

Leer

22/03/21 | cibernético

Caza de ballenas: que es y cuales son los riesgos

En los últimos años, los ciberataques han evolucionado, cambiando de forma e intensidad. La crisis sanitaria mundial ha ...

897

Leer

08/03/21 | cibernético

El caso SolarWinds, hagamos un balance

En un artículo del 14 de diciembre de 2020, hablamos sobre FireEye y cómo fue pirateado. Era la misma empresa ...

796

Leer

03/03/21 | cibernético

El perímetro de seguridad nacional cibernética: un nuevo desafío para los asesores generales y los oficiales de cumplimiento

En el difícil momento de reconstrucción que seguirá a la gran crisis económica provocada por la pandemia, uno de los activos ...

639

Leer

01/03/21 | cibernético

El proyecto Quantum-Secure Net (parte 2/3): producto europeo de Quantum Key Distribution

En el primer artículo presentamos cuáles son los principales problemas de la criptografía moderna, o mejor dicho, qué ...

927

Leer

22/02/21 | cibernético

TryHackMe: ciber y gamificación

Hace un tiempo os hablé del proyecto Ares, una plataforma online desarrollada según el concepto de ...

1605

Leer

15/02/21 | cibernético

Microsoft: seguridad y privacidad en la época de Covid

Hace unos meses hablábamos de la importancia de la seguridad y la privacidad en el momento de COVID (ver artículo) ...

345

Leer

01/02/21 | cibernético

CyberChallenge.it, la edición 2021 está en la base

CyberChallenge.it constituye una de las muchas respuestas que está dando Italia (junto con las nuevas titulaciones, ...

748

Leer

25/01/21 | cibernético

El proyecto Quantum-Secure Net (parte 1/3): la amenaza cuántica para la criptografía moderna

Este artículo está dividido en tres partes y tiene como objetivo repasar los principales elementos de la criptografía y ...

1151

Leer

18/01/21 | cibernético

El proyecto AIDA: Inteligencia artificial al servicio de las fuerzas del orden

El postulado de la eterna lucha entre policías y ladrones también se confirma en su transposición digital. Los...

983

Leer

11/01/21 | cibernético

Manejo de dinero: una forma de lavar dinero

En este artículo hablaré de "muling de dinero": una práctica ilegal que favorece el narcotráfico, el tráfico ...

1443

Leer