John The Ripper, no confundir con "Jack el Destripador" (Jack el destripador, por así decirlo) es una herramienta Open Source para 'auditoría (control) de seguridad de contraseñas y para recuperación de contraseñas, disponible para muchos sistemas operativos y desarrollado por Pared abierta1. Esta herramienta fue desarrollada con fines "constructivos" pero, en ocasiones, puede ser utilizada por personas malintencionadas de forma "destructiva".

¿Cómo se usa?

Las contraseñas son la primera línea de defensa para la mayoría de los sistemas informáticos y cuentas en línea. Una contraseña segura y compleja puede ayudar a frustrar a los piratas informáticos y el acceso no autorizado. Sin embargo, muchos usuarios eligen contraseñas cortas, sencillas y, por tanto, fáciles de adivinar, comprometiendo su propia seguridad y, muchas veces, la de los demás. Herramientas de descifrado como John the Ripper están diseñadas para descifrar contraseñas débiles (pocos caracteres, frases conocidas y comunes), utilizando técnicas como:

► ataques al diccionario, un tipo de ataque que explota la búsqueda de palabras presentes en diccionarios o frases del lenguaje común.

► ataques por fuerza bruta, que utilizan el método de "prueba y error" para adivinar la información de inicio de sesión: prueba todas las combinaciones posibles, alfabéticas y numéricas, con la esperanza de adivinar correctamente la contraseña.

► descifrado hash. Un hash es una cadena de caracteres generada por un "algoritmo de hash", que toma una entrada (como una contraseña) y produce una secuencia única de caracteres. El objetivo principal es representar de forma única los datos originales. Los hashes se utilizan comúnmente para proteger contraseñas, cifrar datos y garantizar la integridad de los archivos. Este proceso suele ser irreversible, aunque con el método de "fuerza bruta" (con grandes capacidades informáticas) se podría rastrear la entrada original.

John fue creado inicialmente para sistemas Unix y ahora se utiliza en varias plataformas. Admite múltiples modos de descifrado, incluido el modo "Single Crack" para centrarse en un hash de contraseña a la vez, el modo "Wordlist" para usar una lista predefinida de palabras y más. Está preinstalado en sistemas Linux. Una característica notable de John es que puede detectar automáticamente el tipo de descifrado para formatos comunes. Esto ahorra mucho tiempo investigando formatos hash y encontrando la herramienta correcta para descifrarlos.

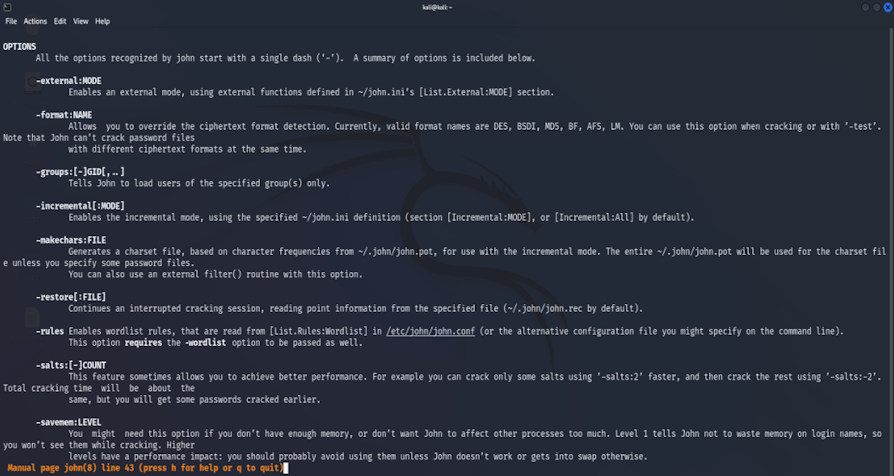

John tiene muchas opciones; Puede obtener una descripción detallada de ellos escribiendo "man john" y un resumen escribiendo "john" en la terminal.

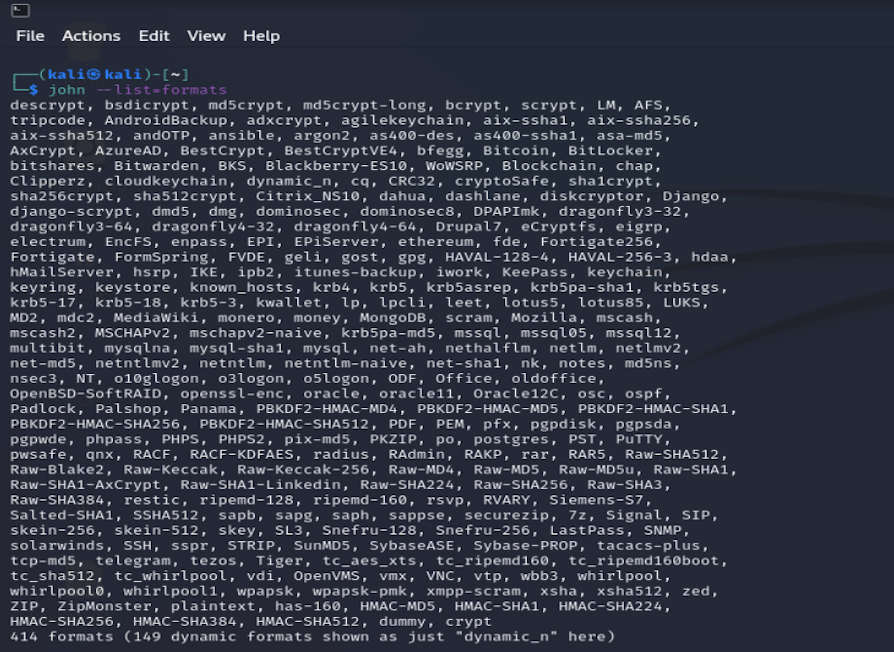

Puede manejar una gran cantidad de formatos de archivo o hash. "john --list=formats" muestra todas las opciones admitidas por la herramienta.

Ejemplo práctico de ataque.

Ahora intentemos usar John en un archivo pdf protegido con contraseña, “prova.pdf”. El archivo está protegido por una contraseña “simple”, de 5 caracteres y 2 números.

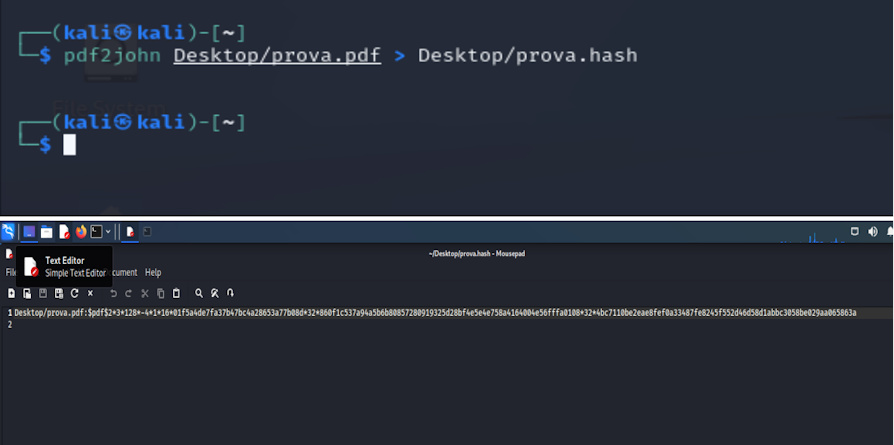

1) Calculamos el hash del archivo

Contenido del archivo “pdf.hash”

Vimos anteriormente que podemos realizar un ataque de fuerza bruta y un ataque de diccionario, intentemos probar ambos.

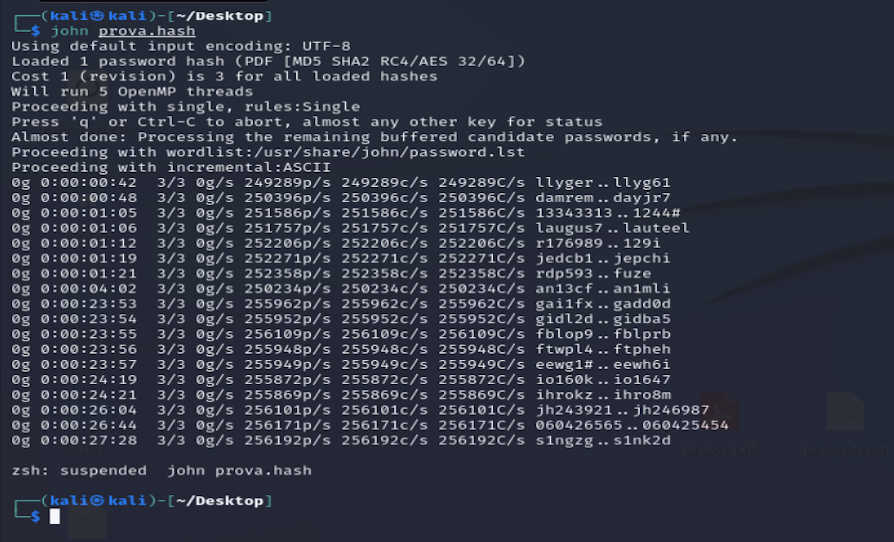

2) Ataque de fuerza bruta

John intentó todas las combinaciones posibles durante casi 30 minutos y no pudo encontrar la contraseña. Podría haber continuado mucho más tiempo y finalmente encontrarla, pero ese no es el objetivo de este ejemplo.

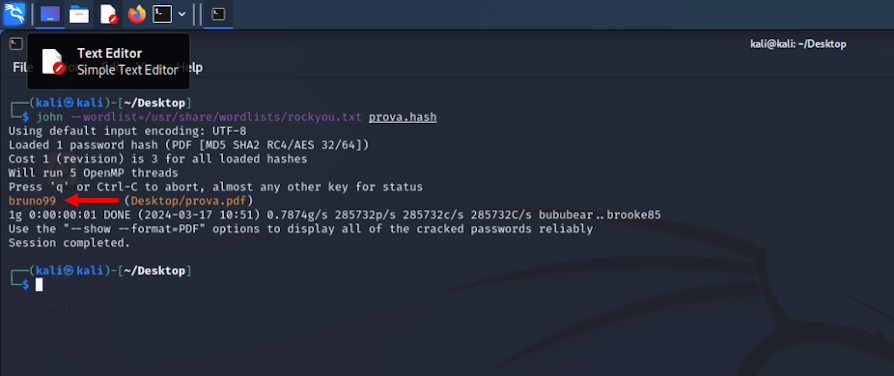

3) Ataque de diccionario

En un ataque de diccionario, usando un archivo de texto de código abierto (https://github.com/zacheller/rockyou), John descifró el hash en 1 de acuerdo.

Esto nos hace comprender lo importante que es para un usuario malintencionado no sólo disponer de las herramientas adecuadas para atacar, sino también de disponer de información sobre la víctima, para poder construir un diccionario "ad hoc". A diferencia del ataque de fuerza bruta, que busca todas las combinaciones posibles de caracteres, el ataque de diccionario explota conocimientos específicos sobre la víctima. Esta información puede incluir nombres, fechas importantes, palabras clave u otra información personal que podría usarse como contraseñas (nombres de familiares, mascotas, etc.)

Por lo tanto, comprender el ataque del diccionario y tomar medidas para mitigar sus efectos es esencial para proteger la información personal y empresarial.

Consejos finales para escapar de este tipo de ataques

El aumento de la potencia informática requiere contraseñas más largas y complejas. Algunos consejos clave para elegir una contraseña segura son:

• utilice al menos entre 8 y 12 caracteres o más: cuanto más largos, mejor;

• utilizar una combinación de letras, números y símbolos;

• no utilice palabras comunes del diccionario ni información personal;

• no reutilice la misma contraseña en diferentes sitios o aplicaciones;

• cambiar las contraseñas periódicamente;

• Si es posible, implemente la autenticación de dos factores.

La seguridad de una contraseña segura es un aspecto fundamental en el día a día de cada uno de nosotros. La implementación de otras medidas de seguridad, como el uso de software antivirus, mejorará aún más la protección contra las ciberamenazas; Sin embargo, no debemos olvidar que el peor ciberenemigo del hombre es el hombre mismo, por lo que debemos trabajar primero en nosotros mismos y luego en nuestros dispositivos informáticos.

1 (Fuente: https://www.openwall.com/john/)