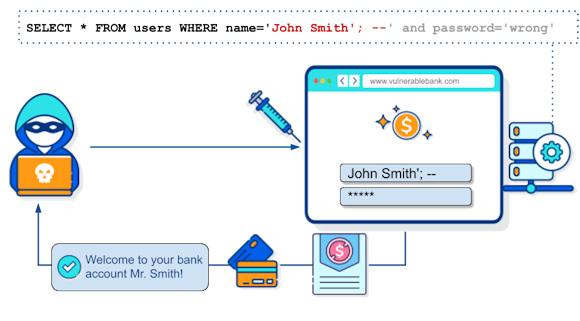

Hace unas semanas publiqué un artículo titulado: "Ataque de inyección SQL: ¿Qué es?", pensando sinceramente en decir cosas que todos saben y sin por tanto profundizar demasiado en el asunto...

¡En las últimas semanas he tenido que cambiar de opinión!

De hecho, muchos se han puesto en contacto conmigo pidiendo explicaciones e incrédulos ante la posibilidad de realizar ataques similares.

Por supuesto que dirás: "¡¿Pero de qué planeta vienen???!". No estoy juzgando, también porque Yo mismo descubro cada día cosas, más o menos banales para algunos, de las que no había oído hablar.

Las principales preguntas se centran en la posibilidad real de este ataque: "¿Puedes darme un ejemplo?", me preguntan...

He aquí entonces la necesidad de escribir algo más de lo que ya dije en mi artículo anterior, no tanto desde un punto de vista técnico sino recordando algunos ataques.

Tomemos por ejemplo el caso hecho público por Semana de la información en 2009. Un grupo de hackers de probable origen turco, m0sted, atacó el sitio web de una fábrica de municiones del ejército (McAlester Ammunition Plant en McAlester, Oklahoma) y el sitio web del Centro Transatlántico del Cuerpo de Ingenieros del Ejército de EE. UU., en Winchester.

Según se hizo público, los hackers utilizaron la técnica de SQL Injection para explotar una vulnerabilidad en la base de datos del servidor SQL de Microsoft para acceder a sitios web.

Una vez que obtuvieron acceso, los piratas informáticos modificaron algunas páginas insertando mensajes contra Estados Unidos e Israel.

Veamos otro caso. Unos años más tarde, en 2011, Sony Pictures sufrió un ataque similar. Aproximadamente 77 millones de cuentas en la red PlayStation se vieron comprometidas por un daño estimado de aproximadamente 170 millones de dólares. Los piratas informáticos lograron acceder a la base de datos de los usuarios y a sus datos personales, incluidas las tarjetas de crédito. En ese caso Sony culpó Anónimo del robo de datos de tarjetas de crédito, pero declaró públicamente que no tenía responsabilidad en el incidente.

Naturalmente, al tratarse de SQLi, los sistemas que corren mayor riesgo son aquellos que utilizan grandes bases de datos. ¿Qué hay más grande que las bases de datos de las empresas de comunicación, como los proveedores de correo electrónico?

De hecho, en 2012 le toca el turno a Yahoo! El grupo de hackers conocido como D33D es el probable culpable del ataque contra la infraestructura de Yahoo, aproximadamente 400.000 cuentas quedaron comprometidas en el ataque.

Podría seguir con ejemplos más recientes pero creo que es más útil recordar a todos que este tipo de ataques sigue siendo uno de los más utilizados y parece que los programadores y administradores de bases de datos no aprenden mucho de la historia.

Para sustentar lo que digo podéis echar un vistazo al informe. Trustwave de junio de 2023. Basado en una red global de "honeypots" (tarros de miel, es decir, objetivos falsos para atraer piratas informáticos), el informe analiza los tipos de ataques contra bases de datos en algunos países sensibles (Rusia, Ucrania, Polonia, Reino Unido, China y Estados Unidos). Estados Unidos) tratando de centrarse en los métodos y técnicas utilizados. Interesante lectura para los más curiosos.

Gracias como siempre a los amigos de Sicynt.

Para saber más:

- https://www.itnews.com.au/news/hackers-hit-us-army-websites-146603

- https://www.informationweek.com/it-sectors/anti-u-s-hackers-infiltrate-a...

- https://www.theguardian.com/technology/2011/apr/26/playstation-network-h...

- https://www.theguardian.com/technology/blog/2011/may/05/anonymous-accuse...

- https://www.csmonitor.com/Technology/Horizons/2012/0712/Yahoo-hack-steal...

- https://siliconangle.com/2023/06/13/trustwave-report-finds-attacks-targe...

- https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/honeypot...