19/04/24 | cibernético

Biden establece la figura de CAIO (Chief Artificial Intelligence Officer)

El pasado 28 de marzo se emitió el Memorándum M-24-10 cuyo tema es: “Avanzando en la Gobernanza, la Innovación y la Gestión de Riesgos para el Uso Agencial de la Inteligencia Artificial”. El...

658

Leer

11/04/24 | cibernético

La amenaza XSS y el papel del WAF

Entre los ciberataques que aprovechan las metodologías de inyección de scripts, Cross Site Scripting (XSS) es sin duda uno de los más famosos y en este breve artículo intentaré...

304

Leer

05/04/24 | cibernético

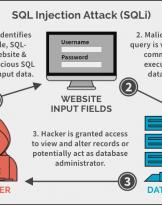

Cómo engañar a las defensas para realizar un ataque SQL con JSON

Como hemos visto anteriormente, los SQLi siguen siendo temibles a pesar de su antigüedad. Si alguien se ha perdido la información básica sobre SQLi le aconsejo que le eche un vistazo...

275

Leer

02/04/24 | cibernético

Qué está pasando en la comunidad Linux: puerta trasera xz, ataque de confianza.

Hace apenas tres días, el 29 de marzo de 2024, se descubrió un nuevo ataque: afectaba al software de código abierto que forma parte de los principales paquetes de Linux, XZ...

1558

Leer

02/04/24 | cibernético

Los riesgos de la exposición online: el papel de la inteligencia de código abierto

El mundo actual está cada vez más orientado hacia la digitalización de activos, como monedas, propiedades físicas e intelectuales, contratos inteligentes y, en general, datos. El...

850

Leer

25/03/24 | cibernético

“Juan el Destripador”

John The Ripper, que no debe confundirse con "Jack the Ripper" (Jack the Ripper, por así decirlo) es una herramienta de código abierto para auditar (controlar) la seguridad de las contraseñas y...

937

Leer

19/03/24 | cibernético

IA y cibernética: ¿qué habilidades de programación se necesitan?

Por más banal que parezca, la programación nació en respuesta a la petición de que las máquinas realizaran tareas: los humanos necesitaban una interfaz sencilla para...

539

Leer

13/03/24 | cibernético

¡Se acerca la Cumbre de Seguridad 2024!

Del 19 al 21 de marzo se celebrará en Milán el principal evento del panorama de la ciberseguridad en Italia: la Cumbre de Seguridad. Organizado durante tres días de conferencias,...

170

Leer

11/03/24 | cibernético

Inyección SQL: siempre actual a pesar de su antigüedad

Hace unas semanas publiqué un artículo titulado: “Ataque de Inyección SQL: ¿qué es?”, pensando…

955

Leer

06/03/24 | cibernético

Cibernética e Inteligencia Artificial en aplicaciones militares

“La guerra ruso-ucraniana, el conflicto israelí contra Hamás”, afirmó el Subsecretario de Estado de Defensa...

235

Leer

04/03/24 | cibernético

Cloudflare hackeado: ¿por qué y por quién?

La noticia del hackeo de Cloudflare salió a la luz a principios de febrero. En los títulos de las revistas leemos...

1723

Leer

26/02/24 | cibernético

Ataque de inyección SQL: ¿Qué es?

¿Cuántas veces has oído hablar de la Inyección SQL y te has prometido entender qué es, sin luego haber...

886

Leer

19/02/24 | cibernético

¿Qué se entiende por análisis forense digital?

En el mundo actual escuchamos cada vez más sobre incidentes cibernéticos, piratas informáticos y grupos APT. En este contexto...

423

Leer

12/02/24 | cibernético

La importancia de la integridad de los datos

¿Qué es la supervisión de la integridad de los archivos? ¿Qué herramientas se utilizan hoy en día? Dos preguntas que requieren...

294

Leer

08/02/24 | cibernético

¿Qué es un firewall de aplicaciones web?

Un Web Application Firewall, WAF para amigos, es una aplicación de seguridad que protege...

652

Leer

25/01/24 | cibernético

Cómo regulará la AI Act la Inteligencia Artificial en la UE y qué impacto tendrá

“Cuando se anuncian los resultados, los ojos de Lee Sedol se llenan de lágrimas. AlphaGo, una inteligencia...

998

Leer

26/12/23 | cibernético

Feliz Ciber 2024

Últimos días de diciembre, termina 2023 y normalmente toca hacer balance del año que termina pero voy...

643

Leer

15/12/23 | cibernético

Ing. Davide Ariu (Pluribus One): "Necesitamos excelentes ingenieros de software"

Como siempre, continuamos la serie de entrevistas con empresas italianas que operan en el mundo cibernético y más...

887

Leer

08/12/23 | cibernético

El FSB lleva años involucrado en ciberataques contra el Reino Unido

El Reino Unido ha acusado al FSB de una larga campaña de ciberpiratería. El gobierno británico acusó a los rusos de...

1285

Leer

01/12/23 | cibernético

Seguridad nacional y tecnológica: reflexiones sobre la prohibición francesa de utilizar WhatsApp

La reciente iniciativa del gobierno francés de prohibir el uso de WhatsApp y otras aplicaciones de mensajería extranjeras por...

2255

Leer