El mundo de la tecnología, más concretamente el de la ciberseguridad, está ahora lleno de siglas y acrónimos que hacen que el diálogo entre profesionales del sector parezca casi un lenguaje ajeno.

El objetivo de este artículo es aclarar algunos de ellos, relacionados con algunas iniciativas importantes de la empresa. no lucrativo MITRE americano.

Establecida en 1958 para apoyar al gobierno federal en términos de tecnologías avanzadas en relación con temas de seguridad nacional, en el transcurso de más de seis décadas de existencia, MITRE ha dado vida a numerosos proyectos, recientemente desempeñando un papel primordial en el apoyo a las empresas en el campo. ciberseguridad con cinco iniciativas muy importantes.

Antes de analizar las siglas, tratando de diseccionar su contenido, es fundamental familiarizarse con un concepto que representa un hilo conductor detrás de estas iniciativas: la cadena de compromiso o kill-chain.

Cuando se trata de ciberataques, la presencia de una estrategia de ataque ahora está bien establecida, que se desarrolla con el tiempo en algunas fases muy específicas.

Como ya lo ilustraron Alessandro Rugolo y Lino Porceddu en un gran artículo En marzo pasado, la identificación de las actividades del atacante lo antes posible en la cadena de compromiso permite la organización de medidas extremadamente efectivas para contrarrestar el ataque y mitigar los daños.

Para ello, es fundamental identificar el tipo de oponente en función de las tácticas, técnicas y procedimientos utilizados. Y aquí está el contenido de un acrónimo muy utilizado: TTP.

Le táctica se trata de comprender el gol del oponente.

Le técnicas se refieren a cómo el oponente logra el objetivo.

Le Procedimiento se tratan de la forma en que se operan las tácticas.

El tema de los TTP y la importancia de poder identificarlos fue abordado por Orazio Danilo Russo en un artículo interesante el pasado mayo.

Comprender la cadena de compromiso y los TTP le permite apreciar el enorme valor de las cinco principales iniciativas de seguridad cibernética de MITRE.

El primero, conocido y popular, ha sido un punto de referencia durante veintidós años, un faro cibernético para navegar entre la multitud de vulnerabilidades que afligen a las infraestructuras y software de todo tipo. Estoy hablando de CVE, un acrónimo de Vulnerabilidades y exposiciones comunes: una colección centralizada de agujeros de seguridad basada en la web, organizada para que se puedan buscar y buscar rápidamente en función de varios criterios.

Para dar una idea del gigantesco trabajo detrás de esta iniciativa, basta con mirar el gráfico a continuación que muestra la tendencia de las vulnerabilidades registradas a lo largo del tiempo hasta el año pasado:

El segundo acrónimo que es una excelente fuente de información para los ciberdefensores es el muy famoso ATT & CKque significa Tácticas, técnicas y conocimientos comunes contra los adversarios.

Compendio online que representa en un esquema muy bien construido y utilizable las tácticas típicas de los atacantes, detallando las técnicas más utilizadas para cada uno. Cada una de estas dos agrupaciones proporciona un contexto que permite mapear lo que se observa en el campo.

Por ejemplo, supongamos que profundizamos en la táctica Acceso inicial, que describe cómo un atacante obtiene una primera ruta de acceso a la infraestructura de la víctima.

Una de las técnicas descritas en este conjunto es la Phishing, de las diferentes formas de las que escribí en un artículo reciente, que explota la ingeniería social a través de aplicaciones de comunicación y mensajería. Dentro de este contexto, se distinguen varias sub-técnicas, como Spearphishing Attachment, que golpea a la víctima a través de archivos adjuntos (por ejemplo, correos electrónicos) armados para participar en un comportamiento malicioso cuando se abre.

Para profundizar en esta interesante iniciativa señalo otro articulo de Orazio Danilo Russo del pasado mes de junio dedicado a la iniciativa ATT & CK.

El tercer acrónimo, ciertamente menos conocido que los dos primeros pero igualmente importante para armar las ciberdefensas, es CAR - ampliado en Repositorio de Cyber Analytics.

Es una biblioteca de análisis muy útil, es decir, modelos para el análisis de datos disponibles tanto como pseudocódigo como en implementaciones prácticas listas para usar en las plataformas más comunes para la correlación de datos, como los sistemas SIEM (Security Information & Event Manager).

Modelado sobre la matriz ATT & CK para la identificación de TTP opuestos, este repositorio está compuesto por elementos que contienen las características distintivas de los eventos complejos que queremos detectar. Un ejemplo es escribir archivos por lotes en el directorio System32 de Windows: aunque los archivos por lotes no son maliciosos en sí mismos, es particularmente raro que se creen en el directorio del sistema después de instalar el sistema operativo.

Para monitorear su ocurrencia, simplemente consulte la página CAR dedicada a este evento en el enlace COCHE-2021-05-002 tener todos los módulos para diferentes plataformas.

La cuarta iniciativa que consideramos es ENGAGE: no es un acrónimo sino una nomenclatura conceptual. La idea es proporcionar una metodología para analizar y planificar acciones para contrarrestar, engañar y desviar al oponente.

Al procesar los comportamientos de los atacantes observados en el campo, ENGAGE te permite actuar en tres niveles:

comprender cómo la desviación, el engaño y el contraste del atacante pueden entrar en la ciberestrategia de una organización

cómo contrarrestar al atacante

comprender cómo las herramientas de ciberdecepción que utiliza una organización están alineadas con las estrategias de MITRE ENGAGE.

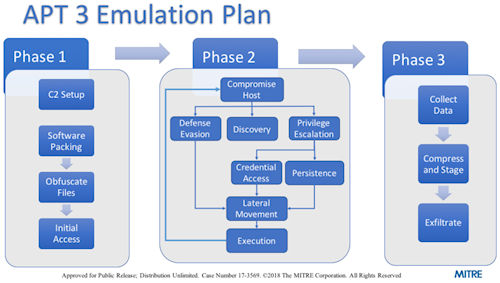

La iniciativa AEP, acrónimo que significa Plan de emulación del adversario.

Formalmente un recurso de ATT & CK, representa un conjunto de documentos para modelar actividades de prueba de resistencia a ataques basadas en estrategias utilizadas por grupos conocidos.

De esta manera, las empresas podrán probar sus sistemas de defensa como si realmente estuvieran siendo el objetivo de los actores del panorama de las amenazas cibernéticas.

El diagrama (imagen) ilustra cómo se llevarían a cabo las diferentes fases de esta prueba, queriendo simular la actividad del actor conocido como APT3 - grupo de ataque chino conocido desde 2015.

El diagrama (imagen) ilustra cómo se llevarían a cabo las diferentes fases de esta prueba, queriendo simular la actividad del actor conocido como APT3 - grupo de ataque chino conocido desde 2015.

Armar las defensas de una organización para incrementar tanto su madurez en el ciberentorno en cuanto a prevención y reparación, como su resiliencia respecto a la velocidad de detección y respuesta a anomalías puede resultar una actividad muy compleja.

Comprender el tremendo valor de estas iniciativas MITRE y cómo combinarlas con los procesos y recursos ya implementados es de vital importancia para reducir esta complejidad de una manera muy efectiva.