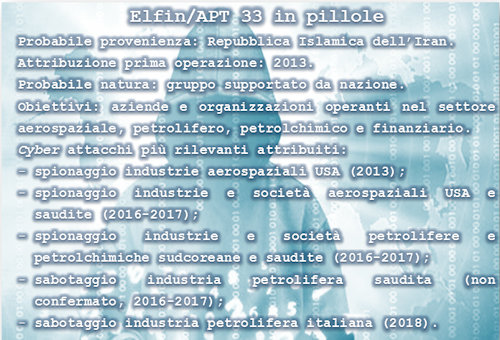

Elfin, "Elfo" en italiano, es el nombre en clave que la empresa de seguridad informática Symantec ha atribuido a un grupo de hackers que, presumiblemente, está vinculado de alguna manera a la República Islámica de Irán. Este apodo, decididamente más cautivador que el acrónimo anónimo APT 33, con el que se conoce universalmente a la organización en cuestión, no debe ser engañoso. Por el contrario, la ola de ciberataques que involucró a la empresa italiana SAIPEM en diciembre pasado (empresa italiana que ofrece servicios a empresas que operan en el sector petrolero - v. artículo) muestra que el Elfo es capaz de golpear incluso más fuerte que en el pasado.

APT 33 tiene una historia que, aunque relativamente reciente en comparación con los eventos de otros grupos cibernéticos, es muy respetable en lo que respecta tanto a las capacidades de ataque probadas como al valor de los objetivos alcanzados. En particular, los investigadores en temas de ciberseguridad siguen las operaciones de Elfin desde 2013, pero no excluyen que el grupo haya dado sus primeros pasos en el ciberespacio desde hace unos años. Los analistas creen que APT 33 está involucrado en varias campañas realizadas principalmente contra objetivos ubicados en los Estados Unidos, Arabia Saudita, Emiratos Árabes Unidos, Qatar y Corea del Sur. Específicamente, son en su mayoría empresas y organizaciones que operan en el sector aeroespacial. Tanto militares como civiles, en el sector energético, con especial referencia a las empresas petroleras y petroquímicas, y la financiera.

Cabe destacar que APT 33 ha operado de dos maneras diferentes según la nacionalidad de los objetivos. De hecho, si se compara con los EE. UU. Y Corea del Sur, el grupo ha llevado a cabo principalmente campañas de ciberespionaje contra empresas y organizaciones con sede en Oriente Medio que, en cambio, ha lanzado ataques "destructivos" reales (bloqueo de actividades comerciales, destrucción de datos, daños a sistemas, etc.). Por lo tanto, es un grupo con habilidades ciberofensivas significativas y variadas y, por esta razón, los expertos creen que probablemente sea apoyado por una nación. Además, las capacidades cibernéticas de los Elfo se han ido refinando cada vez más a lo largo del tiempo, lo que demuestra que tiene a su disposición considerables recursos de personal, continuamente capacitados y actualizados, y recursos financieros, necesarios para el desarrollo de vectores de ataque cada vez más sofisticados.

En particular, la técnica más utilizada por APT 33 para obtener acceso a los sistemas y redes de objetivos es la de spear phishing, es decir, mediante el envío de correos electrónicos artificiales y engañosos a personas que ocupan cargos especiales dentro de la organización objetivo (gerentes, administradores de sistemas de TI, técnicos especializados, etc.). Estas comunicaciones fraudulentas son concebidas por el Elfo de una manera particularmente refinada, de modo que, en la mayoría de los casos, son consideradas por los desafortunados como originales y de particular interés para el desempeño de sus deberes respectivos. En realidad, inducen al usuario a realizar ciertas operaciones aparentemente legítimas, que en su lugar permiten la introducción en los sistemas de destino del software especialmente preparado por Elfin, el llamado el malware, pasando por alto los sistemas de seguridad de la información de la organización.

Se ha demostrado que el grupo puede realizar sus ataques desarrollando diferentes módulos de el malware interactuando entre sí, permiten que APT 33 realice acciones ilícitas, que pueden ir desde el robo de datos, hasta su destrucción sin posibilidad de recuperación, hasta el bloqueo completo de los sistemas afectados. Específicamente, en la última ola de ataques cibernéticos que involucra a SAIPEM, una variante de el malware Conocido como SHAMOON, ya usado en ataques anteriores. Esta vez, además de dañar las memorias de las PC y los servidores que contienen sistemas operativos, esenciales para su funcionamiento, también ha eliminado todos los demás datos almacenados, sin la posibilidad de recuperarlos con las técnicas actualmente conocidas. Brevemente, el malware no se limita a "formatear" los discos, sino que también sobrescribe el contenido varias veces, siguiendo algoritmos precisos para que sea imposible recuperarlos (en este caso, el el malware Esta definido limpiaparabrisas). En última instancia, SHAMOON puede determinar no solo el bloqueo momentáneo de las actividades del golpe de destino, sino que también puede dificultar las acciones de recuperación de datos y recuperación de operaciones normales.

A diferencia de ataques anteriores similares, desde el primer análisis de la variante del limpiaparabrisas utilizado más recientemente, surgió que la operación se llevó a cabo a través de un papel "activo" del componente humano, es decir, a través de la ejecución de las instrucciones dadas manualmente. Esto sugiere que la fase "destructiva" del ataque fue precedida por un robo masivo de datos confidenciales que debían protegerse de posibles daños accidentales. En este sentido, debe señalarse que durante este período, la empresa petrolera Saudi ARAMCO (que ya ha sido fuertemente golpeada por ciberataques en el pasado) está involucrada en algunas negociaciones para la adjudicación de contratos importantes en el área del Golfo Pérsico. ¿Así que esto es sobre espionaje industrial o sabotaje? ¿O de ambos? ¿Y los objetivos están relacionados con la mera competencia comercial o están dirigidos al fracaso de las negociaciones en detrimento de una parte específica? Estas son preguntas que nadie, por ahora, puede dar una respuesta que vaya más allá de la hipótesis. Para complicar la investigación, finalmente, está el hecho de que el ataque se habría originado en la India. Sin embargo, puede tratarse simplemente de un intento de engaño por parte del grupo de hackers, una táctica adoptada con mucha frecuencia en el panorama de los ciberataques sofisticados y bien planificados.

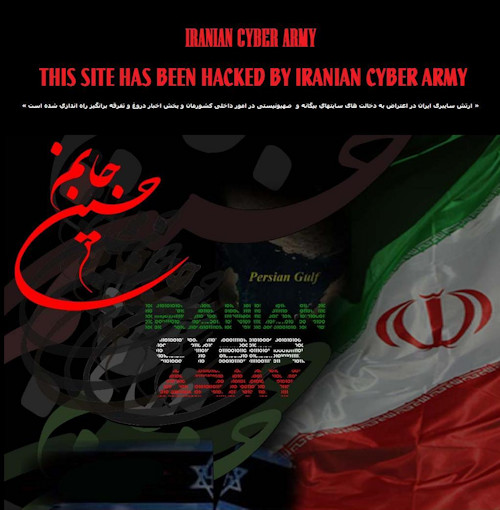

En este contexto ambiguo, los analistas creen que APT 33 está vinculado de alguna manera con Irán. Excluyendo las consideraciones generales apropiadas sobre la capacidad de atribuir la paternidad de los ataques cibernéticos y sobre la capacidad de determinar sus creadores, los analistas creen que existe evidencia sustancial de vínculos precisos entre Elfin y el Instituto Nasr, controlados por el gobierno iraní y conectados. a su vez, con el ejército cibernético iraní (otro grupo de hackers). Por otro lado, los objetivos de las campañas cibernéticas de APT 33 encajan perfectamente con ciertos aspectos de la política exterior iraní y también con el momento en que se perpetraron algunos ataques "destructivos" con ciertos momentos de tensión política entre la República Islámica y Países involucrados. Muchas otras pistas recogidas examinando i el malware empleado por el grupo apoyaría la tesis de que esta organización operaría en nombre de Irán. Por ejemplo, al examinar la nueva variante de la limpiaparabrisas se ha aislado un fragmento de código de programación que, mostrado en la pantalla, materializa un pasaje del Corán en árabe (ver imagen).

Más precisamente, según algunos, APT33 se enmarcaría dentro del ambicioso programa de desarrollo de capacidades cibernéticas tanto defensivas como ofensivas, que fue lanzado por Irán tras el conocido ataque cibernético sufrido en la central nuclear de Natanz en el 2010 (v. artículo). Probablemente fue en esa circunstancia que Irán entendió las potencialidades reales que ofrece la guerra cibernética y, sobre todo, sus efectos dramáticos en el mundo "real". Fue una lección particularmente dolorosa, pero evidentemente también constituyó un punto de inflexión. Desde entonces, en unos pocos años, Irán ha implementado sofisticadas capacidades cibernéticas que inicialmente fueron subestimadas en gran medida y, en algunos casos, también se vieron con cierta suficiencia.

Más precisamente, según algunos, APT33 se enmarcaría dentro del ambicioso programa de desarrollo de capacidades cibernéticas tanto defensivas como ofensivas, que fue lanzado por Irán tras el conocido ataque cibernético sufrido en la central nuclear de Natanz en el 2010 (v. artículo). Probablemente fue en esa circunstancia que Irán entendió las potencialidades reales que ofrece la guerra cibernética y, sobre todo, sus efectos dramáticos en el mundo "real". Fue una lección particularmente dolorosa, pero evidentemente también constituyó un punto de inflexión. Desde entonces, en unos pocos años, Irán ha implementado sofisticadas capacidades cibernéticas que inicialmente fueron subestimadas en gran medida y, en algunos casos, también se vieron con cierta suficiencia.

Vale la pena recordar una vez más la extrema opacidad del ciberespacio, una dimensión en la que hackers individuales, servicios de inteligencia, fuerzas armadas, grupos activistas políticos, incluso grupos terroristas o subversivos, así como organizaciones criminales que, gracias al delito cibernético, facturan a millones de personas. dólares cada año. Además, en muchos casos, algunos de estos temas cooperan entre sí de manera más o menos consciente, contribuyendo así a hacer la realidad cibernética extremadamente ambigua y peligrosa. Una cosa es segura, ya sea que esté o no vinculada a Irán, ya sea un grupo de piratas informáticos mercenarios o funcionarios estatales o militares, en lugar de activistas políticos, APT 33, a través del ataque del pasado diciembre, no ha Solo logró sus objetivos tácticos relacionados con la necesidad específica, pero también lanzó una advertencia precisa a todo el mundo: el Elfo es malo y es capaz de "atacar" a las infraestructuras públicas y privadas críticas, aquellas que deberían defenderse más. con eficacia. En resumen, Elfin definitivamente ha sido reconocido como uno de los grupos de hackers más peligrosos del mundo, ¡absolutamente no debe ser subestimado!

Finalmente, algunas preguntas. Esta vez parecería que la limpiaparabrisas ha operado siguiendo las instrucciones dadas manualmente, pero ¿qué pasaría si, en el futuro, actuó con plena autonomía y escapó al control del atacante? La proliferación de armas cibernéticas, de la que alguien es terco para no reconocer el peligro (tal vez porque no puede entender el valor que los datos han asumido en la era de hoy) es un tema destacado repetidamente por Difesaonline, pero lo que aún no ha sido abordado adecuadamente por las instituciones apropiadas. Además, si efectivamente APT 33 está vinculado a Irán, ¿por qué no se encuentran entre sus objetivos para ataques en huelga como los más recientes de Israel, dadas las tensiones en curso entre sus respectivos gobiernos? Esto es quizás una cuestión de disuasión, considerando que los israelíes son probablemente los más vanguardistas en este campo (v. artículo)? ¿Es por la misma razón que Elfin no "golpea con fuerza" los objetivos de Estados Unidos? Si este fuera el caso, sería la demostración de que, incluso en el ciberespacio, la mejor estrategia para defenderse es demostrar que uno es capaz de defenderse.

Probablemente, después de la hipocresía política de la fachada, sería apropiado admitir que, en el contexto de una estrategia de seguridad cibernética efectiva, la disuasión cibernética debería tener un peso al menos igual al de las medidas de defensa cibernética.

Fuentes principales:

https://www.fireeye.com/blog/threat-research/2017/09/apt33-insights-into...

https://attack.mitre.org/groups/G0064/

https://www.ts-way.com/it/weekly-threats/2018/12/28/weekly-threats-n-42-...

https://www.symantec.com/blogs/threat-intelligence/shamoon-destructive-t...

https://www.zdnet.com/article/shamoons-data-wiping-malware-believed-to-b...

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/shamoon-atta...

https://www.reuters.com/article/iran-cyber/once-kittens-in-cyber-spy-wor...

https://www.cybersecurity360.it/nuove-minacce/saipem-attacco-di-cyber-sa...

www.google.it/amp/s/www.wired.com/story/iran-hacks-nuclear-deal-shamoon -...

www.milanofinanza.it/amp/news/saipem-possibile-commessa-offshore-da-saud ...