Hoy tenemos la oportunidad de hablar sobre el robo de credenciales con uno de los principales expertos en seguridad de TI en Italia, Carlo Mauceli, Director de Tecnología en Microsoft Italia.

Ing. Mauceli, hoy en día escuchamos hablar cada vez más a menudo sobre ciberdefensa, ciberataques y ciberespacio, no siempre con pleno conocimiento de los hechos. Estamos muy contentos de tener la oportunidad de hablar con usted sobre uno de los problemas que parece estar siempre al día en el nuevo dominio, el robo de credenciales. ¿Puede decirnos, en resumen, qué es el robo de credenciales y cuál es la situación en Italia?

En un contexto en el que las amenazas cibernéticas crecen en frecuencia, impacto y sofisticación a lo largo del tiempo, el robo de credenciales representa una categoría de ataques extremadamente relevante y peligrosa, en la situación cada vez más frecuente en la que se usan las mismas credenciales para acceder diferentes sistemas por rol e importancia en la red corporativa mediante el uso de mecanismos de inicio de sesión único.

El peligro extremo radica en el hecho de que, partiendo del compromiso de un único sistema (incluso de poco valor como la estación de trabajo de un usuario final) a través de técnicas clásicas de ingeniería social o explotación de vulnerabilidades conocidas, el atacante captura las credenciales presentes. en el sistema comprometido y las reutiliza para acceder a todos los sistemas donde esas credenciales son válidas (Movimiento Lateral), robando credenciales cada vez más privilegiadas hasta obtener el control total de la infraestructura en pasos posteriores (Privilege Escalation)1,2. En la mayoría de los casos, estas actividades pasan desapercibidas por un tiempo prolongado debido a la dificultad de identificar y detectar esta clase de ataques que generalmente generan en la red actividades similares al tráfico de autenticación normal.

En una situación donde el personal de TI es numéricamente limitado y bajo presión en comparación con la cantidad de actividad requerida por el negocio, en cientos de actividades de evaluación de seguridad realizadas en compañías italianas en los últimos meses de 18 hemos observado prácticas administrativas que van exactamente en la dirección opuesto a lo que sería necesario lograr, lo que lleva a un escenario en el que todas las empresas analizadas demostraron estar significativamente expuestas al riesgo de robo de credenciales.

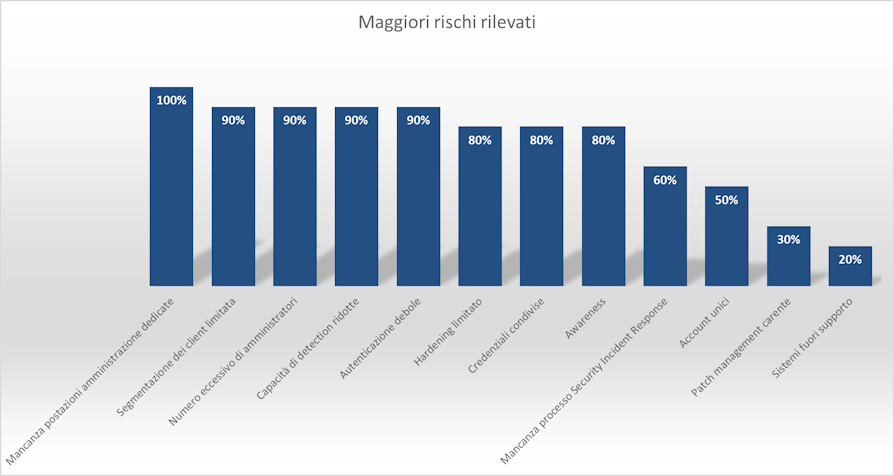

El siguiente cuadro muestra cualitativamente el porcentaje de empresas expuestas a los diversos factores de riesgo.

(Exposición al riesgo de robo de credenciales de empresas italianas - Fuente: Microsoft Security Assessments 2014-2015)

La falta de puestos administrativos dedicados: el uso de Privileged Admin Workstations es casi nulo, el modelo predominante es el que usa sistemas de puente, que no reduce el riesgo de robo de credenciales.

Segmentación de cliente limitada: las posibilidades de movimiento lateral rara vez se ven limitadas por la segmentación de la red del cliente.

Cantidad excesiva de administradores: el número de usuarios administrativos a menudo es demasiado grande (decenas y en algunos casos cientos) en comparación con las necesidades reales, lo que aumenta drásticamente el área de ataque expuesta al riesgo del robo de credenciales privilegiadas.

Capacidad de detección reducida: la mayoría de las empresas utilizan herramientas de auditoría y recopilación de registros para objetivos que solo cumplen con las regulaciones del Garante. Es raro encontrar compañías que realicen un análisis de correlación proactiva y de eventos con el objetivo de identificar intentos de compromiso.

Débil autenticación: una debilidad notable está representada por el uso de protocolos de autenticación débiles, combinado con el uso muy limitado de autenticación de dos factores, a veces incluso para accesos remotos.

Endurecimiento limitado: el número de vulnerabilidades derivadas de una configuración incorrecta de los sistemas es muy alto, a pesar de la presencia de líneas de base públicas de configuración segura validadas por fuentes autorizadas (NIST, CIS).

Credenciales compartidas: Los sistemas del cliente tienen credenciales administrativas, definidas durante la instalación inicial del sistema, idénticas para todos los clientes: el compromiso de un único cliente se expone al compromiso de todos aquellos en los que se define la credencial.

Awareness: el nivel de conocimiento y sensibilidad con respecto a esta clase de ataques va en aumento, pero falta la conciencia de las medidas más efectivas para la prevención y detección, también porque una visión de seguridad está muy centrada en las defensas de perímetro y red cuando, en realidad que observamos a diario que el concepto de perímetro se ha vuelto inestable: la identidad se ha convertido en el nuevo "perímetro".

Falta de un proceso de respuesta a incidentes de seguridad: el proceso de gestión de incidentes de seguridad a menudo está completamente ausente o limitado a la restauración del servicio, mientras que falta la definición de los procesos de comunicación de un equipo dedicado, así como el análisis del impacto potencial del incidente.

Cuentas únicasNo es raro encontrarse con administradores que, con los mismos usuarios, administran los sistemas, acceden a Internet, leen el correo, es decir, también realizan las actividades que son comunes a los usuarios estándar y que exponen sus credenciales al riesgo de un compromiso. En tal escenario, es suficiente acceder a un sitio web comprometido o abrir un archivo adjunto de correo electrónico incorrecto para poner en riesgo toda la infraestructura de la empresa.

Falta gestión de parches: las actualizaciones de los componentes de la aplicación, a menudo imposibilitadas por las restricciones de compatibilidad con las aplicaciones de la línea de negocio, así como la actualización de los sistemas del servidor, no son muy frecuentes.

Fuera de los sistemas de soporte: en muchas situaciones, la presencia de sistemas obsoletos sigue siendo numerosausted, no más actualizable, y cuyas características de hardware bloquean la posibilidad de cambiar a un sistema operativo más moderno y seguro.

De acuerdo con lo que nos dice el cuadro, la situación no parece ser la mejor. Me imagino que después de las actividades de evaluación, las empresas tomaron las medidas adecuadas. Pero, en este sentido, ¿cuáles son las actividades más efectivas para reducir el riesgo de robo de credenciales? ¿Cómo es posible limitar el impacto de este tipo de accidente?

Existe un principio que, si se respeta dentro de los procesos administrativos, ayuda a minimizar este tipo de riesgo: "evite exponer las credenciales privilegiadas a sistemas menos privilegiados y potencialmente comprometidos".

En general, sería útil pensar en una infraestructura dividida en varios niveles (nivel) de privilegio, donde el nivel más alto reside en los usuarios o sistemas más críticos que contienen información crítica para el negocio y en el nivel más bajo los usuarios y los sistemas menos privilegiados . En este modelo, un usuario con más privilegios (nivel 0) nunca debe usarse para conectarse a sistemas de un nivel inferior (1 o 2). Si la misma persona física tiene la necesidad de administrar sistemas de diferentes niveles, debe estar equipada con múltiples usuarios, cada uno específico para el nivel que se administrará.

En general, sería útil pensar en una infraestructura dividida en varios niveles (nivel) de privilegio, donde el nivel más alto reside en los usuarios o sistemas más críticos que contienen información crítica para el negocio y en el nivel más bajo los usuarios y los sistemas menos privilegiados . En este modelo, un usuario con más privilegios (nivel 0) nunca debe usarse para conectarse a sistemas de un nivel inferior (1 o 2). Si la misma persona física tiene la necesidad de administrar sistemas de diferentes niveles, debe estar equipada con múltiples usuarios, cada uno específico para el nivel que se administrará.

Una consecuencia del principio anterior es que un usuario privilegiado debe evitar realizar actividades de riesgo (como acceder a Internet o leer correos electrónicos) desde la misma ubicación que utiliza para realizar las actividades de administración, ya que al hacerlo se expone al sistema de administración al riesgo de compromiso y el posible robo de credenciales privilegiadas.

Por lo tanto, la administración se lleva a cabo desde una máquina segura y posiblemente dedicada (Privileged Admin Workstation - PAW), y cualquier actividad de riesgo se lleva a cabo en un sistema secundario donde solo se exponen las credenciales no privilegiadas.3.

Un segundo principio importante es evitar que los sistemas con menos privilegios tengan la capacidad de realizar cambios en sistemas con más privilegios. Por ejemplo, si hay un servidor de nivel 0 (privilegio máximo), en el que se ejecutan servicios relacionados con un sistema de monitoreo de nivel 1, que puede realizar actividades de administración en el servidor, de hecho estoy reduciendo el nivel de seguridad del servidor de 0 a 1. Si hay clientes que ejecutan servicios que usan credenciales de nivel 0, el nivel de seguridad de toda mi infraestructura se reduce a la seguridad del sistema más inseguro en el que estoy Se exponen las credenciales de nivel 0. Por lo tanto, es esencial identificar los puntos donde se exponen las credenciales privilegiadas y segmentar lógicamente los sistemas entre sí en función del nivel de privilegio de las credenciales utilizadas en ellos.

Al implementar una arquitectura más robusta como se describió anteriormente, también se deben considerar las siguientes herramientas y mejores prácticas:

- herramientas que le permiten definir contraseñas aleatorias para usuarios incorporados y de servicio (PIM)4;

- Funcionalidad de administración Just-In-Time para limitar la validez de las credenciales de administración a lo largo del tiempo5;

- herramientas y protocolos de administración remota que no exponen credenciales en el sistema administrado;

- segmento de la red y para restringir el acceso entre diferentes sistemas de criticidad, limitando así la posibilidad de movimiento lateral;

- actualización periódica de los componentes y aplicaciones del sistema operativo, especialmente los más expuestos a los ataques;

- minimizando la cantidad de administradores del sistema y asignando privilegios mínimos para realizar tareas administrativas;

- el perfil correcto de las aplicaciones "heredadas" para definir una hoja de ruta evolutiva que elimine las limitaciones en los sistemas de hardware y software;

- el uso de las características presentes en las versiones más recientes del sistema operativo (como el aislamiento de credenciales en un entorno virtual subyacente al sistema operativo, la verificación de la integridad del código, la protección de las máquinas virtuales de su Host) para reducir el riesgo robo de credenciales y ejecución de código hostil;

- el uso de herramientas de detección para reconocer el robo de credenciales6;

- el uso de autenticación multifactor7: sin embargo, es bueno observar cómo esta medida tiene una efectividad limitada con respecto a la protección contra el robo de credenciales si no va acompañada de medidas anteriores y no debe verse como la única solución que se debe adoptar.

Todo esto nos ayuda a evitar el robo de credenciales, pero quien no ha aplicado las mejores prácticas indicadas por usted ya podría estar en problemas, tal vez sujeto a un APT sofisticado. En tal caso, la empresa debería poder entender si está bajo ataque. Me pregunto si es posible entender si las credenciales de usuarios privilegiados están siendo robadas.

El robo de credenciales es un tipo de ataque difícil de identificar porque, en diferentes fases del ataque, se utilizan herramientas legítimas y métodos de acceso que son equivalentes al proceso normal de autenticación, lo que hace que la fase de Detección del ataque sea extremadamente compleja. en sí.

En principio se puede afirmar que la detección de estos ataques requiere el análisis de los comportamientos seguidos durante las actividades de autenticación y cualquier comportamiento anormal, como, por ejemplo, si una credencial privilegiada se utiliza desde el sistema del usuario final para hacer la administración remota de un servidor sensible.

Por lo tanto, además del análisis tradicional de eventos de seguridad, es necesario combinar la definición de una línea base de comportamiento normal y la detección de cualquier desviación mediante la identificación de "puntos de control" particulares, que pueden identificarse mediante la siguiente estrategia :

- Identificar y priorizar los activos más valiosos

- Piensa como el oponente

- ¿A qué sistemas quiero llegar?

- ¿Quién tiene acceso administrativo a esos sistemas?

- ¿A través del compromiso de qué sistemas puedo capturar esas credenciales?

- Identificar el comportamiento normal en estos activos

- Profundizar las desviaciones del comportamiento normal:

- Donde se usó una credencial

- Cuando ha sido usado

- Creación de un nuevo usuario

- Ejecución de software inesperado

- Uso de diferentes usuarios con privilegios desde la misma ubicación, en un corto período de tiempo, a partir de la misma sesión

Cuanto mayor sea el detalle de la estrategia definida, menor será la complejidad de la detección: los eventos de auditoría trazados por el sistema operativo8 por lo tanto, se pueden utilizar de manera efectiva para identificar la presencia de un actor malintencionado que realiza actividades de robo de credenciales, monitoreando específicamente los eventos descritos anteriormente, también reutilizando herramientas ya presentes en la empresa, como SIEM (plataforma de gestión de incidentes y eventos de seguridad) y Recopilador de registros.

Es evidente que, aumentando la complejidad del entorno, un análisis de este tipo requiere herramientas de automatización adecuadas, fáciles de usar, lo menos susceptibles posible a falsos positivos, y que sean capaces de resaltar comportamientos anómalos mediante agregación de datos relacionados con el comportamiento normal y, mediante el aprendizaje automático y las actividades de análisis, la identificación de desviaciones de la normalidad. Se han creado soluciones en esta área, clasificadas como User and Entity Behavior Analytics (UEBA)9, que tiene como objetivo:

- Minimice el tiempo requerido para analizar eventos de seguridad

- Reduzca el volumen de alerta y otorgue a las alertas restantes la prioridad correcta

- Identificar actores maliciosos

Estos objetivos se logran a través de:

- Monitoreo de usuarios y otras entidades usando varias fuentes de datos

- Perfilado e identificación de anomalías con técnicas de aprendizaje automático

- Evaluación de las actividades de los servicios públicos y otras entidades para identificar ataques avanzados

Es comprensible que la introducción de herramientas de este tipo aumente las capacidades de detección de las empresas al reducir significativamente el tiempo entre el compromiso del primer sistema y la detección del ataque por parte de la compañía; tiempo que, en la actualidad, según lo informado en varios estudios independientes, es del orden de 250 días y, en varios casos, es del orden de años.

La idea de usar Inteligencia Artificial para ayudar al hombre, al analista o al experto en seguridad en aquellas actividades que consumen más tiempo es interesante, incluso si, en mi opinión, esto implica que el analista o El experto en seguridad debe estar más preparado que antes y esto no siempre sucede. ¿Qué piensas acerca de la posibilidad de utilizar la nube como una herramienta de mitigación de riesgos?

Precisa la necesidad de mantener en el lugar10 Aplicaciones diferentes, para todos aquellos servicios que hoy representan una "mercancía" (SaaS11), es posible explotar la nube como un factor atenuante asignando a un tercero (proveedor de servicios) la responsabilidad de la gestión del servicio y, en consecuencia, la seguridad.

Según los resultados de las evaluaciones llevadas a cabo en la escena italiana, está claro que las medidas de seguridad adoptadas en la nube pueden mejorar el nivel medio de seguridad de la mayoría de las empresas italianas. En comparación con el robo de credenciales, la funcionalidad de Autenticación multifactor, la detección de ataques y la correlación de eventos a través de técnicas de Machine Learning, así como, en el caso de SaaS, la posibilidad de delegar la tarea al proveedor puede ser útil. actualización de sistemas. De hecho, esta actividad es la más pesada y requiere atención constante y un conocimiento que los administradores de redes locales no siempre poseen. En general, esto también es la base de la centralización de los servicios en los centros de datos centrales de las grandes organizaciones, que de esta manera emplea el personal más experto para todos.

En general, la necesidad de que los proveedores de servicios garanticen altos estándares de seguridad que cumplan con una variedad de estándares y regulaciones garantiza que el nivel mínimo de seguridad proporcionado por los servicios de la nube sea mucho más alto que el promedio detectable en diferentes infraestructuras de TI. de nuestro país En última instancia, la nube puede ser un arma adicional en el arsenal del oficial de seguridad para mitigar ciertas amenazas que no se abordan o no se pueden resolver en el lugar, incluso por razones de costo.

Ingeniero Mauceli, si tuviéramos que resumir en pocas palabras las indicaciones que nos dio, a favor de un CIO o un CISO de una gran organización, ¿qué diría usted?

En resumen, la prevención y mitigación del robo de credenciales privilegiadas debe figurar entre las prioridades del Oficial de Seguridad y el CIO.

Se deben tomar medidas para evitar el compromiso de un sistema de la empresa de valor limitado que se traduzca en el riesgo de un compromiso completo de la infraestructura de la empresa.

La publicación de estudios detallados sobre cómo atacar y directrices sobre las medidas de prevención más eficaces, la revisión de la arquitectura y la introducción de nuevas tecnologías para mitigar el riesgo y la disponibilidad de soluciones destinadas a mejorar la detección de ataques. Estos son factores que hacen que la implementación de una estrategia efectiva de mitigación de riesgos sea posible de inmediato, lo que significa que el personal del sector debe mantenerse actualizado y que las inversiones deben adaptarse al nivel de seguridad que se desea alcanzar.

* La entrevista se basa en los datos disponibles en el Informe Clusit, además de Carlo Mauceli, los autores son Andrea Piazza y Luca Bechelli.

Carlo Mauceli es Director de Tecnología - Microsoft Italia

Email:carlomau@microsoft.com

Twitter: @carlo_mauceli

(Fotos e imágenes: Mauceli / web)

Note:

1 Mitigación del robo de credenciales y otros robos de credenciales v1 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...(pth)%20attacks%20and%20other%20credential%20theft%20techniques_english.pdf

2 Mitigación del robo de credenciales y otros robos de credenciales v2 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...

5 http://aka.ms/PAM; http://aka.ms/azurepim; http://aka.ms/jea

8 http://www.nsa.gov/ia/_files/app/Spotting_the_Adversary_with_Windows_Eve...

9 http://www.gartner.com/technology/reprints.do?id=1-2NVC37H&ct=150928&st=sb

10 Para software local, nos referimos a la instalación y administración de software en máquinas dentro de la organización.

11 El acrónimo SaaS significa Software como Servicio.