Hablando de anonimato en la red y navegando por la web oscura A menudo se hace referencia a Tor. En la imaginación común, Tor es visto como un método de comunicación por Internet para permitir el anonimato en línea y como una herramienta para acceder a la "red oscura". Por tanto, es necesario aclarar algunos de los mitos.

La primera diferencia sustancial se refiere al hecho de que el navegando por la web oscura es profundamente diferente de la navegando en incógnito, también llamada "navegación privada", que se ofrece como una opción en todos los navegadores. Esta diferencia debe enfatizarse porque, con demasiada frecuencia, es objeto de algunas creencias falsas: La navegación de incógnito simplemente tiene la ventaja de no guardar el historial de navegación, las cookies, los datos del sitio y la información ingresada en los módulos del sitio, pero está muy lejos de garantizar el anonimato real al internauta..

El proveedor de servicios de Internet rastrea todas las actividades en cada caso, conoce la dirección IP y puede identificar la ubicación del usuario de Internet.

Además, la navegación de incógnito no nos permite de ningún modo acceder al Web Obscura que representa un mundo aparte de la Web que todos navegamos.

Red profunda e Web Obscura son dos mundos diferentes

Web Obscura e Red profunda son dos mundos muy diferentes y, en cierto sentido, no se comunican entre sí. De hecho, es bueno subrayar que todos navegamos habitualmente en el Red profunda que, por definición, indica el conjunto de páginas de la web que no están indexadas por buscadores habituales como Google, Bing, etc. Incluye nuevos sitios, páginas web de contenido dinámico, software web, sitios privados corporativos, redes peer-to-peer.

Lo contrario de la Red profunda se llama Superficie web que se compone, en cambio, de páginas indexadas por motores de búsqueda. Por lo tanto, DeepDive e Superficie web son las dos caras de una misma moneda con la diferencia de que la primera no está indexada y, por tanto, solo podemos llegar a ella si conocemos la URL. Consideremos Red profunda la página de nuestro perfil de Facebook, así como la página web de nuestro buzón de Hotmail y los sitios web de Proveedor de servicios en la nube donde se almacenan nuestros archivos, así como las muchas páginas corporativas, gubernamentales y financieras para uso interno únicamente, presentes en la web, pero no indexadas. La imagen, donde la web se representa como un iceberg, ilustra de manera eficaz los conceptos expresados.

Il Web Obscura en cambio, es una fracción muy pequeña de la web. Es un mundo separado e inaccesible que se basa en Darknet que son redes cerradas para acceder que requieren configuraciones especiales. Los principales Darknet son:

- Freenet, poco utilizado;

- I2P;

- Tor, The Onion Router, que ahora se ha convertido en la más famosa y utilizada de estas redes.

Es importante señalar que navegar por la Web Obscura no tiene nada que ver con el navegando en incógnito de navegadores. Los navegadores tradicionales, de hecho, no nos permiten acceder a la Web Obscura. Para entrar a Web Obscura necesitamos herramientas adecuadas. El navegador más conocido y utilizado es "Tor" que intentamos describir para conocerlo mejor y disipar un falso mito: navegar por el Web Obscura no es ilegal, a menos que se utilice para acciones ilegales.

Puerta

La Torre de la Red Oscura existe desde 1998 cuando la Marina de los Estados Unidos lo fabricó utilizando la tecnología de "enrutamiento de cebolla" desarrollada para garantizar el anonimato. En 2006 se hizo público y en el mismo año nació Tor Project Inc., una organización sin fines de lucro con sede en EE. UU. Es una infraestructura hardware dedicado y compuesto por servidor que lo albergan. Hoy Tor está dirigido por Bruce Schneier, un criptógrafo y tecnólogo de seguridad de renombre mundial cuyo blog, dedicado a los temas de seguridad cibernética, se encuentra entre los más conocidos y populares del mundo. Las organizaciones que constituyen Tor Project son, entre otros, el Departamento de Estado de EE. UU. Oficina de Democracia, la Derechos humanos y Trabajo. Por lo tanto, diría que es obvio cómo Tor Project no es una asociación clandestina o una asociación destinada al ciberdelito. Lejos de eso, como, sin embargo, se puede leer en el sitio: “Defiéndase del rastreo y la vigilancia. Eludir la censura ".

Por estas razones, Tor es una red de comunicación utilizada principalmente por periodistas, activistas políticos y denunciantes países menos democráticos donde es necesario eludir la censura y la vigilancia para expresar la opinión. El hecho de que también sea utilizado por los "malos" no afecta su valor. Es, sin duda, la red Darknet más popular y conocido y es utilizado en todo el mundo por más de 750.000 usuarios de Internet todos los días.

Infraestructura Tor

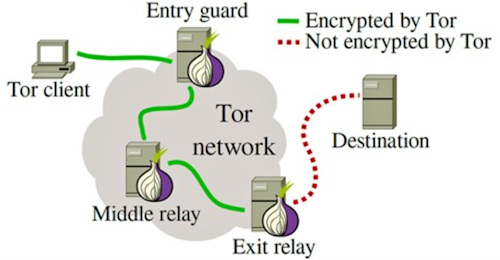

La red Tor consta de varios miles servidor esparcidos por todo el mundo. En concreto, estamos hablando de una cifra que se sitúa entre 6.000 y 8.000 "relés" y casi 3.000 "puentes", casi todos gestionados por voluntarios. Los datos de navegación no fluyen directamente del cliente al servidor pero el tránsito pasa por i relé Tor operando desde enrutador, creando así un circuito virtual cifrado en capas, exactamente como una "cebolla", de ahí el nombre Cebolla.

Por esta razón, las URL de la red Tor tienen el TLD, Dominio de nivel superior, que no es el clásico .com o .it sino .onion. Cuando comienzas a navegar abriendo el navegador Tor, se eligen tres nodos al azar para formar una cadena de navegación.

En cada paso, la comunicación se cifra y esto sucede para cada nodo. Además, el hecho de que cada nodo de la red solo conozca el anterior y el siguiente dificulta el rastreo del cliente inicial. Hay tres tipos de relé en el sistema de navegación Tor:

- guardia / relé intermedio;

- relé de salida;

- puente.

Como dijimos, por razones de seguridad, el tráfico de Tor pasa por al menos tres relé antes de llegar a su destino. El primero es el relé de guardia, el segundo es un relevo medio que recibe el tráfico y finalmente lo pasa a larelé de salida.

I relé intermedio, guardia y medio, solo son visibles dentro de la red Tor y, a diferencia del relé de salida, no hacen que el propietario del relé como la fuente del tráfico. Esto significa que un relé intermedio es generalmente seguro. También podemos tenerlo en el servidor de nuestro hogar, convirtiéndose así en un nodo de la infraestructura Tor. La relé exit es el último nodo por el que pasa el tráfico de Tor antes de llegar a su destino.

Los servicios a los que se conectan los clientes de Tor, como el sitio web, el servicio de chat, el proveedor de correo electrónico, etc. verán la dirección IP del relé de salida en lugar de la dirección IP real del usuario de Tor. Esto significa que es la dirección IP del relé de salida la que se interpreta como la fuente del tráfico..

La topografía de la red Tor se completa con i puente. Es importante saber que la estructura de la red Tor proporciona que las direcciones IP de la relé Tor son públicos. Por lo tanto, si un gobierno o un ISP quisieran bloquear redes, podrían hacerlo fácilmente mediante la lista negra de las direcciones IP de estos nodos Tor públicos. Por esta razón hay yo puente que, al ser nodos que no figuran en la lista pública como parte de la red Tor, dificultan que los gobiernos y los ISP bloqueen toda la red. LA puente son herramientas esenciales para eludir la censura en países que bloquean regularmente las direcciones IP de todos relé Tor cotizó públicamente, como China, Turquía e Irán.

De hecho, se utilizan en lugar del nodo de entrada, normalmente denominado servidor de un país determinado, para evitar que el ISP sepa que estás usando Tor.

Para usar Tor a través de i puente es necesario conocer de antemano la dirección de al menos un puente. Proyecto tor distribuye las direcciones IP del puente por diversos medios, incluido el sitio web y el correo electrónico.

Es claro que, de esta forma, es posible que un adversario también obtenga esta información y es por ello que, más allá de las medidas de protección empleadas por Tor Project, lo mejor es encontrar en otro país una persona de confianza o una organización que mantenga, para quienes lo soliciten, un puente nublado "privado". En este caso, privado significa que el puente está configurado con la opción Descriptor de servidor de publicación 0. Sin esta opción, el Tor Project sabrá de la existencia del puente y podría distribuir su dirección a otras personas que, de esta manera, se arriesgarían a terminar en manos de un oponente.

Puede configurar el uso de puente desde la configuración de red del navegador Tor.

Cuando aparezca la ventana de bienvenida, haga clic en el "+" y en el cuadro de diálogo, en "Configuración adicional", elija "Configuración de red" y luego seleccione la opción "Configurar un puente Tor o un proxy local".

Cuando aparezca la ventana de bienvenida, haga clic en el "+" y en el cuadro de diálogo, en "Configuración adicional", elija "Configuración de red" y luego seleccione la opción "Configurar un puente Tor o un proxy local".

I puente son menos estables y tienden a funcionar más bajo que otros nodos de entrada.

La red Tor se basa en voluntarios que ofrecen sus servidores y ancho de banda. Cualquiera, por tanto, puede hacer que su propia computadora esté disponible para crear un relé de la red Tor. La red Tor actual tiene poca potencia por la cantidad de personas que la usan, lo que significa que Tor necesita más voluntarios para aumentar la cantidad de retransmisiones. Gestionar un relé Tor, como se explica en la página dedicada del sitio Tor Project, puedes ayudar a mejorar la red Tor haciéndola:

- más rápido y, en consecuencia, más utilizable;

- más robusto contra los ataques;

- más estable en caso de cortes;

- más seguro para sus usuarios porque espiar varios relés es más difícil que espiar unos pocos.

Hay un último aspecto a considerar, que además es peculiar y que representa un problema nada despreciable: la seguridad se da a expensas de la velocidad. La "vuelta al mundo" que tendrá que hacer el flujo de datos, como hemos explicado, hará que la navegación sea más lenta. Así que no piense en usar Tor para transmitir, compartir archivos o para actividades que requieran grandes flujos de datos.

¿Qué tan seguro y anónimo es Tor?

En teoría debería ser seguro y garantizar el anonimato de quienes lo utilicen. En la práctica existen dudas, incluso fundadas, sobre su seguridad real. En el mismo sitio del Proyecto Tor, en la página de soporte, a la pregunta: “¿Soy completamente anónimo si uso Tor?”, Se da la siguiente respuesta: “En general, es imposible tener un anonimato total, incluso con Tor. Aunque hay algunas prácticas que debes implementar para aumentar tu anonimato, mientras usas Tor, pero también sin conexión. Tor no protege todo el tráfico de Internet de su computadora cuando lo usa. Tor solo protege las aplicaciones que están configuradas correctamente, para que puedan pasar su tráfico a través de Tor ”.

Dicho esto, aunque Tor es anónimo en teoría, en la práctica los "nodos de salida", donde el tráfico sale del protocolo seguro "cebolla" y se descifra, pueden ser establecidos por cualquier persona, incluidas las agencias gubernamentales. Cualquiera que gestione un nodo de salida puede leer el tráfico que lo atraviesa.

Y de hecho, por desgracia, durante más de 16 meses, hemos visto la adición de servidor a la red Tor para interceptar el tráfico y realizar ataques en Eliminación de SSL a los usuarios que acceden a sitios donde se operan criptomonedas.

Los ataques, que comenzaron en enero de 2020, consistieron en agregar servidor a la red Tor y marcarlos como "relés de salida", que, como se explicó anteriormente, son i servidor a través del cual el tráfico sale de la red Tor y vuelve a entrar en la Internet pública después de ser anonimizado.

estos servidor sirvieron para identificar el tráfico a sitios web de criptomonedas y realizar una Eliminación de SSL, que es un tipo de ataque destinado a degradar el tráfico de una conexión HTTPS cifrada a HTTP de texto sin formato.

La hipótesis más probable es que el atacante degradó el tráfico a HTTP para reemplazar las direcciones IP del servidor de criptomonedas con las suyas propias y, por lo tanto, secuestrar transacciones para beneficio personal.

Los ataques no son nuevos y han sido documentado y expuesto por primera vez el año pasado, en agosto, por un investigador de seguridad y operador de nodo Tor conocido como nusenu.

En ese momento, el investigador dijo que el atacante había logrado inundar la red Tor con relés de salida Tor maliciosos en tres ocasiones, llevando el pico de su infraestructura de ataque a aproximadamente el 23% de la capacidad de salida de toda la red Tor antes de ser cerrada. desde Tor equipo.

Pero en uno nueva investigación publicado recientemente y compartido con The Record, Nusenu dijo que aunque sus operaciones fueron expuestas públicamente, las amenazas continuaron y aún continúan.

Según Nusenu, los ataques alcanzaron y superaron una cuarta parte de la capacidad de producción total de la red Tor en dos ocasiones a principios de 2021, alcanzando un máximo del 27% en febrero de 2021.

Se detectó la segunda ola de ataques, al igual que la primera, y los relés de salida de Tor maliciosos se eliminaron de la red Tor, pero no antes de que la infraestructura de ataque estuviera activa e interceptando el tráfico de Tor durante semanas o meses.

La razón principal por la que los ataques funcionaron durante más de un año fue porque el actor malicioso agregó relés de salida maliciosos "en pequeñas dosis", logrando así esconderse dentro de la red y construir la infraestructura maliciosa con el tiempo.

Sin embargo, el último ataque se detectó rápidamente debido al hecho de que la capacidad de salida de la red Tor había pasado de aproximadamente 1.500 relés de salida por día a más de 2.500, un valor que nadie podía ignorar.

Aunque se han eliminado más de 1.000 servidor, Nusenu también dijo que a partir del 5 de mayo de 2021, el atacante aún controla entre el 4% y el 6% de toda la capacidad de salida de la red Tor, con ataques de Eliminación de SSL Todavía en progreso.

En agosto de 2020, el Tor Project ha emitido una serie de recomendaciones sobre cómo las operaciones del sitio web y los usuarios del navegador Tor pueden protegerse de este tipo de ataque. Se recomienda a los usuarios que utilizan el navegador Tor para acceder a criptomonedas u otros sitios financieros que sigan los consejos proporcionados en el sitio.

Está claro que no hay infraestructura que no pueda ser atacada y que los ataques están dirigidos, cada vez más, a golpear áreas de creciente interés como, como se informa en el artículo, el mercado de las criptomonedas.

En resumen, nadie puede considerarse seguro. Ni siquiera con el navegando en incógnito.