El enfoque se acerca Black Friday, un evento comercial de origen americano pero que, debido a la globalización, representa también para nosotros un momento prenavideño muy esperado.

También se acerca la Navidad, que además de significados mucho más elevados tiene una importante caracterización de empuje comercial.

Estos dos eventos implican una propensión psicológica a gastar, a regalar, a comprar. Esta propensión se combina con la enorme popularidad obtenida en los últimos años por los servicios de comercio electrónico y la logística del consumidor, amplificada por la reciente emergencia que ha disminuido aún más la movilidad a tiendas tradicionales a favor de las experiencias de compra online.

Este tormenta perfecta representa una situación en la que el umbral de alerta hacia las estafas se encuentra en niveles muy altos, lo que requiere que los consumidores refinen su conciencia de los riesgos para evitar consecuencias desagradables.

De hecho, el mundo de los ciberdelincuentes tiene muy claro estas tendencias, así como la necesidad de encontrar continuamente canales efectivos para socavar la seguridad de este cadena de valor a tu favor.

Una de las técnicas más utilizadas es apuntar al usuario a través de ingeniería social transmitido directamente al teléfono móvil.

Estos mensajes a menudo contienen enlaces maliciosos, diseñados adecuadamente para robar credenciales importantes para actuar en nombre y en representación de la víctima. O enlaces a sitios que contienen el malware capaz de instalarse sin despertar sospechas en teléfonos inteligentes, tabletas u otros dispositivos que la víctima utilice para visitar estos sitios.

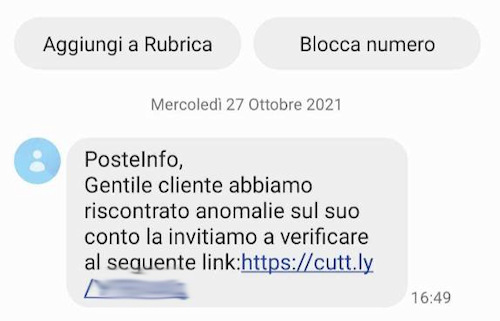

Esta técnica se llama Smishing, un neologismo acuñado recientemente que combina el acrónimo SM - per Mensaje corto, es decir, mensaje corto, con la palabra Phishing - que indica un ataque que utiliza una serie de métodos para atraer a los usuarios desprevenidos y convencerlos de que tomen acciones maliciosas.

Lo Smishing tiene algunas características distintivas, que intentaré ilustrar para aumentar la resiliencia a este tipo de ataque en quienes reciben el mensaje - conocido según un informe reciente1 sólo por una fracción de la población estadounidense entre el 22% y el 34% dependiendo de la edad.

Una de las principales dificultades es precisamente determinar la autenticidad de un mensaje de texto, muchas veces procedente de remitentes desconocidos o números de teléfono no codificados en la libreta de direcciones.

Otro factor de riesgo es que estamos acostumbrados a ver y utilizar los llamados mensajes de texto. URL corto, es decir, enlaces a sitios estructurados para consumir algunos caracteres, por ejemplo bit.ly o cutt.ly, seguidos de una breve secuencia de caracteres.

Cuando se utilizan estas direcciones, se conectan a sistemas intermedios que redirigen a su destino final, lo que permite a los atacantes enmascarar eficazmente los destinos maliciosos con un sistema utilizado para muchas direcciones válidas y legítimas.

Según Gartner2, Varias investigaciones muestran que la tasa de apertura de SMS ronda el 98%, en comparación con un triste 20% que caracteriza al correo electrónico..

También de acuerdo con el citado informe, los ataques de Smishing aumentó en un 328% en 2020!

¿Cómo defenderse entonces?

Una contramedida muy importante es concienciarnos del riesgo y la alerta en cada uno de nosotros: si llega un mensaje de que hay un paquete entregado o esperando en Correos con un enlace para más información y seguro que no nos quedaremos esperando nada. , ignoramos el mensaje.

Los sitios a los que estos enlaces redireccionan a menudo son clones de originali diseñado con gran precisión, incluso en la capacidad de realizar una sólida autenticación multifactor.

El atacante de hecho conoce el número de tu teléfono móvil porque es la información que le permitió enviarte el primer mensaje de Smishing.

Luego, ingresar sus credenciales le hará creer que el proceso de autenticación requiere un paso adicional para ingresar el código que recibirá, casualmente, directamente en el teléfono móvil.

Mientras tanto, habrá proporcionado diligentemente a los delincuentes un nombre de usuario y una contraseña válidos para Amazon, Paypal, Poste y otros servicios.

A veces, estos mensajes son extremadamente creíbles, tienen como objetivo inculcar en el destinatario un sentido de urgencia utilizando un idioma específico. Por ejemplo: "si no recibimos una respuesta dentro de las 24 horas, devolveremos el paquete al remitente" o "en ausencia de una verificación dentro de las 2 horas bloquearemos la cuenta".

Para dar una perspectiva más amplia de cuánto está creciendo esta metodología de ataque, podemos examinar el informe de 2020 del departamento de Internet Crime Complaint Center (IC3).3 por el FBI estadounidense: en 2020 el número de víctimas de estas técnicas de ataque, que incluyen suplantación de identidad, Smishing, vishing e pharming - eran 240.000; a modo de comparación, víctimas de ataques de virus o el malware ¡en el mismo año había 1.400!

Las cuatro técnicas mencionadas involucran el ataque utilizando ingeniería social para persuadir a la víctima de que realice acciones. Se diferencian en el medio de transmisión porque suplantación de identidad usar el correo electrónico, Smishing mensajes cortos a través de SMS, ver la llamada de voz, pharming los sitios web a los que se dirige a la víctima.

Así que prestemos mucha atención, especialmente en este período, un no aceptes mensajes de texto de extraños. Si confundimos por error uno real con uno falso y la persona realmente necesita contactarnos, volverá a intentarlo o nos llamará (ya que tiene el número).

En su lugar, proceda con un clic La imprudencia podría ser la causa de las finanzas, los datos y la tranquilidad que la temporada navideña debería ser un presagio.

1 Estado del phish 2020: https://www.proofpoint.com/sites/default/files/gtd-pfpt-us-tr-state-of-the-phish-2020.pdf

2 https://www.gartner.com/en/digital-markets/insights/the-future-of-sales-follow-ups-text-messages

3 Enlace para obtener más información: https://www.ic3.gov/Media/PDF/AnnualReport/2020_IC3Report.pdf