Verkada, Tritón, Oleoducto colonial... no son palabras misteriosas de un juego de preguntas, sino simplemente el espejo de la realidad a la que nos enfrentamos en la que tanto la frontera entre lo digital y lo real como la protección frente a las amenazas de personas malintencionadas son cada vez más difusas.

Los escenarios de ataques digitales a dispositivos industriales, también llamados OT o IoT, son cada vez más comunes; con un impacto importante en nuestra privacidad, en nuestros negocios o peor aún en la vida de cada uno de nosotros si hablamos de infraestructuras críticas como oleoductos, hospitales, etc.

Verkada - Marzo 2021 - "Un grupo de piratas informáticos afirma haber violado una gran cantidad de datos de cámaras de seguridad recopilados por la empresa Verkada Inc. de Silicon Valley, obteniendo acceso a transmisiones en vivo de 150.000 cámaras de vigilancia dentro de hospitales, empresas, departamentos de policía, prisiones y escuelas".

Tritón - 2017 y 2019 - "Los piratas informáticos utilizan el malware Triton para bloquear plantas y sistemas industriales. El malware está diseñado para atacar sistemas industriales e infraestructuras críticas".

Oleoducto colonial - Junio 2021 - “El ataque que bloqueó el gasoducto más grande de los Estados Unidos y provocó escasez en la costa este fue el resultado de una sola contraseña comprometida. Los piratas informáticos ingresaron a las redes de Colonial Pipeline Co. a través de una cuenta de red privada virtual, lo que permitió a los empleados acceder de forma remota a la red informática de la empresa. La cuenta ya no estaba en uso al momento del ataque, pero aún podría usarse para acceder a la red de Colonial”.

En este contexto, vemos con gran esperanza que conceptos como “Zero Trust”, “Operational Continuity”, “Industrial Device Protection”, etc. se establecen cada vez más en el mundo de las TI y la Ciberseguridad. Sin embargo, explicar a las empresas cómo proteger los dispositivos industriales, que suelen tener una media de 30/40 años de servicio, en un edificio aislado física y digitalmente, no siempre es fácil..

Este artículo intenta abrir una mirada a este escenario y ayudar a comprender cómo las lógicas de protección de los dispositivos industriales (a menudo y voluntariamente llamados dispositivos Tecnología de operación - OT, o los últimos dispositivos Internet de las Cosas - IoT) puede cruzarse con la lógica clásica de los dispositivos pertenecientes al mundo de las TI que la mayoría conocemos, destacando cómo es posible aplicar conceptos como Zero Trust incluso a un mundo legado como el industrial.

¿Qué dispositivos?

Primero definamos lo que entendemos por Dispositivos TO/IoT, usando la siguiente nomenclatura por simplicidad:

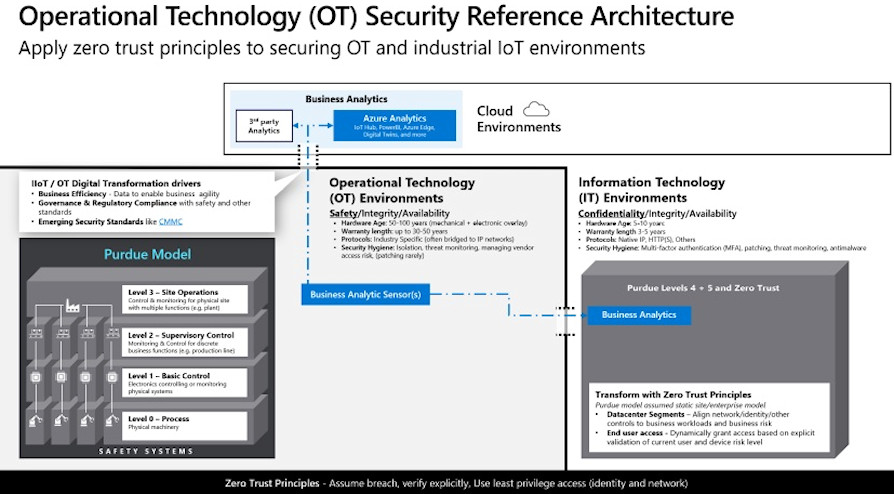

No hace falta decir que en una realidad que opera por ejemplo en el mundo de la fabricación, donde quizás tengamos un predominio de dispositivos en el campo industrial (OT), se pueden encontrar tres ecosistemas muy específicos:

- Un entorno TI con hardware entre 5 y 10 años, que utiliza protocolos como TCP/IP, HTTPS y donde se aplican (o al menos deberían aplicarse) conceptos básicos de protección de identidad como Multi Factor Authentication (MFA), spam/phishing mail protección, protección anti-malware, etc;

- Un entorno OT, con hardware fechado a voluntad, que utiliza protocolos estrictamente específicos y, como lógica de seguridad, utiliza únicamente un criterio de "aislamiento";

- Un entorno en la nube, utilizado tanto para ampliar la capacidad de su propia centro de datos en las instalaciones (grupo de servidores mantenidos y controlados en el sitio, ed) tanto para aplicaciones / servicios como por razones de escalabilidad, tiempo o simplemente costos, es más eficiente comenzar desde cloud.

dispositivos OT

Centremos la atención de este artículo en el segundo punto: los entornos OT. En general, encontramos dispositivos OT heredados (más antiguos) e IoT industrial, dispositivos de huella más nuevos: estos controlan equipos físicos, por lo tanto, tecnología común como sistemas de calefacción, ventilación y aire acondicionado (HVAC), así como equipos específicos del sector para la producción, que es decir, instalaciones de petróleo y gas, servicios públicos, transporte, infraestructura civil y más.

Estos sistemas OT a menudo son monitoreados por el entorno de TI para proporcionar análisis comerciales y otros conocimientos sobre las operaciones comerciales físicas. Aunque las plataformas de TI y las redes IP subyacentes son similares a TI, los entornos de OT son diferentes en varios aspectos:

- El conjunto de medidas y herramientas diseñadas para prevenir o reducir eventos accidentales es el principal ítem de seguridad OT (Safety); esto está en marcado contraste con el mundo de TI que se centra en el conjunto de acciones y herramientas en respuesta a una amenaza en curso, organizado precisamente con el propósito de causar daños a los sistemas de TI (Seguridad). Esta diferencia se debe al hecho de que una falla del sistema OT podría causar directamente daños corporales o la muerte: por ejemplo, a los empleados que trabajan en o cerca de maquinaria pesada; clientes que usan/consumen un producto, ciudadanos que viven/trabajan cerca de una instalación física, etc.

- Como ya hemos anticipado, el hardware/software de OT es mucho más antiguo que los sistemas de TI porque los equipos físicos tienen ciclos de vida operativos mucho más largos que los sistemas de TI típicos (en muchos casos, hasta 10 veces más). No es raro encontrar equipos de 50 años que han sido modernizados a sistemas de control electrónico.

- El enfoque de seguridad de los sistemas OT difiere del mundo de TI porque estos sistemas a menudo no se han creado teniendo en cuenta las amenazas y los protocolos modernos (y a menudo dependen de los ciclos de software hasta el "final de la vida útil"). Muchas de las mejores prácticas de seguridad de TI establecidas, como la aplicación de parches de software, no son prácticas o son completamente ineficaces en un entorno de OT, e incluso si se aplicaran de forma selectiva, tendrían un efecto de seguridad limitado.

Hemos mencionado el criterio de "aislamiento" de los dispositivos OT, para aplicar qué diversas lógicas se pueden implementar:

- Límite duro: desconexión completa del tráfico, a menudo dispositivos físicamente desconectados ("espacio de aire");

- Límite suave: basado en un firewall u otro filtro de tráfico de red, como cualquier límite de seguridad, un límite suave requiere monitoreo y mantenimiento para permanecer efectivo a lo largo del tiempo. Desafortunadamente, vemos muchos casos en los que las organizaciones establecen reglas de firewall para bloquear el tráfico, sin un enfoque integral de personas/procesos/tecnologías para integrar la seguridad en la gestión de cambios, monitorear de cerca las anomalías, verificar continuamente los cambios, probar el límite con simulaciones de ataques, etc.

- Segmentación interna: aislar grupos de sistemas OT entre sí como un impedimento adicional para los ataques. Esta práctica requiere que los modelos de comunicación/tráfico sean compatibles con este enfoque y un mantenimiento continuo hacia el control y la gestión de excepciones.

Estas prácticas de seguridad aplican bien los principios de confianza cero, aunque están limitadas por configuraciones estáticas y controles de red debido a la antigüedad de los sistemas OT.

El entorno industrial y el "mundo exterior"

Desde 1990, Purdue Enterprise Reference Architecture (PERA), también conocido como Purdue Model, ha sido el modelo estándar para la organización y segregación de las medidas de seguridad y funciones de red del sistema de control industrial y comercial (ICS), indicando los siguientes niveles operativos:

- Nivel 0 - El Proceso Físico - Define los procesos físicos reales.

- Nivel 1 - Dispositivos inteligentes - Detección y manipulación de procesos físicos (Sensores de proceso, analizadores, actuadores e instrumentación relacionada)

- Nivel 2 - Sistemas de control - Supervisión, seguimiento y control de procesos físicos (Controles y software en tiempo real; DCS, interfaz hombre-máquina (HMI); software de supervisión, control y adquisición de datos (SCADA)).

- Nivel 3 - Sistemas Operativos de Producción - Gestión del flujo de trabajo de producción para producir los productos deseados. Gestión de lotes; sistemas de gestión de operaciones y ejecución de la producción (MES/MOMS); sistemas de gestión del rendimiento de laboratorios, mantenimiento e instalaciones; datos históricos y middleware relacionado.

- Nivel 4 - Sistemas logísticos de la empresa - Gestión de actividades relacionadas con la operación productiva. Por ejemplo, el ERP es el sistema principal; establece el programa básico de fabricación, el uso de materiales, el envío y los niveles de inventario de la planta.

Desde la definición del Modelo PURDUE, los niveles 0-3 (Entorno OT) han cambiado poco en comparación con la arquitectura restante, es decir, el nivel 4, que refleja un enfoque más moderno gracias a los principios de confianza cero y la llegada de la tecnología móvil y en la nube. .

El advenimiento de la transformación digital, la llamada Industria 4.0, requería análisis destinados a hacer que los aspectos comerciales fueran más eficientes: aumentar la correlación del volumen cada vez mayor de datos de producción con un mundo de TI y un mundo de Nube. Gracias a la recolección de datos de dispositivos OT/IoT con servicios dedicados y la potencia de cómputo disponible, el enfoque de la nube ha permitido la aplicación de lógicas de análisis predictivo y prescriptivo.

Pero, como vimos inicialmente, sabemos que los ataques de ciberseguridad se están extendiendo cada vez más a entornos de TI, IoT, OT que requieren procesos de respuesta a incidentes (y estrategias de prevención) para converger hacia un enfoque unificado, que se extiende a estos entornos y tiene que adaptarlos a la capacidades y límites de cada uno.

Por tanto, un arma útil para hacer frente a estos ataques cada vez más diversificados consiste en adoptar soluciones de protección OT/IoT.

Existen múltiples soluciones de protección en el mundo industrial, es decir, de dispositivos OT / IoT, algunas de las cuales se basan en un enfoque a nivel de red llamado monitoreo pasivo o Network Detection and Response (NDR) - que tiene un impacto cero en las redes industriales: se implementa un sensor de red local (dispositivo físico o virtual), que se conecta al puerto SPAN de un conmutador. Este sensor identifica actividades anormales o no autorizadas mediante análisis de comportamiento e inteligencia de amenazas específica de IoT/OT, sin impacto en el rendimiento del dispositivo.

Independientemente de las funcionalidades individuales de las soluciones, estas son las cuatro características fundamentales:

- Posibilidad de gestión de activos de dispositivos OT/IoT: a menudo una empresa no es consciente de todos los dispositivos que tiene dentro. El primer objetivo de estas soluciones es crear un inventario completo de todos los activos de IoT/OT, analizar protocolos industriales patentados, ver la topología de la red y las rutas de comunicación, identificar los detalles del equipo (fabricante, tipo de dispositivo, número de serie, nivel de firmware y diseño del backplane);

- Identifique las vulnerabilidades de los dispositivos: parches faltantes, puertos abiertos, aplicaciones no autorizadas y conexiones no autorizadas; detectar cambios en las configuraciones del dispositivo, la lógica del controlador y el firmware;

- Detecte actividades anómalas o no autorizadas utilizando análisis de comportamiento e inteligencia artificial en amenazas compatibles con IoT/OT, por ejemplo, mediante la detección inmediata de accesos remotos no autorizados y dispositivos no autorizados o comprometidos. Analice el tráfico cronológicamente y detecte amenazas como el malware de día cero o explore la captura de paquetes (PCAP) para un análisis más profundo;

- Para alcanzar una visión holística es necesario poder reportar estas alertas y amenazas a un SIEM/SOAR monitoreado por el Centro de Operaciones de Seguridad (SOC); asegurando tanto una mayor interoperabilidad con otras herramientas de emisión de tickets de servicio como una reducción en el tiempo de reconocimiento y remediación (MTTA, MTTR) de los analistas de seguridad frente a una amenaza potencial.

¿Es posible aplicar la lógica Zero Trust a entornos OT/IoT? Absolutamente sí y es un punto fundamental en la visión holística de la protección que estamos brindando:

Esto se debe a que incluso en un entorno industrial es fundamental mantener pautas sólidas:

En una identidad fuerte para autenticar dispositivos: registre dispositivos corporativos de cualquier tipo, evalúe vulnerabilidades y contraseñas inseguras, use autenticación sin contraseña cuando sea posible, proporcione acceso menos privilegiado para reducir la superficie de impacto de un posible ataque y el daño relacionado que puede traer.

Estado del dispositivo: para bloquear el acceso no autorizado o identificar dispositivos que necesitan remediación por varios motivos, monitoreando amenazas de manera proactiva para identificar comportamientos anormales.

Utilice una configuración centralizada y un mecanismo de actualización sólido para garantizar que los dispositivos estén actualizados y en buen estado.

A veces pensar en ataques en el campo de los dispositivos IoT parece ciencia ficción o muy alejado de nuestro día a día pero los ataques mencionados inicialmente son un buen punto de partida para hacernos cambiar de opinión, además a continuación me gustaría hacerte reflexionar sobre otro. ejemplo no muy alejado de lo que podría ocurrir en cualquier contexto laboral:

Conclusión

Es fundamental que las empresas evalúen la seguridad de sus sistemas IoT y OT con el mismo rigor que se aplica a los sistemas TI: mientras que a los PC, por ejemplo, normalmente se les exige que tengan certificados actualizados, los dispositivos IoT suelen distribuirse con contraseñas predefinidas de fábrica y conservarse. en esa configuración durante décadas.

Si es cierto que en una cadena de ataque el eslabón humano es ciertamente el eslabón más débil, y aquí la "formación/educación" es la primera actividad real que hay que poner en marcha, también es cierto que la seguridad de la cadena desde un punto del punto de vista técnico depende del elemento más débil que, lamentablemente, en el mundo OT, casi siempre está presente.

La tecnología está para ayudarnos y apoyarnos pero sobre todo debe ser capaz de enfrentar las amenazas antes mencionadas para reducir el posible impacto y permitir una rápida reanudación de la producción y/o continuidad del negocio, luego de un potencial ataque.

Para ello, más que las funcionalidades individuales, por relevantes que sean, es importante la integración que se puede obtener con estas soluciones porque los atacantes actúan sin reglas y sin fronteras de dispositivos, identidades, redes, etc.

La única manera de protegerse es favorecer una "visión general" para hacer el análisis, detección y remediación.

Referencias

-

Verkada Breach demuestra el peligro de los usuarios con privilegios excesivos (darkreading.com)

-

Tesla (TSLA), Cloudfare (NET) violada en hackeo de cámara de seguridad de Verkada ECONOMIA GESTIÓN

-

Los hackers de Triton regresan con un nuevo ataque industrial encubierto | ZDNet

-

Arquitectura de referencia empresarial de Purdue - Wikipedia

-

Cómo aplicar un enfoque Zero Trust a sus soluciones IoT - Blog de seguridad de Microsoft

-

Seguridad IoT: Cómo proteger sus dispositivos IoT en sistemas OT (trendmicro.com)