“La seguridad cibernética es difícil (quizás incluso imposible), pero imagina por un momento que lo has logrado. Se aplica una sólida criptografía donde es necesario, los protocolos de seguridad realizan sus funciones sin problemas. Disponemos de hardware y software fiables. La red en la que operamos también es completamente segura. ¡Maravilloso!

Desafortunadamente, esto todavía no es suficiente. Este maravilloso sistema puede hacer cualquier cosa útil solo con la participación de los usuarios.

Las personas suelen ser el eslabón débil de un sistema de medidas de seguridad, y son ellas las que constantemente las vuelven ineficaces.

En términos de seguridad, las matemáticas son perfectas, las computadoras son vulnerables, las redes son malas y la gente es simplemente repugnante ".

(tomado de: "Secretos y mentiras: seguridad digital en un mundo en red", por Bruce Schneier)

La información es uno de los activos más importantes de una empresa..

La información puede constituir un secreto comercial de la empresa, por ejemplo en circunstancias existentes o posibles puede servir para incrementar ingresos, evitar gastos injustificados o ayudar a mantener una posición dominante en el mercado de bienes, obras, servicios o traer otros beneficios comerciales a la empresa. empresa. En consecuencia, dicha información debe estar protegida.

Dado que las personas potencialmente se trasladan a cualquier empresa para trabajar, la influencia del factor humano surge inevitablemente en todos los procesos de la organización. Incluido el proceso de protección de información confidencial.

Cualquier acción humana asociada con una violación del régimen de seguridad se puede dividir en dos amplias categorías: intencional y no intencional.

Las acciones intencionales incluyen robo de información de los empleados, el cambio información o la de ellos destrucción (sabotaje). Este último es un caso extremo y debe ser tratado de forma retrospectiva, involucrando a los cuerpos policiales.

Por acciones no deseadas nos referimos, por ejemplo, a la pérdida de soportes de almacenamiento, la destrucción o daño de datos por negligencia. La persona en este caso no se da cuenta de que sus acciones conducen a una violación del régimen de secreto comercial.

Lo mismo es cierto para cualquier acción involuntaria llevada a cabo en beneficio de las personas equivocadas, a menudo engañadas mediante las llamadas técnicas de "ingeniería social".

En muchos casos, un empleado no se da cuenta de que sus acciones pueden implicar violaciones al régimen de secreto comercial, pero al mismo tiempo quienes le preguntan saben claramente que está violando el régimen.

Técnicas de ingeniería social

Todas las técnicas de ingeniería social se basan en las peculiaridades de la toma de decisiones humana.

Existen varias técnicas y tipos de ingeniería social:

- Los pretexto es una acción elaborada según un guión prescrito (pretexto). En consecuencia, el objetivo (víctima) debe proporcionar cierta información o realizar una determinada acción. Este tipo de ataque se suele utilizar por teléfono. La mayoría de las veces, esta técnica no implica más que simples mentiras y requiere una investigación preliminar (por ejemplo, personalización: averiguar el nombre del empleado, el puesto y los nombres de los proyectos en los que están trabajando) para garantizar la credibilidad cuando presentarnos al objetivo.

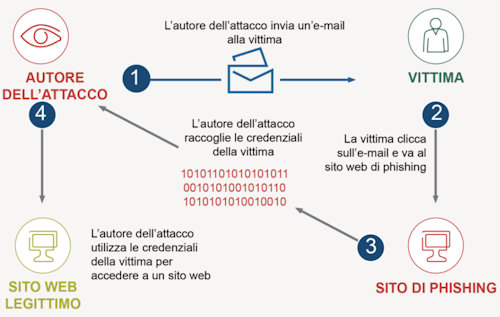

- Los suplantación de identidad: técnica destinada a obtener información confidencial de forma fraudulenta. Normalmente, el atacante envía al objetivo un correo electrónico, falsificado a partir de una carta oficial - de un banco o sistema de pago - solicitando la "verificación" de cierta información o la ejecución de determinadas acciones. Esta carta generalmente contiene un enlace a una página web falsa, que imita a la oficial, con un logotipo y contenido de la empresa, y contiene un formulario que requiere que ingrese información confidencial, desde la dirección de su casa hasta el PIN de su tarjeta de crédito.

- Caballo de Troya: Esta técnica se aprovecha de la curiosidad o codicia del objetivo. El atacante envía un correo electrónico que contiene un archivo adjunto con una importante actualización de antivirus o incluso nueva evidencia comprometedora contra un empleado. Esta técnica sigue siendo eficaz siempre que los usuarios hagan clic ciegamente en cualquier archivo adjunto.

- Manzana de carretera: este método de ataque es una adaptación de un caballo de Troya y consiste en el uso de soportes físicos. Un atacante puede colocar un CD o una tarjeta de memoria, de hecho, en un lugar donde se pueda encontrar fácilmente el medio (pasillo, ascensor, estacionamiento). El vehículo está forjado como oficial y va acompañado de una firma diseñada para despertar la curiosidad.

Ejemplo: un atacante podría lanzar un CD con el logotipo de una empresa y un enlace al sitio web oficial de la empresa objetivo y etiquetarlo como "salario ejecutivo del primer trimestre de 2010". El disco se puede dejar en el piso del ascensor o en el pasillo. Un empleado puede, sin saberlo, tomar un disco e insertarlo en una computadora para satisfacer su curiosidad.

- Quid pro quo: Un atacante puede llamar a un número aleatorio de la empresa y presentarse como un empleado de soporte técnico preguntando si hay algún problema técnico. Si hay alguno, en el proceso de "reparación", el objetivo ingresa comandos que permiten a un atacante lanzar software malicioso.

- Ingeniería social inversa.

El objetivo de la ingeniería social inversa es hacer que el objetivo acuda al agresor en busca de "ayuda". Para hacer esto, un atacante puede utilizar las siguientes técnicas:

sabotaje: crea un problema reversible en la computadora de la víctima.

publicidad: El atacante desliza a la víctima con un anuncio como "Si tiene problemas con su computadora, llame a este número" (esto afecta principalmente a los empleados que se encuentran en un viaje de negocios o vacaciones).

Sin embargo, podemos limitar el porcentaje de estafados y robos de datos sensibles que podrían comprometer nuestra imagen y nuestra vida diaria.

La defensa más básica contra la ingeniería social es a través de la educación.. Porque quien es advertido está armado. Y la ignorancia, a su vez, no exime de responsabilidad. Todos los empleados de la empresa deben conocer los peligros de la divulgación de información y cómo prevenirla.

Además, los empleados de la empresa deben tener instrucciones claras sobre cómo y sobre qué temas hablar con un interlocutor genérico, qué información necesitan obtener de él para una autenticación precisa del interlocutor.

A continuación, se muestran algunas reglas que pueden resultar útiles:

A continuación, se muestran algunas reglas que pueden resultar útiles:

1. Todos la contraseña los usuarios son propiedad de la empresa. Se debe explicar a todos los empleados el día de la contratación que las contraseñas que se les proporcionen no se pueden utilizar para ningún otro propósito, por ejemplo, para la autorización en sitios de Internet (se sabe que es difícil para una persona vigilar todos contraseñas y códigos de acceso, así que utilice la misma contraseña a menudo para diferentes situaciones).

¿Cómo se puede aprovechar esta vulnerabilidad en ingeniería social? Suponga que un empleado de la empresa es víctima de suplantación de identidad. Como resultado, su contraseña en un sitio web en particular ha sido conocida por terceros. Si esta contraseña coincide con la que se usa en la empresa, existe una amenaza potencial para la seguridad de la empresa.

En principio, ni siquiera es necesario que un empleado de la empresa sea víctima de suplantación de identidad. No hay garantías de que se observará el nivel de seguridad requerido en los sitios a los que se accede. Entonces siempre existe una amenaza potencial.

2. Todo el personal debe ser educado sobre cómo lidiar con i Visitantes. Se necesitan reglas claras para establecer la identidad del visitante y su acompañante. Un visitante siempre debe estar acompañado por alguien de la empresa. Si un empleado de la empresa se encuentra con un visitante deambulando solo por el edificio, entonces debe tener las instrucciones necesarias para averiguar correctamente qué propósito tenía el visitante en esta parte del edificio y dónde está su escolta.

3. Debe haber una regla para corregir divulgar solo información que realmente se necesita por teléfono y en persona, así como un procedimiento para verificar si la persona que solicita algo es un verdadero empleado de la empresa. No es ningún secreto que la mayor parte de la información la obtiene un atacante durante la comunicación directa con los empleados de la empresa. También debemos tener en cuenta que en las grandes empresas, es posible que los empleados no se conozcan entre sí, por lo que un atacante puede fingir fácilmente ser un empleado que necesita ayuda.

Todas las medidas descritas son bastante simples de implementar, pero la mayoría de los empleados se olvidan de estas medidas y del nivel de responsabilidad que se les asigna al firmar las obligaciones de confidencialidad.

Por lo tanto, la empresa gasta enormes recursos financieros para garantizar la seguridad de la información por medios técnicos que, lamentablemente, se pueden eludir fácilmente si los empleados no toman medidas para frustrar a los ingenieros sociales y si los servicios de seguridad no controlan periódicamente al personal de la empresa.

Imagen: Pluribus One / web