Después de una ausencia de dos años, malware destructivo. Shamoon (W32, Distortack B) reapareció el 10 de diciembre en una nueva ola de ataques a objetivos en el Medio Oriente. Estos últimos ataques de Shamoon han sido doblemente destructivos ya que implicaban un nuevo "limpiador" (troyano). Filerase) que es responsable de eliminar los archivos de las computadoras infectadas antes que el malware Shamoon cambiar el registro de arranque maestro.

La noticia de los ataques surgió por primera vez el 10 de diciembre cuando varias compañías de petróleo y gas dijeron que habían sido golpeadas por un ciberataque a su infraestructura en el Medio Oriente.

A diferencia de los ataques anteriores Shamoon, estos últimos ataques implican una segunda pieza nueva, que elimina el malware (troyano). Filerase). Este malware, como se mencionó, elimina y sobrescribe los archivos en la computadora infectada. Mientras tanto, Shamoon elimine el registro de arranque maestro de la computadora, haciéndolo inutilizable.

La adición del limpiaparabrisas. Filerase hace que estos ataques sean más destructivos que usar solo malware Shamoon. Mientras una computadora infectada por Shamoon puede ser inutilizable, los archivos en su disco duro pueden ser recuperables. Sin embargo, si los archivos son eliminados primero por el malware Filerase, la recuperación se vuelve imposible.

Filerase se propaga a través de la red de la víctima desde una computadora inicial usando una lista de computadoras remotas. Esta lista está presente en forma de archivo de texto y es exclusiva de cada víctima, lo que significa que los atacantes pueden recopilar esta información durante una fase de reconocimiento antes de la intrusión. Esta lista se copia primero de un componente llamado OCLC.exe y luego se pasa a otra herramienta llamada spreader.exe.

Nunca se debe olvidar que el método de ataque sigue, sin embargo, siempre la cadena clásica de ataque.

Historia:

Shamoon (W32.Disttrack) apareció por primera vez en 2012 cuando se utilizó en una serie de ataques disruptivos en el sector energético saudí.

Detrás de estos ataques, Microsoft Threat Intelligence ha identificado un grupo conocido como TERBIUM, el nombre asignado por el propio Microsoft según un criterio en el que la terminología utilizada se refiere a nombres de elementos químicos.

Microsoft Threat Intelligence ha observado que el malware utilizado por TERBIUM, denominado "Depriz", reutiliza varios componentes y técnicas ya vistos en los ataques 2012 y ha sido altamente personalizado para cada organización.

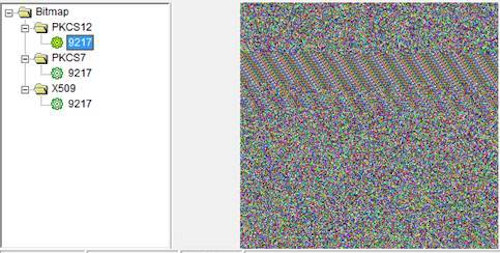

En cualquier caso, los componentes de malware son 3 y se han decodificado de la siguiente manera:

PKCS12 - un destructivo componente de limpiador de disco

PKCS7 - un módulo de comunicación

X509 - Variante 64-bit del troyano / implante

Desde que las credenciales se han incorporado en el malware, por supuesto, se sospecha que las credenciales se han robado previamente.

Una vez que TERBIUM tiene acceso a la organización, la cadena de infección comienza escribiendo un archivo ejecutable de disco que contiene todos los componentes necesarios para realizar la operación de borrado de datos. Estos componentes están codificados en ejecutables en forma de imágenes falsas.

Una vez que TERBIUM tiene acceso a la organización, la cadena de infección comienza escribiendo un archivo ejecutable de disco que contiene todos los componentes necesarios para realizar la operación de borrado de datos. Estos componentes están codificados en ejecutables en forma de imágenes falsas.

Incluso si la magnitud del daño causado por este ataque, en todo el mundo, aún se desconoce, ya que en muchos otros casos es posible mitigar el riesgo de ataque utilizando sistemas, procesos y soluciones que explotan nuevas tecnologías y que garantizan elevar el nivel de Seguridad y saber en tiempo real lo que está sucediendo en los sistemas.

Por lo tanto, es necesario definir una estrategia de seguridad que cubra cada una de las áreas de Kill Chain Attack y, sobre todo, no pensar en defenderse con sistemas que no exploten las soluciones de Inteligencia de amenazas basadas en la Inteligencia Artificial y el Aprendizaje Automático. En un escenario profundamente cambiado en el que los atacantes explotan tecnologías nuevas y avanzadas, ya no es posible defenderse usando sistemas con un poder similar.

Dado que los ataques se han llevado a cabo en arquitecturas basadas en Microsoft, me siento obligado a proporcionar las soluciones que Microsoft sugiere en estos casos. Obviamente, todos pueden usar soluciones similares de otros proveedores. Lo importante, sin embargo, es recordar siempre

- proteger la identidad al habilitar al menos la autenticación multifactor;

- proteger los servicios de autenticación utilizando sistemas de análisis de comportamiento;

- proteja los puntos finales con sistemas que pueden controlar el movimiento lateral, la escalada de privilegios, la identidad y los intentos de robo de tickets;

- actualice los sistemas operativos a la última versión del modelo Enterprise, habilitando todas las características de seguridad;

- proteger el correo mediante el uso de soluciones antiphishing basadas en el concepto de sandboxing;

- donde hay arquitecturas híbridas, use los sistemas CASB (Cloud Access Broker).

Queda claro que las soluciones y los productos no son suficientes, sino que también sirven y, sobre todo, de capacitación, sensibilidad a un tema que, lamentablemente, está presente en la vida cotidiana y la disposición a cambiar el enfoque del problema más adecuado para el escenario. actual.