Todo el mundo sabe que los virus informáticos son ahora una amenaza constante y persistente para las empresas.

Ataques como los de Equipo Egregor contra la cadena de supermercados sudamericana Cencosud y contra el Metro de Vancouver, o como los que están en contra Vientos solares, lo que provocó una gigantesca filtración de datos de los centros del poder estadounidense destacando la criticidad de la cadena de suministro o de nuevo, ataques como los cada vez más frecuentes en hospitales y otras instalaciones sanitario representan un escenario de guerra real que presenta enormes riesgos para nuestra sociedad.

Con cada vez más de nuestra economía moviéndose en línea, hoy nadie está 100% más seguro, ni los pequeños ni los grandes. También porque, si bien una gran parte del mundo político no discute reglas, pautas de seguridad y regulaciones, el ciberdelito se ha organizado y opera desde hace mucho tiempo de acuerdo con modelos de negocio claros, siempre logrando estar un paso por delante de todos.

El denominador común de todos estos grupos y sujetos delictivos es el esquema operativo que dicta una empresa en crecimiento exponencial y cuyo mantra puede ser este: Los virus no se venden sino que se alquilan.

Quien los desarrolla, contrata a otros colectivos para que los hagan circular, por ejemplo realizando campañas para suplantación de identidad objetivo, mientras que otros se encargan de recaudar y hacer circular el dinero de la extorsión.

Los "clientes" de estos grupos no necesitan tener conocimientos informáticos. Solo necesitan alquilar la plataforma completa de servicios que necesitan para golpear a una empresa competidora o un estado nación y obtener el botín para compartir con sus cómplices. También está claro cómo es cada vez más difícil para los investigadores rastrear al autor del ataque, lo que significa que, en su mayor parte, los atacantes siguen siendo desconocidos, impunes y libres.

En un escenario similar, sin lugar a dudas, la caza de vulnerabilidades se ha convertido en el deporte favorito de los atacantes porque es la clave para poder “ganar fácil”.

Y es precisamente este tema del que me gustaría hablar en este artículo sin pretender agotarlo porque tratar todos los aspectos de las vulnerabilidades informáticas es, al menos para mí, una tarea que no es difícil sino simplemente imposible. No olvidemos, de hecho, que el mundo de las vulnerabilidades en la tecnología de la información es un sector en constante expansión que afecta a todos los componentes de un sistema informático y más allá.

Le vulnerabilidades informáticas pueden ser considerados como disfunciones o configuraciones incorrectas o, simplemente, como errores presentes en un sistema que lo exponen a riesgos.

La catalogación de las vulnerabilidades de TI se puede resumir en 3 categorías macro:

-

Software - Son, de hecho, las disfunciones y errores en la escritura del código por lo que cualquier acción que realice el software hacia el exterior y el interior puede dar lugar a una vulnerabilidad.

-

Protocolos - para simplificar el concepto, se trata de brechas de seguridad en el sistema de comunicación entre las tecnologías presentes en un sistema informático

-

Materiales - Hablamos de la vulnerabilidad de los dispositivos hardware cuando cualquier elemento provoca un peligro objetivo para el correcto funcionamiento de una máquina.

La gama de vulnerabilidades es extremadamente amplia, así como el potencial vinculado a los riesgos que las propias vulnerabilidades traen consigo. los Base de datos nacional de vulnerabilidades (NVD) del gobierno de los Estados Unidos, impulsado por la lista de CVE (vulnerabilidades y exposiciones comunes), actualmente cuenta con más de 150.000 entradas.

Los casos que se han vuelto muy famosos de vulnerabilidades "compradas" y explotadas son, sin lugar a dudas, Ventanas CVE-2017-0144 que abrió la puerta a los ataques de ransomware WannaCry a través del exploit EternalBlue y el relacionado con la botnet Mirai que se ha extendido mediante la explotación de un número significativo de vulnerabilidades.

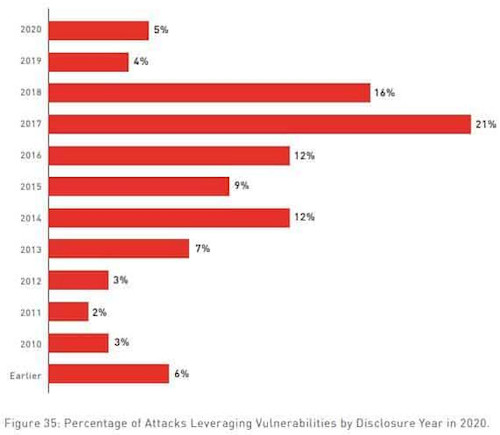

Si bien es cierto que es necesario mejorar la calidad de escritura del código para evitar la presencia de vulnerabilidades, igualmente es cierto que la conciencia de los riesgos que traen consigo las vulnerabilidades no parece estar tan extendida, al menos según lo que se informa en el Informe de seguridad del punto de control 2021 que destaca cómo en 2020 el 75% de los ataques fueron explotados vulnerabilidades que tienen al menos dos años. En particular:

Si bien es cierto que es necesario mejorar la calidad de escritura del código para evitar la presencia de vulnerabilidades, igualmente es cierto que la conciencia de los riesgos que traen consigo las vulnerabilidades no parece estar tan extendida, al menos según lo que se informa en el Informe de seguridad del punto de control 2021 que destaca cómo en 2020 el 75% de los ataques fueron explotados vulnerabilidades que tienen al menos dos años. En particular:

-

tres de cada cuatro ataques explotaron errores informados en 2017 o antes;

-

El 18% de los ataques utilizaron vulnerabilidades reveladas en 2013 o antes.

Tecnologías positivas en cambio, encontró que El 26% de las empresas siguen siendo vulnerables al ransomware WannaCry ya que aún no ha distribuido la solución.

Hasta ahora hemos hablado de vulnerabilidades que, pásame el término, podemos definir "normales" y que pueden ser explotadas por cualquiera sin inversiones particulares pero, simplemente, explotando las debilidades o la inconsciencia de las víctimas potenciales.

Por tanto, se diría que si tuviéramos que estandarizar sistemas, realizar prevención y seguimiento y distribuir los parches que se han lanzado, el escenario sería mejor que el actual y los riesgos se reducirían enormemente. No estaríamos en el País de las Maravillas, pero no seríamos testigos de la masacre que presenciamos todos los días.

En cambio, este no es el caso, lamentablemente, porque el mundo de las vulnerabilidades también incluye la más preciada y codiciada porque aún se desconoce: vulnerabilidad Zero Day que representa el objeto de deseo de muchos ciberdelincuentes que pueden explotarlo para llevar a cabo sus acciones, sin ser molestados.

Muchos creen que se llama Zero Day porque se explota por primera vez el día en que se lanza el primer ataque mediante su uso. De hecho, la razón es mucho más simple: el programador del código de la víctima ha cero días para corregirlo.

Es justo antes de entrar en la narrativa señalar una diferencia a nivel de Zero Day que puede parecer un detalle pero no lo es:

-

día cero relacionado con vulnerabilidades que son el resultado de la falta de producción de un parche;

-

días cero relacionados con exploits, que son técnicas para desquiciar una vulnerabilidad desconocida y, en consecuencia, letal si se pone en las manos equivocadas.

Con respecto a las vulnerabilidades conocidas, me gustaría afirmar que la capacidad de explotar una vulnerabilidad de este tipo es, sin embargo, un privilegio de unos pocos. En particular, estamos hablando de sujetos mucho más experimentados y que pueden disfrutar de recursos considerables para poder lanzar campañas de ataque masivo. No es casualidad que el porcentaje de ataques llevados a cabo mediante la explotación de vulnerabilidades de este tipo sea muy inferior al de los ataques perpetrados mediante la explotación de vulnerabilidades conocidas.

Ciertamente son ataques que hacen ruido, que pueden ser devastadores y cuyo objetivo también puede ser generar malestar social. Pero hablaremos de esto más tarde.

Entonces, ¿qué es lo que hace que uno Zero Day ¿tan precioso? ¿Por qué se habla de comercio de vulnerabilidades?

Intentemos responder basándonos en la experiencia. Siempre que una vulnerabilidad de tipo Zero Day ha sido explotado, hemos sido testigos de ataques de tipo Estado de Naciones, es decir, ataques dirigidos a golpear el corazón de un país golpeando, sobre todo, infraestructuras críticas.

Un exploit desconocido, de hecho, permite violar un sistema sin ser prácticamente visto con la consecuencia de exfiltrar información muy delicada y sensible incluso en áreas donde la búsqueda de dicha información puede ser peligrosa.

Además, puede permitir que un atacante alcance objetivos o alcance sistemas cuya manipulación puede causar daños iguales a los de un ataque militar sin, sin embargo, el mismo gasto de energía y dinero.

Podemos, por tanto, afirmar que la explotación de un Zero Day puede convertirse en uno arma cibernética, o en un arma informática por decir lo menos letal y el primer ejemplo, en este sentido, puede considerarse el caso de Stuxnet. Este virus, en 2009, tenía el propósito de dañar las turbinas de la central iraní de Natanz explotando algunas vulnerabilidades 0-día de Windows. Edward Snowden confirmó que el virus fue creado por la colaboración de la NSA con la inteligencia israelí para ralentizar o incluso prevenir el desarrollo atómico de Irán. El uso de vulnerabilidades 0-día impidió que se bloqueara en las etapas iniciales y el descubrimiento fue posible debido a un error de programación que provocó que el virus se replicara incluso fuera de la planta.

Fue uno de los primeros, si no el primero, ejemplos de guerra híbrida, librado en un campo de batalla informático dentro del cual día cero son similares a las armas sigilo no detectable por radares normales y que puede golpear a su enemigo en el corazón.

Todo esto ha propiciado el nacimiento de un mercado de vulnerabilidad real Zero Day porque está claro que si no las descubres, las compras y para ello debes ceñirte a las reglas de cualquier mercado financiero donde el precio sea para el comprador. Es la clásica ley de la oferta y la demanda y en este escenario también es acertado recordar cómo grandes empresas como Microsoft, Google, etc. Además de las inversiones que realizan para intentar desarrollar su software de la forma más segura posible, gastan millones de dólares para contratar a los llamados "Cazarrecompensas", que son los nuevos "cazarrecompensas" para descubrir las debilidades del software.

De hecho, se trata de profesionales que, en lugar de "cazar" al malo, van en busca de un nuevo tesoro: la vulnerabilidad que aún no ha sido descubierta.

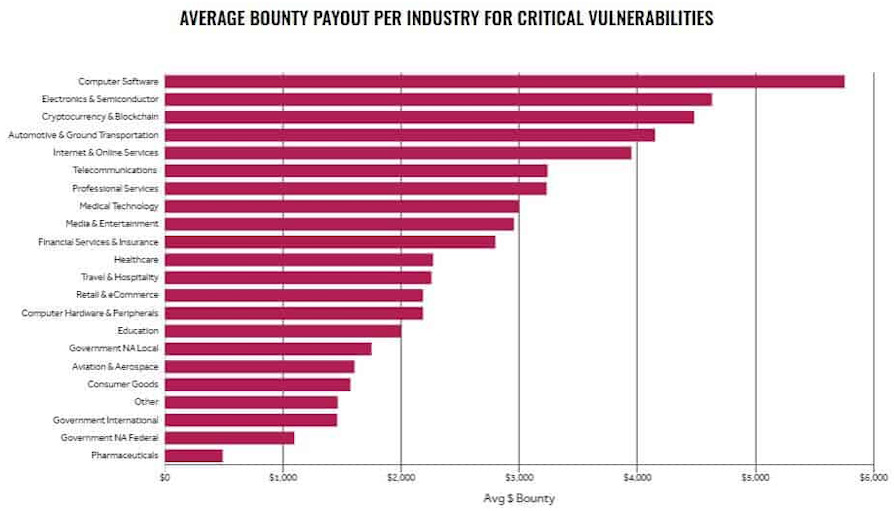

gran pirata informático publicó un estudio que mostró que el costo promedio de una vulnerabilidad de software crítica es de $ 5754 mientras que en el caso del hardware, el valor cae a $ 4633.

Una revisión de agosto de 2020 informa que Microsoft ha pagado $ 12 millones a investigadores que han encontrado y reportado errores en su software durante los últimos 13,7 meses y que 327 investigadores han recibido $ 200.000.

Es evidente, sin embargo, que más allá de todo, un producto con estas características puede llegar a tener muchos compradores y en consecuencia su precio está destinado a subir de forma espectacular. Y los compradores no son solo los buenos, por así decirlo.

La compañía Zerodium, por ejemplo, hace negocios con el comercio de Zero Day al igual que se podría hacer en bolsa con la compra y venta de acciones. Zerodium es una de las empresas más conocidas para la compra y distribución de exploits. Zero Day. Lo que hace la empresa estadounidense, en la práctica, es buscar en el mercado errores y exploits recién descubiertos, generalmente por desarrolladores y piratas informáticos, y comprar los "derechos".

Bekrar Chaouki, el fundador, dijo hace unos años que solo se ocupa de gobiernos democráticos, incluida información sobre cómo defenderse de las vulnerabilidades.

Bekrar, de hecho, tiene su propia teoría según la cual, al limitar la difusión de Zero Day los abusos se reducen a unas pocas empresas y gobiernos con respecto a divulgación completa.

Intenta leer entre líneas de este Tweet y entenderás de lo que estamos hablando.

Intenta leer entre líneas de este Tweet y entenderás de lo que estamos hablando.

Lo que podría suceder es que un gobierno, una vez que adquiera un exploit de Zerodium, decida cederlo a las fuerzas de seguridad pública o servicios secretos y utilizarlo para las operaciones que considere más oportunas.

La pregunta es "¿Cuáles son estas acciones?". Finalmente, con toda probabilidad, se puede entender que no estamos en el cielo sino en un mundo donde todo se rige por los negocios y donde, lamentablemente, todo se mercantiliza.

Beckar, antes de fundar Zerodium, trabajó para Vupén, una conocida empresa francesa de comercio de exploits. Con el grupo de Vupen, Bekrar logró eludir la seguridad de Google Chrome en un hackathon organizado por Hewlett Packard.

En lugar de retirar el premio de $ 60.000, otorgado a quienes lo lograron, Bekrar afirmó que, por ningún monto en el mundo, su compañía revelaría cómo había logrado perpetrar el ataque al navegador y que él hubiera preferido. la información a sus clientes en lugar de recoger el premio.

¿Y quiénes eran sus clientes? Pero, sobre todo, ¿qué compraron?

Simplemente navegue por algunos correos electrónicos contenidos en el fuga por Hacking Team para obtener la respuesta y, sobre todo, para comprender su dimensión.

Creo que hay una verdad que muchos no dicen y que impide tener una conciencia completa de lo que está sucediendo en el mundo de la ciberseguridad: Los gobiernos y las multinacionales tienen un interés personal en tener información antes que otros..

¿Alguna vez has oído hablar de James Bond? ¿Has oído hablar del espionaje? Por supuesto que sí. El espionaje siempre ha existido y hoy, en su versión moderna, vulnerabilidades Zero Day son su arma más poderosa.

El sistema Equipo de piratería Galileo, escrito sobre la base de algunas vulnerabilidades desconocidas y comprado por intermediarios como Vupen, informa esta redacción en su folleto "Sistema de control remoto:"La suite de piratería para la interceptación gubernamental. Justo a tu alcance."

En este punto te preguntarás: “Y si alguien quiere encontrar una forma de comprar una de estas vulnerabilidades tan útiles, ¿dónde debería buscar? ¿A quién debería pedirle que compre? "

Teniendo en cuenta todo lo que hemos dicho hasta ahora, ¿es posible que simplemente buscando en la red, alguien pueda encontrar una vulnerabilidad por la que otros pagan millones de dólares?

Bueno, diría con casi absoluta certeza que la respuesta es no. Suponiendo que la vulnerabilidad aún no se haya utilizado ampliamente y no se haya vendido tantas veces, esto sin duda la haría más disponible.

Para aclarar aún mejor el concepto: un exploit muy reciente que da la posibilidad de acceder a un sistema digno de ser llamado Zero Day no se encuentra en la red y la razón es obvia: ¡¡¡cuesta demasiado !!!

Tal vez sea en línea pero no en un mercado o con soporte quién sabe dónde está esperando transacciones millonarias. O de nuevo, quizás también sea fácil imaginar que quienes trabajan allí están en nóminas famosas ...

Podríamos seguir con los supuestos durante mucho tiempo pero un hecho es cierto e intuitivo, dado que se trata de un mercado clandestino: tanto las transacciones, tanto los compradores como los vendedores, siguen siendo un secreto para la mayoría.

¿Qué se puede hacer para defenderse y qué pueden hacer mejor las empresas para desarrollar un código más seguro?

Sobre todo, es objetivamente difícil responder a la segunda pregunta.

Es un hecho que los grandes gigantes de la informática están utilizando sistemas cada vez más sofisticados para analizar y controlar el código. Aprovechan la automatización y los ciclos de control puntuales, pero el error siempre está presente, lamentablemente. Si bien es cierto que hasta ahora no hemos podido eliminar el error, y quién sabe si alguna vez lo lograremos, al menos ha reducido drásticamente el tiempo de lanzamiento de los parches y esto es, sin duda, un aspecto positivo.

En cualquier caso, es complejo poder limitar el peligro frente a este tipo de vulnerabilidades, especialmente en lo que respecta al mundo de los teléfonos inteligentes y tabletas en redes 3G, 4G o 5G.

En cambio, es posible verificar el paso de datos dentro de una red de telecomunicaciones analizando los paquetes de una manera más avanzada gracias al uso de firewalls de nueva generación capaces de analizar y comprender, separándolo, el tráfico "bueno" del "malo". ”, Con la posibilidad, por tanto, de mitigar el peligro de un ataque dirigido a una vulnerabilidad Zero Day.

Es necesario revisar las arquitecturas lógicas siguiendo las mejores prácticas que brindan los proveedores de sistemas operativos y aplicaciones y no intentar adecuarlas a las políticas de la empresa que muchas veces representan un freno para su correcto uso.

El uso de soluciones y herramientas que permitan el seguimiento en tiempo real mediante algoritmos de análisis basados en Aprendizaje automático (Machine learning & LLM) ed Inteligencia artificial , representan otro medio de prevención de riesgos.

Cambiar el modelo cultural para acercar cada vez más la seguridad preventiva y los controles de vulnerabilidad a sus orígenes, colocándolos en la cadena donde se construyen el software, las máquinas virtuales, los contenedores, los recursos en la nube y más.

También es útil subrayar que una buena higiene digital preventiva, combinada con el uso de sistemas de inteligencia de amenazas, reduciría en gran medida la superficie expuesta, evitando que se convierta en una superficie atacable.

No cabe duda de que el ciberespacio es desde hace algún tiempo un verdadero campo de batalla en el que los juegos que se juegan son muy importantes. Me hace pensar en el ataque en Corea del Norte durante los Juegos Olímpicos, sobre lo que escribí en estas páginas, o el de Sony o todavía al Cibercalifato o, para volver hace poco, a Solarwinds e Kaseya u otros ataques que han marcado el nacimiento de ciberguerras con un único objetivo: conquistar la información.

Enlaces adicionales

Más de 25 estadísticas y hechos de vulnerabilidad de seguridad cibernética de 2021 (comparitech.com)

Informe de estadísticas de vulnerabilidad 2021 (edgecan.com)

Cybercrime Spa: cómo funciona la industria del malware | Tecnología libre

Explotaciones de día cero y ataques de día cero | Kaspersky

Un exploit de iPhone vale hasta $ 2 millones - Cybersecurity

Los vendedores de día cero (forbes.com)

Stuxnet: una descripción general | Temas de ScienceDirect

Foto: Fuerza Aérea de EE. UU. / Autor / web