Sin embargo, no solo las empresas comerciales han sido atacadas por los ciberdelincuentes: las empresas de atención médica, como Community Healt Systems, las financieras, como JPMorgan Chase & Co., y las empresas de entretenimiento, como Sony Pictures, también han sido víctimas de ciberataques. Todos estos actos han debilitado así la confianza en la seguridad que ofrece Internet.

Las instituciones no fueron inertes: una intervención particularmente agresiva vio la acusación, por parte del gobierno de Estados Unidos, de hackers chinos de infiltrarse en empresas estadounidenses. También hubo intervenciones coordinadas internacionalmente que llevaron a la captura de ciberdelincuentes de alto perfil, un ejemplo es la operación Onymous gracias a la cual se descubrieron e interrumpieron numerosos sitios del mercado negro, incluido Silk Road, que representaba un mercado anónimo fluido. conocido por el tráfico ilegal de drogas. El ataque a la Red no es una moda pasajera: si es cierto que hoy la información y los datos personales son la verdadera riqueza, estamos asistiendo a un verdadero asalto de este "oro" en un mundo donde cada vez más actores estatales y no estatales Los gobiernos estatales utilizan Internet y las nuevas tecnologías para recopilar, procesar y almacenar datos personales que continúan siendo objeto de ciberataques para el suministro de datos.

La discusión sobre seguridad y violación de datos en la tecnología de la información se está volviendo cada vez más impregnada y creciente entre los medios y el público. Algunas de estas discusiones pueden ser contraproducentes, pero una mayor conciencia y debate sobre las amenazas cibernéticas es ciertamente bueno para la seguridad. Por lo tanto, se prestará más atención al uso dual de tecnologías, como la red anónima Tor, con los beneficios relativos para la privacidad pero los problemas en términos de seguridad.

El aumento exponencial de los medios tecnológicos adecuados para la estrecha conexión entre el individuo y la Web contribuirá al crecimiento del fenómeno de la piratería, ya sea por parte de delincuentes o por consumidores deseosos de un análisis en profundidad de los productos.

La seguridad sigue siendo un costo para las empresas, pero la ciberseguridad no es vista por todos como un problema contingente, sino como un riesgo solo para las más grandes. Sin embargo, dado el peligro real que representan estos ataques, el fortalecimiento de la ciberseguridad representa una meta para 2015.

La seguridad sigue siendo un costo para las empresas, pero la ciberseguridad no es vista por todos como un problema contingente, sino como un riesgo solo para las más grandes. Sin embargo, dado el peligro real que representan estos ataques, el fortalecimiento de la ciberseguridad representa una meta para 2015.

La autenticación multifactor representa un buen punto de partida en este panorama, de hecho probablemente habría podido evitar la infracción de JPMorgan Chase & Co.. Incluso Apple Inc. se enteró demasiado tarde del peligro de las infracciones cibernéticas: solo después de el robo de una gran cantidad de datos y fotos de celebridades, incluso en sus momentos íntimos, ha decidido implementar la autenticación de dos factores para iCloud.

Las instituciones destinadas a hacer cumplir leyes estrictas sobre la divulgación de datos se benefician de las violaciones también podrían ayudar. Hoy, sin embargo, no existe un marco uniforme en esta área, piense en los Estados Unidos, hogar de las principales empresas violadas de datos, donde cada estado tiene sus propias reglas para la ciberseguridad. Ciertos datos ciertamente necesitan mayor atención y ya están protegidos por normativas específicas como las relativas a la salud que se recogen en la Ley de Portabilidad y Responsabilidad de los Seguros de Salud, normas que en todo caso deben actualizarse constantemente para ir de la mano del progreso. tecnológico.

Según un análisis realizado por Verizon Communications Inc., los terceros solo están al tanto del 70/80% de los ataques, lo que sugiere cómo los distintos estados podrían fortalecer las capacidades de monitoreo y generar conciencia de riesgo en los usuarios. Almacenar contraseñas en archivos abiertos, por ejemplo, es una elección crítica: si un pirata informático se apropiara de este archivo, tendría todas las claves de acceso en texto sin cifrar. Por lo tanto, también debe prestar mucha atención a completar formularios en línea. La ciberseguridad debe colocarse no como una característica o una conveniencia, sino como una prioridad real.

Por tanto, es muy importante seguir invirtiendo en innovaciones en el campo de la seguridad informática en vista de que la Web es comparable a una gran caja fuerte en la que se almacenan todos los datos, desde los más conocidos hasta los más sensibles. Si algún delincuente, con buenas habilidades informáticas, pudiera llegar a poseer información valiosa, ¿no podría realizar cualquier acto que quiera y de cualquier entidad que represente una amenaza concreta para la seguridad colectiva?

¿No sería posible desviar el misil interviniendo en un sistema de control de misiles remoto?

¿No sería posible examinar los movimientos de personas para planificar acciones terroristas?

Nicolò Giordana

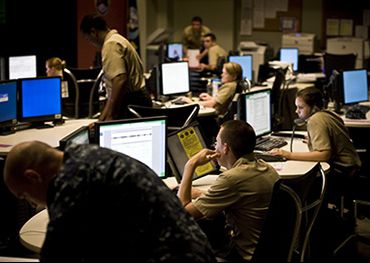

(foto: Marina de los EE. UU.)