En una artículo de 14 de diciembre de 2020 nosotros hablamos acerca de FireEye y cómo fue pirateado. Fue la misma empresa, el pasado 8 de diciembre, para informar al público de lo sucedido.

Luego intentamos hacernos algunas preguntas sobre la base de lo que se sabía y esbozar algunas respuestas.

Hoy, casi tres meses después del incidente, podemos intentar dar algunos pasos adelante con la certeza de que el ataque, ahora conocido como Solorigate, seguiremos hablando durante mucho tiempo.

Mientras tanto, se ha aclarado que el ataque se produjo a través de una empresa de software para FireEye (¡y no solo!), la empresa se llama Vientos solares y tiene su sede en Texas.

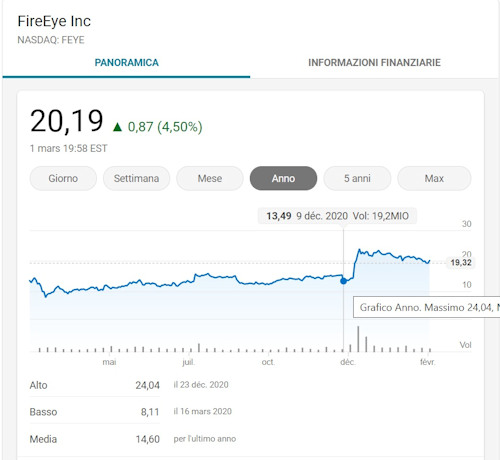

Una cosa que podemos ver de inmediato es el efecto del ataque en las dos empresas: el FireEye ha mantenido el valor de sus acciones, que de hecho ha crecido mientras el Vientos solares ¡perdió!

Esto es solo para decir qué tipo de "efectos" puede tener un ciberataque, desde un punto de vista económico para que quede claro, si alguien todavía tiene dudas sobre los efectos en el mundo real. En este caso, los efectos que he mostrado son solo los del fabricante del software, pero si tuviéramos que estimar las pérdidas económicas debido a este ataque, tendríamos que incluir el análisis de unas 18.000 organizaciones estatales y no estatales, y la cifra que saldría podría ser terriblemente alto. Dejémoslo ir.

Esto es solo para decir qué tipo de "efectos" puede tener un ciberataque, desde un punto de vista económico para que quede claro, si alguien todavía tiene dudas sobre los efectos en el mundo real. En este caso, los efectos que he mostrado son solo los del fabricante del software, pero si tuviéramos que estimar las pérdidas económicas debido a este ataque, tendríamos que incluir el análisis de unas 18.000 organizaciones estatales y no estatales, y la cifra que saldría podría ser terriblemente alto. Dejémoslo ir.

Vientos solares ha desarrollado un producto que sus clientes utilizan para actualizar sistemas. Este es el caso, por ejemplo, de Microsoft y muchos otros que utilizaron el producto de Vientos solares conocido como "Orion", un producto utilizado por muchas organizaciones y empresas para administrar activos de TI.

Probablemente a principios de 2020 Vientos solares envió actualizaciones que contenían un puerta trasera, que permitió a los piratas informáticos acceder a los sistemas, explorar y exfiltrar datos, pero probablemente también modificar algunos de los datos accedidos. Esto significa que los piratas informáticos tenían al menos seis meses antes de ser capturados.

Según informes publicados recientemente en los periódicos, los investigadores creen que hay elementos rusos entre los piratas informáticos y que se trataba de una campaña de espionaje. En este sentido, hay que decir que la administración Biden está trabajando en la atribución del ataque.

Entre las víctimas, además de FireEye quienes reportaron por primera vez el incidente, hay algunas de las principales instituciones estadounidenses, incluidos el Departamento de Estado, el Tesoro, Seguridad Nacional, Energía y Comercio, el Instituto Nacional de Salud y la Administración Nacional de Seguridad Nuclear, pero también varias empresas entre las más grandes del país. mundo incluido en la lista Fortune 500, incluidos Microsoft, Cisco, Intel, Deloitte ...

Según el análisis de expertos, una vez que los piratas informáticos obtuvieron acceso a las redes y sistemas de las víctimas, en muchos casos manipularon una pieza de software de Microsoft llamada "Servicios de federación de Active Directory" que se ocupa de emitir "identidades digitales" para las víctimas. "Fichas SAML".

Ahora la discusión, incluso política, se centra en el hecho de que esta técnica de ataque ya se conocía al menos desde 2017 cuando un investigador israelí, Shaked Reiner, describió esta técnica de ataque con el nombre de "Golden SAML Attack". De hecho, muchos exigen explicaciones sobre por qué las redes y sistemas estadounidenses no están adecuadamente protegidos a pesar de las enormes inversiones realizadas en el sector.

Estoy seguro de que aún queda mucho por decir sobre el caso. Vientos solaresSin embargo, quiero concluir con una consideración: nuestra sociedad depende cada vez más de Internet y de los sistemas digitales. Sin embargo, esta adicción está cada vez más amenazada por los crecientes riesgos asociados con los ciberataques.

Probablemente ha llegado el momento de que los Estados comiencen a trabajar seriamente y juntos para reducir los riesgos a través de una estrategia compartida seria, a menos que quiera arriesgarse a cancelar los últimos 50 años de desarrollo digital para buscar una forma nueva, sostenible y segura.

Para saber más:

- FireEye hackeado, ¿por quién? - Defensa en línea

- Sunburst: ¿un cibernético de Pearl Harbor? - Defensa en línea

- FireEye descubrió la violación de SolarWinds mientras investigaba su propio hack - Bloomberg

- Visor XBRL en línea (sec.gov)

- WH 'afinará la atribución' con Rusia después del hack de SolarWinds (nypost.com)

- Qué es Solorigate - Cybersecurity Insiders (cybersecurity-insiders.com)