Desenredar los productos para la ciberseguridad, compararlos y luego elegirlos no es nada fácil, incluso para los expertos. Es necesario considerar multitud de factores diferentes relacionados con las ciberamenazas y contextualizarlos dentro del modelo de negocio específico de la empresa, para dar prioridad a las acciones de mitigación con mayor valor agregado.

Cualquiera que ofrezca servicios web, y estamos hablando de prácticamente cualquier organización que ofrezca servicios en línea, habrá hecho la pregunta al menos una vez: ¿Cómo protegerlos?

Cortafuegos, en particular los llamados "última generación" - próxima generación cortafuegos, tienen la capacidad de inspeccionar y filtrar el tráfico desde el nivel más bajo (físico) al más alto (aplicación) de la pila ISO / OSI1. Sin embargo, cuando se trata de aplicaciones web (los programas / software subyacentes a todos los servicios en línea), tienen una funcionalidad algo limitada. Por ejemplo, es posible que no puedan actuar como un "terminador de sesión", lo que significa que pueden inspeccionar el tráfico HTTPS, descifrarlo temporalmente y luego volver a cifrarlo en la máquina donde se está ejecutando la aplicación web. O puede que no manejen correctamente determinados protocolos de cifrado (p. Ej., El TLSv.3 más reciente2), Protocolos HTTP (por ejemplo, versión 2) o el análisis de los campos de solicitud / respuesta HTTP y el cuerpo de dichas solicitudes / respuestas. En estos casos, el análisis del tráfico web se vuelve muy limitado, si no imposible.

En pocas palabras, los firewalls (de próxima generación) no "comprenden" completamente la información intercambiada por las aplicaciones web y, por lo tanto, no pueden protegerlas adecuadamente de los ataques, especialmente los "únicos" que también incluyen una solicitud maliciosa, y para los cuales el filtrado de nivel más bajo (por ejemplo, basado en la dirección IP de origen) no es suficiente.

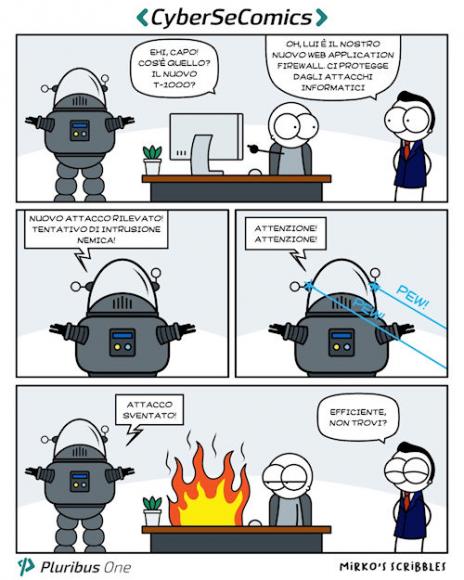

Para esto necesitas el Firewall de aplicaciones web (WAF), que brindan una funcionalidad lo más completa posible para comprender / administrar el tráfico HTTP (S), admitiendo los protocolos y los contenidos de información más recientes que se pueden asociar con este nivel.

¿Problema resuelto? Lamentablemente no.

Comprender realmente el funcionamiento y las entradas / salidas permitidas y / o legítimas de una aplicación web es cualquier cosa menos trivial, incluso para los desarrolladores, que cada vez más conocen solo algunas partes del sistema. Podríamos decir que los WAF llegan a donde pueden, mediante el uso típico de firmas de ataques conocidas (definiciones) (entradas ilícitas típicas) como las que proporciona gratuitamente OWASP.3 para el WAF de código abierto más popular, Modsecurity4.

Pero el diablo está en los detalles. Estas firmas son necesariamente "genéricas" y requieren ven minimo un importante esfuerzo de "personalización" en la fase de producción. Además, solo pueden proteger contra ciertos casos de ataques conocidos (en base a los cuales se han producido estas firmas), mientras que las aplicaciones web son programas ad-hoc, cada uno diferente a su manera, y cada uno con su base de usuarios que se comporta en de cierta manera.

Básicamente, necesitamos un sistema capaz de analizar eventos a un nivel de abstracción mucho mayor que el que ofrecen las firmas predefinidas, un nivel en el que las prerrogativas de las aplicaciones monitoreadas son evidentes y por lo tanto pueden ser detectadas. desviaciones peligrosas para el negocio subyacente para detenerlos antes de que sea demasiado tarde.