Con este estudio queremos invitarte a conocer más sobre el mundo de la Tecnología Operativa (OT) con referencia específica a la ciberseguridad.

El estudio se divide en dos artículos. El primero incluye una breve introducción sobre la importancia de la gestión de datos en el proceso empresarial, para pasar a describir los procesos industriales en la industria 4.0.

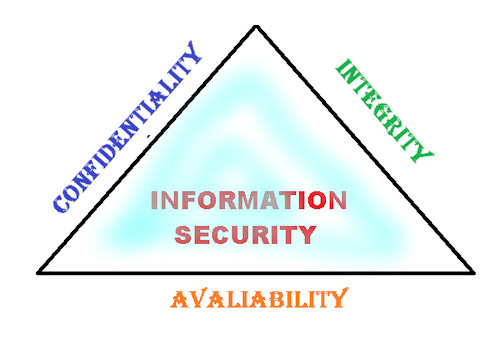

En el párrafo El concepto de la CIA desde la ciberseguridad hasta el proceso industrial nos adentramos en el meollo del asunto describiendo las relaciones entre Confidencialidad, Integridad y Disponibilidad.

En el segundo artículo repasaremos algunos ejemplos de ataques a sistemas OT y las posibles consecuencias. Por último, algunos consejos sobre las estrategias a seguir para protegerse.

Sin embargo, sin querer ser exhaustivo, esperamos que este trabajo resumen sea de utilidad para quienes se acerquen a la ciberseguridad del mundo de la Industria 4.0.

Feliz lectura.

Introducción

En el proceso industrial, la gestión de los datos proporcionados por los distintos sensores es fundamental para el control del propio proceso, para prever las actividades de mantenimiento en una lógica predictiva y poder establecer la calidad del producto final.

Por lo tanto, los datos proporcionados por el sensor único no son solo un número, sino que son el punto de partida para un conjunto de análisis que involucran todo el proceso comercial, desde el mantenimiento hasta la calidad, el proceso de venta en sí y la propiedad intelectual.

Si en el pasado el sensor estaba compuesto por un sistema manual o digital mecánico "autónomo", en el que lo anterior era manejado principalmente por el hombre gracias a sus habilidades específicas, hoy los datos viajan en la red, pueden ser procesados y compartidos , puede ser de ayuda tanto para una actividad de control remoto como para el mantenimiento predictivo y, en última instancia, puede ayudar a la gestión y al proceso de toma de decisiones de la empresa. Esta evolución ahora se llama Industria 4.0 y conectados a ella también están los procesos comerciales de mejora y digitalización, también ayudados por fondos públicos. En la Fig. 1, la evolución discutida anteriormente se muestra en una línea de tiempo.

Pero, como en teoría todo lo que hay en la red puede ser violable, ¿es también el sensor único o el transductor del sistema? ¿Qué tan segura puede considerarse la red OT (tecnología operativa)? ¿Cuál es el nivel de seguridad requerido por los estándares actuales y cómo prepararse para futuras evoluciones?

Si en el pasado hemos visto sensores de presión que indicaban un valor deliberadamente incorrecto para proteger el valor real y, por lo tanto, la propiedad intelectual del proceso al que estaba dedicado el sensor, ¿esta lógica todavía tiene sentido hoy en un sistema administrable de forma remota?

¿Qué nos enseñó el caso del virus Stuxnet [1] o el ransomware que bloqueaba el sistema de gestión del Colonial Pipeline [2]? Sin entrar en tales casos, en esta breve discusión queremos señalar los elementos básicos de una estrategia de protección que, fuera de las propuestas del mercado, puede ser una guía para el correcto uso de la tecnología disponible. Un ejemplo de aplicación ayudará a comprender los conceptos cubiertos y las fases de alerta temprana y respuesta a incidentes.

Procesos industriales en la industria 4.0

El término Industria 4.0 indica un conjunto de acciones para mejorar todo el proceso empresarial mediante la aplicación de herramientas y conceptos de vanguardia que forman parte de un paquete identificado por la Comunidad Europea con el término "Tecnologías Habilitadoras". En resumen, estas tecnologías se enumeran a continuación:

- Solución de fabricación avanzada: todas las tecnologías de fabricación avanzadas, incluida la robotización y la logística automatizada.

- Fabricación aditiva: Uso y desarrollo de sistemas de producción mediante impresión 3D y con el uso de materiales de diversa índole en sectores de alta tecnología.

- Realidad aumentada: sistemas de simulación 3D y entornos de realidad aumentada para ayudar a los operadores a realizar su trabajo con mayor seguridad y menores errores.

- Simulaciones: Simulación de la interacción entre diferentes mecanismos orientados a la integración.

- Integración horizontal y vertical: Integración horizontal y vertical entre los distintos componentes del proceso productivo para aumentar la seguridad, confiabilidad y productividad.

- Internet industrial: uso de Internet para comunicaciones internas y externas seguras.

- Nube: implementación de todas las tecnologías de almacenamiento y gestión / análisis mediante el uso de la computación en nube,

- Seguridad cibernética: De los dos puntos anteriores, la necesidad de aumentar la seguridad de los datos es natural.

- Big Data Analytics: Gestión de grandes cantidades de datos a través de sistemas abiertos que permiten pronósticos o predicciones.

Todo lo anterior forma parte del bagaje tecnológico que la empresa debe tener necesariamente para ser competitiva en el mercado.

La consiguiente necesidad de nuevas inversiones va de la mano de la mayor exposición de los datos corporativos a posibles ataques externos. Las empresas medianas y grandes están abordando sus áreas críticas de manera estructurada e invirtiendo en personal y sistemas de protección, también con el apoyo de diversas iniciativas públicas nacionales e internacionales, como la Ley Sabbatini [3] o la Industria 4.0.

El problema de las pequeñas empresas es fundamentalmente de acercamiento al sistema, que hoy carece de una cultura básica generalizada sobre seguridad informática, a menudo resuelta con un antivirus instalado en la PC o servidor y un consultor externo.

Lamentablemente a nivel de Ciberseguridad la lucha es desigual: los tiempos reales de ataque de un delincuente en la red son mucho más rápidos que la evolución de los antivirus o la intervención del técnico. Antes de cualquier intervención, un hacker ha tenido mucho tiempo para organizar el ataque, mientras que aquellos que tienen que defender su sistema generalmente se ven obligados a responder y recuperarse rápidamente. El daño que pueden ocasionar algunos tipos de ataque a un proceso de producción en el campo OT es exponencial en comparación con el simple robo de datos de la empresa realizado con un correo electrónico o el bloqueo del PC de casa.

El riesgo de un ataque al sistema OT va desde el bloque de producción hasta la rotura de partes de la planta hasta la destrucción de la propia planta y de todo el ciclo de producción con posibles consecuencias medioambientales y territoriales.

Los dos casos citados en la introducción (Stuxnet y Colonial Pipeline) son llamativos y de hecho han tenido resonancia mundial: los ataques de este tipo son realmente difíciles de contrarrestar. Pero al abordar el desarrollo y mantenimiento del sistema OT, el componente de seguridad TI debe ser fundamental y siempre presente en todas las acciones individuales de todos los actores individuales y una cultura de seguridad necesaria debe ser básica para favorecer el desarrollo armónico del concepto Industria 4.0. . Los hechos mencionados no deben entenderse de manera pesimista, pensando que "... si han logrado penetrar en una central nuclear o en un sistema estratégico de distribución nacional, cualquier acción que haga ciertamente no es efectiva" como dice el dicho "A PC es seguro si no está en red ”. Por otro lado, se requiere una mayor conciencia de los riesgos, una evaluación cuidadosa de las posibles consecuencias específicas y por lo tanto las acciones necesarias de contrarrestar, recuperar y mitigar. En esto nos ayuda la investigación realizada hasta el momento en el campo de la Ciberseguridad, cuyos elementos básicos deben conocerse y aplicarse de manera espontánea como cualquier procesamiento del sistema OT durante su funcionamiento.

El concepto CIA desde la ciberseguridad del proceso industrial

El desarrollo de la ciberseguridad ha ido de la mano del desarrollo tecnológico de técnicas tanto de ataque como de defensa. Si solo en los últimos años se ha convertido en un tema común de discusión, históricamente la necesidad de robar / manipular información y la consecuente posible defensa tiene raíces muy remotas (los códigos y la criptografía han nacido prácticamente desde la época de los babilonios si no antes). En [4] se puede encontrar una presentación del desarrollo de la ciberseguridad durante las últimas décadas.

Uno de los conceptos básicos, válido en la realidad en todos los ámbitos de la gestión de la información, que se ha desarrollado y debe ser el punto de partida de cualquier sistema de información orientado a gestionar datos de forma segura, es la tríada CIA [5], acrónimo que en inglés se explica como: Confidencialidad - Integridad - Disponibilidad

Uno de los conceptos básicos, válido en la realidad en todos los ámbitos de la gestión de la información, que se ha desarrollado y debe ser el punto de partida de cualquier sistema de información orientado a gestionar datos de forma segura, es la tríada CIA [5], acrónimo que en inglés se explica como: Confidencialidad - Integridad - Disponibilidad

O en italiano: Confidencialidad - Integridad - Disponibilidad.

El conjunto de tres acciones representa la base de la seguridad informática, a todos los niveles y con los desarrollos específicos necesarios en función de qué y cuánto se necesita asegurar.

Sin embargo, esta tríada encuentra una de sus mejores expresiones en la TO y los procesos industriales: ningún proceso industrial puede darse el lujo de estar al alcance de todos (falta de confidencialidad), con posibles variaciones introducidas de forma maliciosa o incluso simplemente inconsciente (falta de integridad) y no disponible.

Un proceso industrial que no tiene esta tríada como base es potencialmente un proceso en riesgo no solo para la empresa sino para la propia comunidad: piense en lo que sucedería si un virus pudiera manipular un sistema de aumento de presión descontrolado en un tanque de gas. O intervenir en el sistema de filtrado antes de que los vapores del proceso se liberen a la atmósfera.

Desarrollamos los tres componentes en la lógica CIA para hacerlos explícitos en un sistema de TO.

Si el Sistema OT está pensado como la Tecnología de Operación en la base del sistema de producción y gestión de la empresa y está concebido en una lógica Industria 4.0, la primera preocupación debe estar en el modelo de implementación de la CIA en todos sus aspectos. La segunda preocupación debe ser el análisis, revisión y reverificación constante de la CIA en todos sus componentes. La tercera preocupación es ... no debe pasar ningún día sin que se haya hecho y revisado a tiempo lo anterior.

Pero, ¿por qué la tríada es más importante en un sistema de TO que en un sistema de información corporativo normal?

Hablaremos de eso en el próximo artículo.

Bibliografía

[1] Ataque del gusano Stuxnet en instalaciones nucleares iraníes (stanford.edu)

[ 2 ] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[ 3 ] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[ 4 ] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] ¿Qué es la Tríada de la CIA? Definido, explicado y explorado (forcepoint.com)